Обзор вирусной активности в ноябре: «мультилокеры», опасные загрузчики и другие угрозы

Вирусные обзоры | Все новости | О вирусах

4 декабря 2012 года

Вирусная обстановка

Широко распространенный еще несколько месяцев назад троянец Trojan.Mayachok.1, блокирующий на инфицированном компьютере доступ к Интернету, окончательно утратил лидирующие позиции, опустившись в рейтинге наиболее актуальных угроз (по данным лечащей утилиты Dr.Web CureIt!) на двенадцатое место. В то же самое время абсолютным лидером списка стала другая модификация этой вредоносной программы — Trojan.Mayachok.17994. Данная версия троянца является дальнейшим развитием вредоносного приложения Trojan.Mayachok.17727, о котором мы уже сообщали в одном из новостных материалов.

Среди лидеров по числу выявленных заражений также значится троянец BackDoor.IRC.NgrBot.42. Троянские программы этого семейства поддерживают связь с удаленным управляющим сервером по протоколу IRC (Internet Relay Chat) и способны выполнять широчайший спектр команд злоумышленников. Деструктивный функционал BackDoor.IRC.NgrBot.42 позволяет уничтожить на инфицированном компьютере загрузочную запись в случае нарушения целостности троянца, также эта вредоносная программа способна блокировать доступ к сайтам антивирусных компаний, перехватывать логины и пароли, используемые для авторизации на различных интернет-ресурсах. BackDoor.IRC.NgrBot.42 инфицирует все подключенные к компьютеру съемные носители, размещая в папке Корзины собственный исполняемый файл. После этого BackDoor.IRC.NgrBot.42 скрывает папки на зараженном устройстве и создает вместо них ярлыки с соответствующими именами, ссылающиеся на исполняемый файл троянской программы. Таким образом, при попытке открытия любой директории на зараженном устройстве пользователь запускает вредоносное приложение. Помимо этого троянец может разместить в корневой папке файл autorun.inf, с использованием которого осуществляется его автоматический запуск при подключении к компьютеру съемного накопителя.

Также в статистике заражений, собранной с использованием лечащей утилиты Dr.Web CureIt!, нередко встречаются различные модификации банковских троянцев Trojan.Carberp, вредоносные программы семейств Trojan.SMSSend и Trojan.DownLoader. Двадцать наиболее распространенных угроз, обнаруженных в ноябре на компьютерах пользователей лечащей утилитой Dr.Web CureIt!, показаны в представленной ниже таблице.

| Угроза | % |

|---|---|

| Trojan.MayachokMEM.5 | 1,94% |

| Trojan.Mayachok.17994 | 1,58% |

| Exploit.CVE2012-1723.13 | 1,17% |

| BackDoor.IRC.NgrBot.42 | 1,13% |

| Trojan.StartPage.48148 | 1,13% |

| Java.Downloader.697 | 1,10% |

| BackDoor.Butirat.201 | 1,10% |

| Trojan.SMSSend.2363 | 1,00% |

| Trojan.Carberp.789 | 1,00% |

| Win32.HLLP.Neshta | 0,99% |

Ботнеты

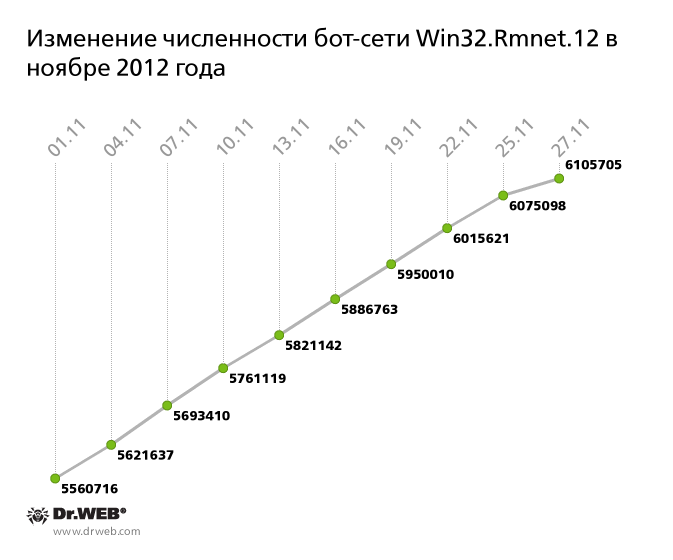

Специалисты компании «Доктор Веб» продолжают следить за состоянием наиболее активных бот-сетей, имеющих на сегодняшний день широкое распространение во всем мире. В ноябре 2012 года продолжила уверенно расти численность ботнета, состоящего из рабочих станций, инфицированных файловым вирусом Win32.Rmnet.12. В течение минувшего месяца количество инфицированных машин выросло еще на 545 000 и превысило значение в шесть миллионов. Прирост ботнета Win32.Rmnet.12 в ноябре 2012 года показан на представленном ниже графике.

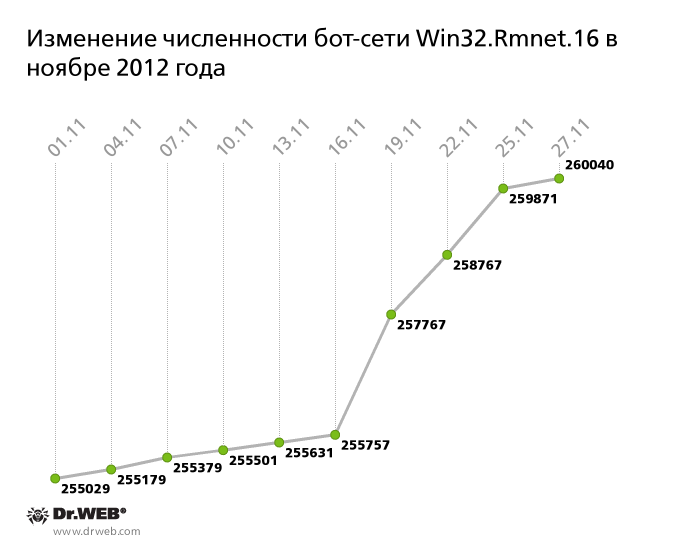

В то же самое время темпы роста бот-сети Win32.Rmnet.16 несколько замедлились. Так, за последние 30 дней к этому ботнету присоединилось всего лишь 5 011 вновь инфицированных рабочих станций, что на 70% меньше октябрьских показателей. При этом во второй половине ноября наметилась тенденция к увеличению количества заражений. Динамика изменения численности данной бот-сети показана на представленном ниже графике.

Что касается широко известной троянской программы Backdoor.Flashback.39, заразившей весной этого года более 800 000 Apple-совместимых компьютеров по всему миру, то можно с уверенностью сказать: количество инфицированных «маков» существенно сокращается. Так, по данным на 26 ноября в бот-сети Backdoor.Flashback.39 насчитывалось всего 90 947 зараженных машин, что на 14% меньше показателей прошлого месяца. В то же самое время процесс прироста данного ботнета практически полностью остановился.

Мультилокеры

Одна из наиболее явных тенденций ноября 2012 года — массовое распространение троянцев-блокировщиков, получивших неофициальное наименование «мультилокеры». Помимо методов заражения, традиционных для программ-вымогателей, в текущем месяце был замечен сдвиг в пользу данного типа угроз и в отношении бот-сетей, состоящих из троянцев-загрузчиков. Так, «мультилокеры» активно загружались на инфицированные компьютеры многочисленных жертв с помощью вредоносных программ семейства BackDoor.Andromeda.

Типичным представителем данной категории троянцев-вымогателей является Trojan.Winlock.7372, подробному описанию которого была посвящена отдельная статья, опубликованная недавно на сайте компании «Доктор Веб». Отличительной особенностью «мультилокеров» является то, что программы-вымогатели этого типа не содержат в себе каких-либо изображений, текстовых ресурсов или иных компонентов, которые обычно демонстрируются подобными вредоносными приложениями на экране компьютера при блокировке Windows. Все необходимые элементы «мультилокеры» загружают с удаленного сервера. В процессе своей работы некоторые модификации таких блокировщиков обходят стандартный брандмауэр Windows, а также не позволяют запустить на инфицированном компьютере различные приложения, такие как Диспетчер задач, Блокнот, Редактор реестра, Командная строка, Настройка системы, браузеры Microsoft Internet Explorer, Google Chrome, Mozilla Firefox, Opera, приложения ProcessHacker, Process Monitor и некоторые другие.

В конце месяца специалистами компании «Доктор Веб» был обнаружен блокировщик Trojan.Winlock.7372, способный перехватывать изображение, поступающее от подключенной к компьютеру веб-камеры. В тексте сообщения, написанного якобы от имени государственных правоохранительных структур, упоминается о том, что все действия жертвы на данном компьютере записываются, а ее портрет, полученный с помощью веб-камеры, сохраняется для последующей идентификации и получения дополнительной персональной информации.

Для разблокировки компьютера троянец требует ввести код ваучера платежной системы — этот код обычно размещается на чеке, выдаваемом платежным терминалом при внесении какой-либо суммы. Введенный жертвой код передается на принадлежащий злоумышленникам управляющий сервер и проверяется на подлинность. В случае подтверждения факта оплаты управляющий центр отправляет троянцу команду на разблокировку компьютера. Сумма, которую требуют заплатить за эту услугу злоумышленники, составляет 100 евро или 150 долларов США. Подробному описанию данной угрозы также была посвящена отдельная статья.

Рост числа заражений пользовательских компьютеров «мультилокерами» свидетельствует о том, что вирусописатели постепенно отказываются от «традиционных» винлоков со стандартной архитектурой, многие из которых создавались с использованием специальных программ-«конструкторов». Функционал троянцев-вымогателей постепенно усложняется, а основную ставку злоумышленники делают на зарубежную аудиторию. Согласно собранной специалистами компании «Доктор Веб» статистике, наибольшее распространение «мультилокеры» в настоящее время имеют на территории США и Западной Европы.

Угроза месяца: Trojan.Gapz.1

Троянская программа Trojan.Gapz.1 известна на протяжении уже довольно длительного времени, однако особый интерес представляют устанавливаемые ею на инфицированный компьютер плагины, одним из которых является упоминавшийся ранее в этом обзоре «мультилокер» Trojan.Winlock.7384.

Trojan.Gapz.1 способен работать как в 32-битных, так и в 64-битных версиях ОС Windows. Эта вредоносная программа обладает функционалом по обходу механизма контроля учетных записей (User Accounts Control, UAC), предотвращающего несанкционированный запуск в системе исполняемых файлов. Затем Trojan.Gapz.1 анализирует структуру жесткого диска инфицируемого компьютера, формирует специальный образ и размещает его в зарезервированных секторах диска. После этого троянец заставляет системный загрузчик подгрузить и запустить вредоносную программу.

Основное функциональное назначение Trojan.Gapz.1 — создание среды для загрузки с диска бинарного образа, содержащего набор из нескольких модулей. Эти модули имеют различный функционал: один из них представляет собой вредоносное приложение, предназначенное для работы с платежной системой UCash. Более подробную информацию о принципах работы троянца Trojan.Gapz.1 можно почерпнуть из обзорной статьи, опубликованной на сайте news.drweb.ru.

Опасный загрузчик

14 ноября компания «Доктор Веб» сообщила о распространении опасного троянца-загрузчика Trojan.DownLoader7.21125, с использованием которого на инфицированный компьютер проникают другие вредоносные программы. Троянец загружает и устанавливает на инфицированные компьютеры жертв программу для добычи (майнинга) электронной криптовалюты Bitcoin, перепакованные модификации самого себя, а также следующие вредоносные программы:

- BackDoor.Andromeda.22 — популярный троянец-загрузчик, способный скачивать с принадлежащих злоумышленникам серверов и устанавливать на инфицированном компьютере другие вредоносные программы.

- Trojan.Rodricter.21 — многокомпонентный троянец-руткит, дроппер которого обладает функционалом антиотладки. Использует локальные уязвимости ОС для поднятия собственных привилегий. Отключает User Accounts Control (UAC) как в 32-разрядных, так и в 64-разрядных версиях Windows. Изменяет настройки браузеров Mozilla Firefox и Internet Explorer. Функциональное назначение основного модуля троянца — перехват трафика на инфицированном ПК.

- Trojan.PWS.Multi.879 — вредоносная программа, способная похищать пароли от ряда популярных приложений, в том числе ICQ, Yahoo! Messenger, FTP Commander, Paltalk, AIM, Google Talk, MSN Messenger, Miranda, Trillian и других.

- BackDoor.HostBooter.3 — троянец, предназначенный для выполнения DDoS-атак, а также скачивания и запуска файлов по команде с управляющего сервера.

За более подробной информацией о Trojan.DownLoader7.21125 можно обратиться к опубликованной компанией «Доктор Веб» обзорной статье.

Угрозы для Android

В ноябре вирусные базы Dr.Web пополнились записями, относящимися к очередным представителям коммерческих программ-шпионов, которые стали уже традиционными угрозами для ОС Android. Среди них — Program.Jianspy.1.origin и Program.Spyera.1.origin, выполняющие типичные для такого класса программ функции: получение информации об СМС-переписке пользователя, совершаемых им звонках, определение его местоположения, и ряд других.

Не перестают появляться и новые модификации хорошо известных троянцев Android.SmsSend, опустошающих мобильные счета пользователей путем отправки дорогих СМС-сообщений. Подобные вредоносные приложения обнаруживаются специалистами компании «Доктор Веб» регулярно. Все они оперативно добавляются в вирусные базы.

Вредоносные файлы, обнаруженные в почтовом трафике в ноябре

| 01.11.2012 00:00 - 30.11.2012 23:00 | ||

| 1 | JS.Redirector.162 | 1.13% |

| 2 | Trojan.Winlock.6049 | 1.06% |

| 3 | Trojan.PWS.Stealer.946 | 0.96% |

| 4 | JS.Redirector.166 | 0.96% |

| 5 | Trojan.Necurs.97 | 0.74% |

| 6 | Trojan.PWS.Panda.2401 | 0.74% |

| 7 | JS.Redirector.168 | 0.67% |

| 8 | Trojan.Oficla.zip | 0.59% |

| 9 | Trojan.PWS.Mailer.26 | 0.52% |

| 10 | Win32.HLLM.MyDoom.54464 | 0.50% |

| 11 | BackDoor.Andromeda.22 | 0.50% |

| 12 | BackDoor.IRC.NgrBot.146 | 0.41% |

| 13 | Trojan.DownLoad3.17685 | 0.41% |

| 14 | Trojan.PWS.Panda.786 | 0.33% |

| 15 | Trojan.Packed.196 | 0.33% |

| 16 | SCRIPT.Virus | 0.28% |

| 17 | Trojan.DownLoad3.17030 | 0.28% |

| 18 | Win32.HLLM.MyDoom.33808 | 0.26% |

| 19 | Win32.HLLM.Beagle | 0.24% |

| 20 | Trojan.PWS.Panda.655 | 0.24% |

Вредоносные файлы, обнаруженные в ноябре на компьютерах пользователей

| 01.11.2012 00:00 - 30.11.2012 23:00 | ||

| 1 | Adware.Downware.533 | 0.69% |

| 2 | SCRIPT.Virus | 0.60% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.57% |

| 4 | JS.IFrame.356 | 0.52% |

| 5 | Adware.Downware.179 | 0.44% |

| 6 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 7 | Tool.Skymonk.6 | 0.37% |

| 8 | Adware.Downware.426 | 0.33% |

| 9 | Win32.HLLW.Shadow | 0.30% |

| 10 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 11 | Adware.Downware.498 | 0.30% |

| 12 | Trojan.Fraudster.296 | 0.29% |

| 13 | Trojan.Fraudster.329 | 0.29% |

| 14 | Trojan.Fraudster.344 | 0.27% |

| 15 | Adware.InstallCore.53 | 0.27% |

| 16 | Adware.Downware.540 | 0.26% |

| 17 | Adware.Webalta.9 | 0.25% |

| 18 | Adware.Downware.316 | 0.25% |

| 19 | Trojan.SMSSend.2363 | 0.24% |

| 20 | JS.Redirector.153 | 0.24% |