Исследование целевой атаки на российское предприятие машиностроительного сектора

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

11 марта 2024 года

Введение

Целью этой атаки был сбор чувствительной информации о сотрудниках, получение данных об инфраструктуре компании и ее внутренней сети. Кроме того, мы зафиксировали факт выгрузки данных с зараженного компьютера ― как в виде хранившихся на компьютере файлов, так и в виде снимков экрана, созданных во время работы ВПО.

Общие сведения об атаке и используемые инструменты

В начале октября 2023 года злоумышленники отправили на электронный адрес пострадавшей компании несколько фишинговых писем с темой «расследования» неких уголовных дел по уклонению от уплаты налогов. Письма отправлялись якобы от имени следователя Следственного Комитета Российской Федерации и содержали два вложения. Первым был защищенный паролем zip-архив. Он скрывал в себе вредоносную программу, при запуске которой начиналось заражение системы. Вторым был pdf-документ, который не являлся вредоносным. Он содержал фишинговый текст о том, что вся информация об «уголовном деле» находится в архиве, и побуждал открыть вредоносную программу из него.

Самое первое фишинговое письмо содержало архив Трeбoвaниe 19098 Cлед ком РФ от 02.10.23 ПАРОЛЬ - 123123123.zip. В свою очередь, расположенная в нем троянская программа скрывалась в файле Перечень юридических лиц и предприятий, уклонение от уплаты налогов, требования и дополнительные.exe.

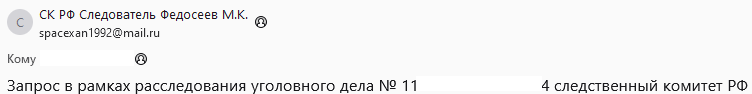

Одним из последних отправленных сообщений стало следующее:

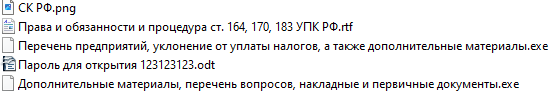

К нему был прикреплен фишинговый pdf-документ Требование следователя, уклонение от уплаты налогов (запрос в рамках УД).pdf и zip-архив Трeбoвaниe 19221 СК РФ от 11.10.2023 ПАРОЛЬ - 123123123.zip с таким содержимым:

Как и в более ранних сообщениях, пароль для извлечения файлов из архива атакующие указали и в его названии, и в имени документа Пароль для открытия 123123123.odt. Сам этот документ, как и файлы Права и обязанности и процедура ст. 164, 170, 183 УПК РФ.pdf и СК РФ.png, не являлись вредоносными.

В этом архиве находилось две копии вредоносной программы: Перечень предприятий, уклонение от уплаты налогов, а также дополнительные материалы.exe и Дополнительные материалы, перечень вопросов, накладные и первичные документы.exe.

Во всех случаях распространяемым злоумышленниками вредоносным приложением был Trojan.Siggen21.39882. Эта вредоносная программа, известная как WhiteSnake Stealer, продается в теневом сегменте интернета (Даркнете) и используется для кражи учетных записей от различного ПО, а также других данных. Кроме того, она может загружать и устанавливать на атакуемые компьютеры другие вредоносные приложения. В рассматриваемой целевой атаке ей отводилась роль первой ступени заражения. Получив соответствующие команды, вредоносная программа собрала и передала злоумышленникам информацию о конфигурации профилей Wi-Fi-сетей инфицированной системы, а также пароли доступа к ним. Затем она запустила SSH-прокси-сервер и установила в систему вторую ступень.

Второй ступенью и одновременно главным инструментом злоумышленников стала вредоносная программа-бэкдор JS.BackDoor.60 ― через нее проходило основное взаимодействие между атакующими и зараженным компьютером. Одной из особенностей бэкдора является то, что он использует собственный фреймворк на языке JavaScript. Троян состоит из основного обфусцированного тела, а также вспомогательных модулей, которые благодаря специфике архитектуры вредоносной программы одновременно являются и ее частью, и задачами, которые та исполняет через общие с ними JavaScript-функции. Новые задачи поступают трояну с управляющего сервера и фактически превращают его в многокомпонентную угрозу с расширяемой функциональностью, что позволяет применять его в качестве мощного инструмента кибершпионажа.

Интересен и механизм, с помощью которого JS.BackDoor.60 обеспечивал возможность своего автозапуска. Наряду с одним из традиционных способов ― внесением необходимых изменений в реестр Windows ― троян особым образом модифицировал файлы ярлыков (.lnk). Для этого он проверял содержимое ряда системных каталогов, включая каталог рабочего стола и панели задач, и всем найденным в них ярлыкам, кроме Explorer.lnk или Проводник.lnk, целевым приложением для запуска назначал wscript.exe. При этом для его запуска указывались специальные аргументы, одним из которых был альтернативный поток данных (ADS), в который записывалось тело бэкдора. В результате изменений модифицированные ярлыки вначале запускали JS.BackDoor.60, а уже после ― исходные программы.

На протяжении всей атаки злоумышленники активно направляли бэкдору различные команды и с его помощью похитили с зараженного компьютера содержимое десятков каталогов, которые содержали как личные, так и корпоративные данные. Кроме того, мы зафиксировали факт создания трояном снимков экрана (скриншотов).

Дополнительным инструментом слежки в рассматриваемой атаке стала вредоносная программа BackDoor.SpyBotNET.79, которая использовалась для аудиопрослушивания и записи разговоров через подключенный к зараженному компьютеру микрофон. Этот троян записывал аудио только в том случае, если фиксировал определенную интенсивность звука ― в частности, характерную для голоса.

При этом атакующие пытались также заразить систему трояном-загрузчиком Trojan.DownLoader46.24755, однако из-за возникшей ошибки сделать это им не удалось.

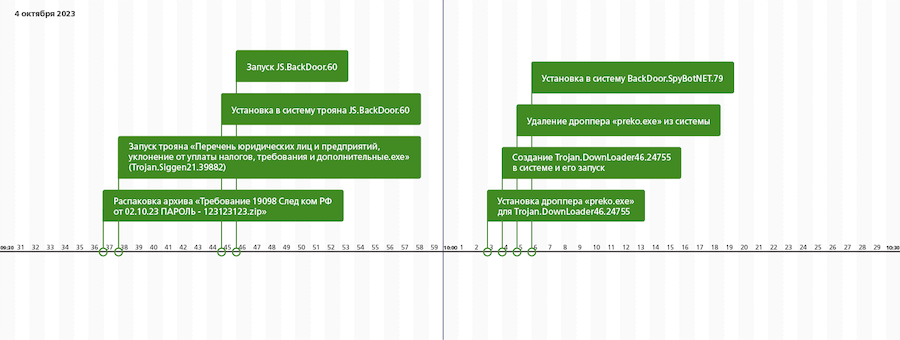

Хронология атаки представлена на следующей схеме:

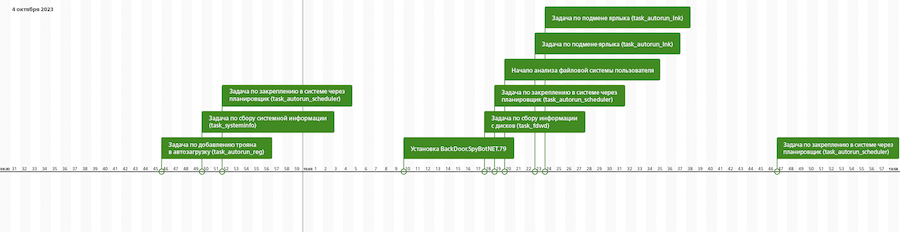

Хронология получения задач трояном JS.BackDoor.60:

Проведенный нашими специалистами анализ не показал однозначную причастность к данной атаке какой-либо из ранее известных APT-группировок.

Подробные технические описания обнаруженных вредоносных программ находятся в PDF-версии исследования и в вирусной библиотеке компании «Доктор Веб».

Подробнее о Trojan.Siggen21.39882

Подробнее о JS.BackDoor.60

Подробнее о BackDoor.SpyBotNET.79

Подробнее о Trojan.DownLoader46.24755

Заключение

Использование вредоносных инструментов, которые доступны в качестве услуги на коммерческой основе (MaaS ― Malware as a Service), таких как Trojan.Siggen21.39882, позволяет даже относительно неопытным злоумышленникам совершать весьма чувствительные атаки как на бизнес, так и на государственные структуры. В свою очередь, социальная инженерия по-прежнему представляет серьезную угрозу. Это относительно простой, но эффективный способ обойти выстроенную защиту, который могут использовать как опытные, так и начинающие киберпреступники. В связи с этим особенно важно обеспечивать защиту всей инфраструктуры предприятий, в том числе рабочих станций и шлюзов электронной почты. Кроме того, рекомендуется проводить периодический инструктаж сотрудников по теме информационной безопасности и знакомить их с актуальными цифровыми угрозами. Все эти меры помогут снизить вероятность возникновения киберинцидентов, а также минимизировать ущерб от атак.