Доктор, откуда у вас такие картинки? Использование стеганографии при добыче криптовалюты

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

24 января 2025 года

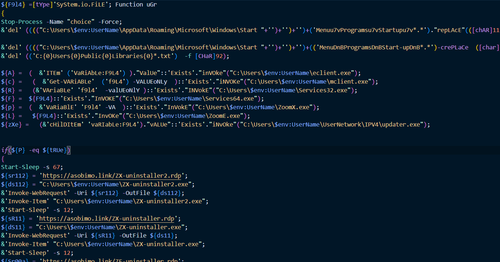

Начало кампании было положено, вероятно, в 2022 году, когда был обнаружен исполняемый файл Services.exe, являющийся .NET-приложением, запускающим сценарий VBscript. Этот сценарий реализует функции бэкдора, связываясь с сервером злоумышленников и выполняя скрипты и файлы, присланные в ответ. Так, на компьютер жертвы скачивался вредоносный файл ubr.txt, являвшийся скриптом для интерпретатора PowerShell, у которого было изменено расширение с ps1 на txt.

Скрипт ubr.txt проверяет наличие майнеров, которые могли быть уже установлены на скомпрометированной машине, и заменяет их на необходимые злоумышленникам версии. Устанавливаемые скриптом файлы представляют собой майнер SilentCryptoMiner и его настройки, с помощью которого хакеры добывали криптовалюту Monero.

Мы уже неоднократно писали об использовании этого майнера злоумышленниками, для которых привлекательна его простота конфигурации, расширенные возможности по добыче различных типов криптовалют и маскировке от диагностических утилит, а также поддержка удаленного управления всеми майнерами в ботнете посредством веб-панели.

В рамках этой кампании файлы майнера маскируются под различное ПО, в частности для проведения видеозвонков в Zoom (ZoomE.exe и ZoomX.exe) или службы Windows (Service32.exe и Service64.exe) и т. д. Несмотря на то, что существует несколько наборов вредоносных файлов, имеющих разные имена, все они выполняют одинаковые задачи — удаление других майнеров, установка нового майнера и доставка обновлений для него.

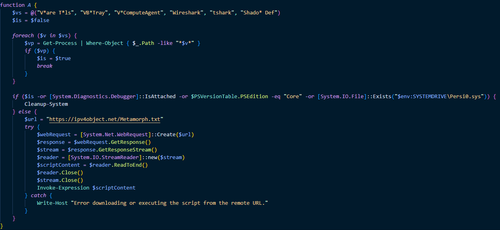

PowerShell-скрипт ubr.txt

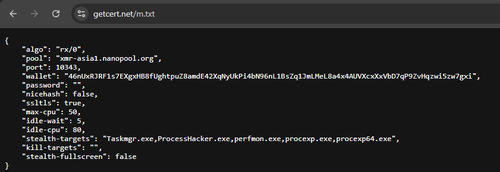

Дополнительно майнер обращается к домену getcert[.]net, на котором расположен файл m.txt с настройками добычи криптовалюты. Этот ресурс также задействован и в других цепочках.

Файл m.txt, содержащий настройки майнера

В дальнейшем мошенники видоизменили методологию атаки, сделав её значительно более интересной и подключив средства стеганографии.

Стеганография — метод сокрытия одной информации внутри другой. В отличие от криптографии, когда зашифрованные данные могут привлечь внимание, стеганография позволяет незаметно скрыть информацию, например, в изображении. Многие эксперты по кибербезопасности полагают, что популярность использования стеганографии для обхода средств защиты будет набирать обороты.

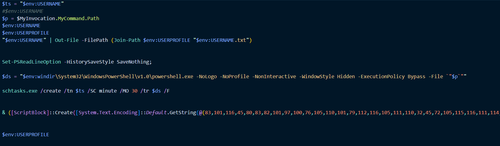

Изображение слева (автор исходного фото: Marek Piwnicki) содержит в себе скрытое изображение с логотипом компании «Доктор Веб»

Вторая, более новая, цепочка реализована посредством трояна Amadey, который запускает PowerShell-скрипт Async.ps1, скачивающий изображения в формате BMP с легитимного хостинга изображений imghippo.com. С помощью стеганографических алгоритмов из изображений извлекаются два исполняемых файла: стилер Trojan.PackedNET.2429 и полезная нагрузка, которая:

- отключает запрос UAC на повышение прав для администраторов,

- вносит множество исключений во встроенный антивирус Windows Defender,

- отключает уведомления в Windows,

- создает новую задачу по пути \Microsoft\Windows\WindowsBackup\ с именем 'User'.

Содержимое скрипта Async1.ps

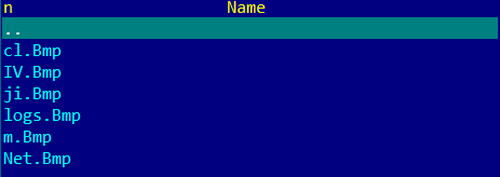

В ходе выполнения задачи происходит обращение к доменам злоумышленников, в записи DNS TXT которых содержится адрес хранения последующей полезной нагрузки. После ее скачивания происходит распаковка архива с изображениями в формате BMP и запуск следующих файлов:

-

Cleaner.txt — PowerShell-скрипт, удаляющий любые другие майнеры,

-

m.txt — PowerShell-скрипт, извлекающий полезную нагрузку из изображений m.bmp и IV.bmp. Нагрузка внутри изображений является майнером SilentCryptoMiner и запускающим его инжектором,

-

Net.txt — скрипт, который читает запись DNS TXT у доменов windowscdn[.]site и buyclients[.]xyz. В этой записи находится ссылка на полезную нагрузку, ведущая на сервис raw.githack[.]com.

Запись DNS TXT представляет собой расширение стандартной записи DNS и содержит текст, который в легитимных целях используется для верификации домена. Тем не менее, владелец домена может внести туда произвольные данные — например, как в данном случае, ссылку на полезную нагрузку.

Содержимое архива с вредоносными изображениями

Модули майнера постоянно развиваются. В последнее время авторы перешли к использованию легитимных ресурсов для размещения вредоносных изображений и платформу GitHub для хранения полезной нагрузки. Кроме того, были найдены модули, проверяющие факт запуска в песочницах и на виртуальных машинах.

Модуль, проверяющий имена запущенных приложений на соответствие названиям популярных инструментов, используемых исследователями кибербезопасности

Один из кошельков, указанный в настройках майнера, был создан в мае 2022 года, и к сегодняшнему дню на него было перечислено 340 XMR. Однако курс данной криптовалюты переживает период существенной волатильности, так что прибыль мошенников может составлять от 6 до 7,5 миллионов рублей. Судя по волнообразности хешрейта, что свидетельствует о регулярном включении и выключении компьютеров, в данной майнинговой кампании участвуют в основном рядовые пользователи, находящиеся в одной группе часовых поясов. В среднем хешрейт составляет 3,3 млн хешей в секунду, что позволяет скомпрометированным машинам приносить злоумышленникам по 1 XMR в 40 часов.

Эта кампания — лишь верхушка айсберга в мире киберугроз, построенных на средствах стеганографии, и она подчеркивает, насколько важно быть бдительными в цифровом пространстве. Рекомендации компании «Доктор Веб» остаются неизменными: устанавливайте программное обеспечение только из надёжных источников, не открывайте подозрительные ссылки и не отключайте антивирусную защиту при скачивании файлов из интернета.

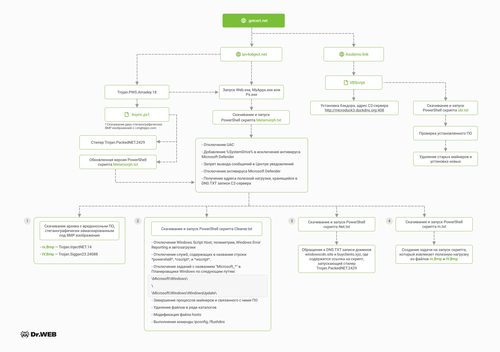

Схема атаки

Подробнее о SilentCryptoMiner

Подробнее о PowerShell.Starter.98

Подробнее о PowerShell.DownLoader.1640

Подробнее о Trojan.PackedNET.2429

Подробнее о VBS.DownLoader.2822