Пустота захватила более миллиона ТВ-приставок на Android

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

12 сентября 2024 года

В августе 2024 года в компанию «Доктор Веб» обратилось несколько пользователей, на чьих устройствах антивирус Dr.Web зафиксировал изменения в системной файловой области. Это произошло со следующими моделями:

| Модель ТВ-приставки | Заявленная версия прошивки |

|---|---|

| R4 | Android 7.1.2; R4 Build/NHG47K |

| TV BOX | Android 12.1; TV BOX Build/NHG47K |

| KJ-SMART4KVIP | Android 10.1; KJ-SMART4KVIP Build/NHG47K |

Во всех случаях признаки заражения оказались схожими, поэтому они будут описаны на примере одного из первых обращений. На затронутой трояном ТВ-приставке были изменены следующие объекты:

- install-recovery.sh

- daemonsu

Кроме того, в ее файловой системе появилось 4 новых файла:

- /system/xbin/vo1d

- /system/xbin/wd

- /system/bin/debuggerd

- /system/bin/debuggerd_real

Файлы vo1d и wd — компоненты выявленного нами трояна Android.Vo1d.

Авторы трояна, вероятно, пытались замаскировать один из его компонентов под системную программу /system/bin/vold, назвав его схожим именем «vo1d» (подменив строчную букву «l» цифрой «1»). По имени этого файла вредоносная программа и получила свое наименование. При этом такое написание созвучно со словом «void» (в переводе с английского — пустота).

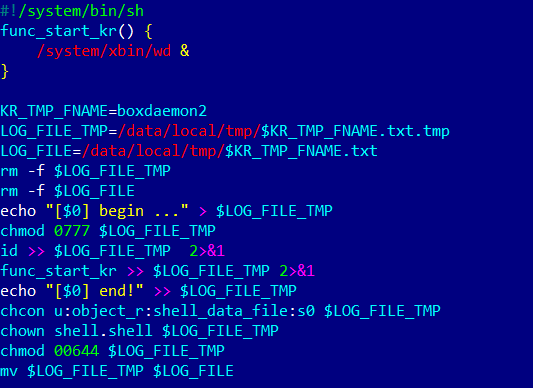

Файл install-recovery.sh — это скрипт, который присутствует на большинстве Android-устройств. Он запускается при старте операционной системы и содержит данные для автозапуска указанных в нем элементов. Если у какой-либо вредоносной программы есть root-доступ и возможность записи в системный каталог /system, она может закрепиться на инфицированном устройстве, добавив себя в этот скрипт (либо создав его в случае отсутствия в системе). Android.Vo1d прописал в нем автозапуск компонента wd.

Модифицированный файл install-recovery.sh

Файл daemonsu присутствует на многих Android-устройствах с root-доступом. Он запускается системой при загрузке и отвечает за предоставление root-привилегий пользователю. Android.Vo1d прописал себя и в этом файле, также настроив автозапуск модуля wd.

Файл debuggerd является демоном, который обычно применяется для создания отчетов об ошибках. Но при заражении ТВ-приставки этот файл был подменен скриптом, запускающим компонент wd.

Файл debuggerd_real в рассматриваемом случае является копией скрипта, которым был подменен настоящий файл debuggerd. Специалисты «Доктор Веб» полагают, что по задумке авторов трояна исходный debuggerd должен был быть перемещен в debuggerd_real для сохранения его работоспособности. Однако из-за того, что заражение, вероятно, произошло дважды, троян переместил уже подмененный файл (то есть скрипт). В результате на устройстве оказалось два скрипта от трояна и ни одного настоящего файла программы debuggerd.

В то же время у других обратившихся к нам пользователей на зараженных устройствах был несколько иной список файлов:

- daemonsu (аналог файла vo1d — Android.Vo1d.1);

- wd (Android.Vo1d.3);

- debuggerd (аналогичен описанному выше скрипту);

- debuggerd_real (оригинальный файл утилиты debuggerd);

- install-recovery.sh (скрипт, обеспечивающий загрузку указанных в нем объектов).

Изучение всех этих файлов показало, что для закрепления Android.Vo1d в системе его создатели использовали как минимум три различных метода — модификацию файлов install-recovery.sh и daemonsu, а также подмену программы debuggerd. Вероятно, они рассчитывали, что в инфицируемой системе будет присутствовать хотя бы один из целевых файлов, поскольку манипуляция даже с одним из них обеспечила бы успешный автозапуск трояна при последующих перезагрузках устройства.

Основная функциональность Android.Vo1d скрыта в его компонентах vo1d (Android.Vo1d.1) и wd (Android.Vo1d.3), которые работают в связке. Модуль Android.Vo1d.1 отвечает за запуск Android.Vo1d.3 и контролирует его активность, при необходимости перезапуская процесс. Также по команде управляющего сервера он может скачивать и запускать исполняемые файлы. В свою очередь, модуль Android.Vo1d.3 устанавливает на устройство и запускает зашифрованный в его теле демон (Android.Vo1d.5), который тоже способен скачивать и запускать исполняемые файлы. Кроме того, он отслеживает появление APK-файлов приложений в заданных каталогах и устанавливает их.

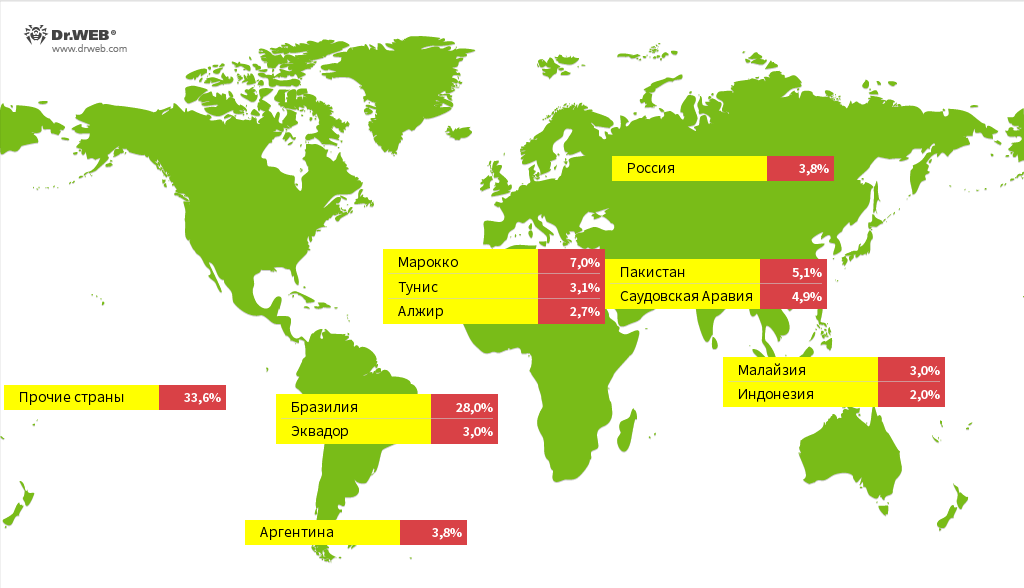

Проведенное вирусными аналитиками «Доктор Веб» исследование показало, что бэкдор Android.Vo1d заразил около 1 300 000 устройств, а география его распространения охватила почти 200 стран. Больше всего заражений было выявлено в Бразилии, Марокко, Пакистане, Саудовской Аравии, России, Аргентине, Эквадоре, Тунисе, Малайзии, Алжире и Индонезии.

Страны с наибольшим числом выявленных зараженных устройств

Возможной причиной того, что распространяющие Android.Vo1d злоумышленники выбрали своей целью именно ТВ-приставки, является то, что такие устройства часто работают на базе устаревших версий Android, в которых не закрыты уязвимости и для которых уже не выходят обновления. Например, модели у обратившихся к нам пользователей работают на базе Android 7.1 несмотря на то, что для некоторых из них в конфигурации указаны версии намного новее — Android 10 и Android 12. К сожалению, это нередкая практика, когда производители бюджетных устройств используют старые версии ОС и выдают их за более актуальные, чтобы повысить их привлекательность.

Кроме того, сами пользователи ошибочно могут воспринимать ТВ-приставки как более защищенные устройства по сравнению со смартфонами. Из-за этого они могут реже устанавливать на них антивирус и рискуют столкнуться с вредоносными программами при скачивании сторонних приложений или при установке неофициальных прошивок.

На данный момент источник заражения приставок бэкдором остается неизвестным. Одним из возможных векторов может рассматриваться атака промежуточной вредоносной программы, которая эксплуатирует уязвимости операционной системы для получения root-полномочий. Другим может быть использование неофициальных версий прошивок с root-доступом.

Dr.Web Security Space для мобильных устройств успешно детектирует все известные варианты трояна Android.Vo1d и при наличии root-доступа выполняет лечение зараженных гаджетов.

Подробнее об Android.Vo1d.1

Подробнее об Android.Vo1d.3

Подробнее об Android.Vo1d.5