Бесконтактный банкинг за себя (и того парня): схема с кражей денег при помощи NFC добралась и до российских пользователей

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

26 декабря 2024 года

Банкер NGate впервые попал на радары антивирусных вендоров еще осенью 2023 года, когда в профильных СМИ стали появляться сообщения об атаках на клиентов крупных чешских банков. Стратегия злоумышленников строилась на комбинации социальной инженерии, фишинга и использования вредоносного ПО. Эти стандартные тактики воплотились в довольно новаторский сценарий: результатом взаимодействия с жертвой становился удаленный доступ к NFC-возможностям её платежного средства. Данная кампания была пресечена органами охраны правопорядка Чехии, однако её идея была адаптирована для российских реалий и реализована для незаконного обогащения за счет пользователей в России.

Событием, запускающее цепочку компрометации, предположительно является звонок от мошенников, которые сообщают о возможности получить различные социальные выплаты или иную финансовую выгоду. Для этого жертве необходимо проследовать по присланной ссылке на мошеннический сайт, откуда скачивается вредоносный APK с трояном NGate, замаскированный под приложение портала Госуслуг, Банка России, или одного из других популярных банков.

Иконки вредоносных приложений, стилизованные под официальные

Банковский троян NGate представляет собой вредоносную модификацию приложения с открытым исходным кодом NFCGate, которое было разработано для отладки протоколов передачи NFC-данных. NFCGate поддерживает ряд функций, однако для злоумышленников наибольший интерес представляют возможность захвата NFC-трафика приложений и передачи его на удаленное устройство, которым может выступать или сервер, или непосредственно смартфон злоумышленников. Преступники модифицировали исходный код, добавив к нему интерфейсы с айдентикой финансовых организаций, и включили режим ретрансляции NFC-данных. Кроме того, в состав приложения включена библиотека nfc-card-reader, которая позволяет хакерам удаленно получить также номер карты и срок ее действия.

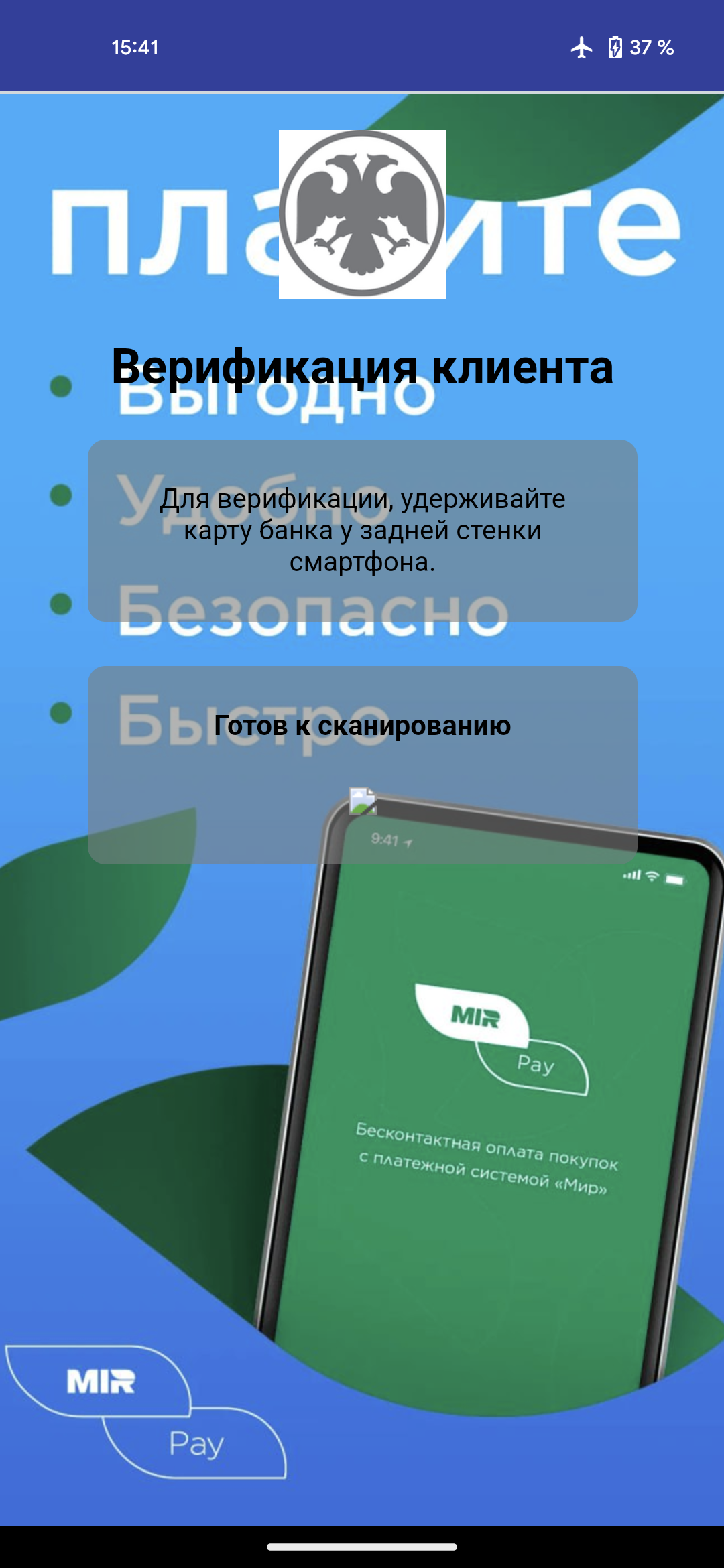

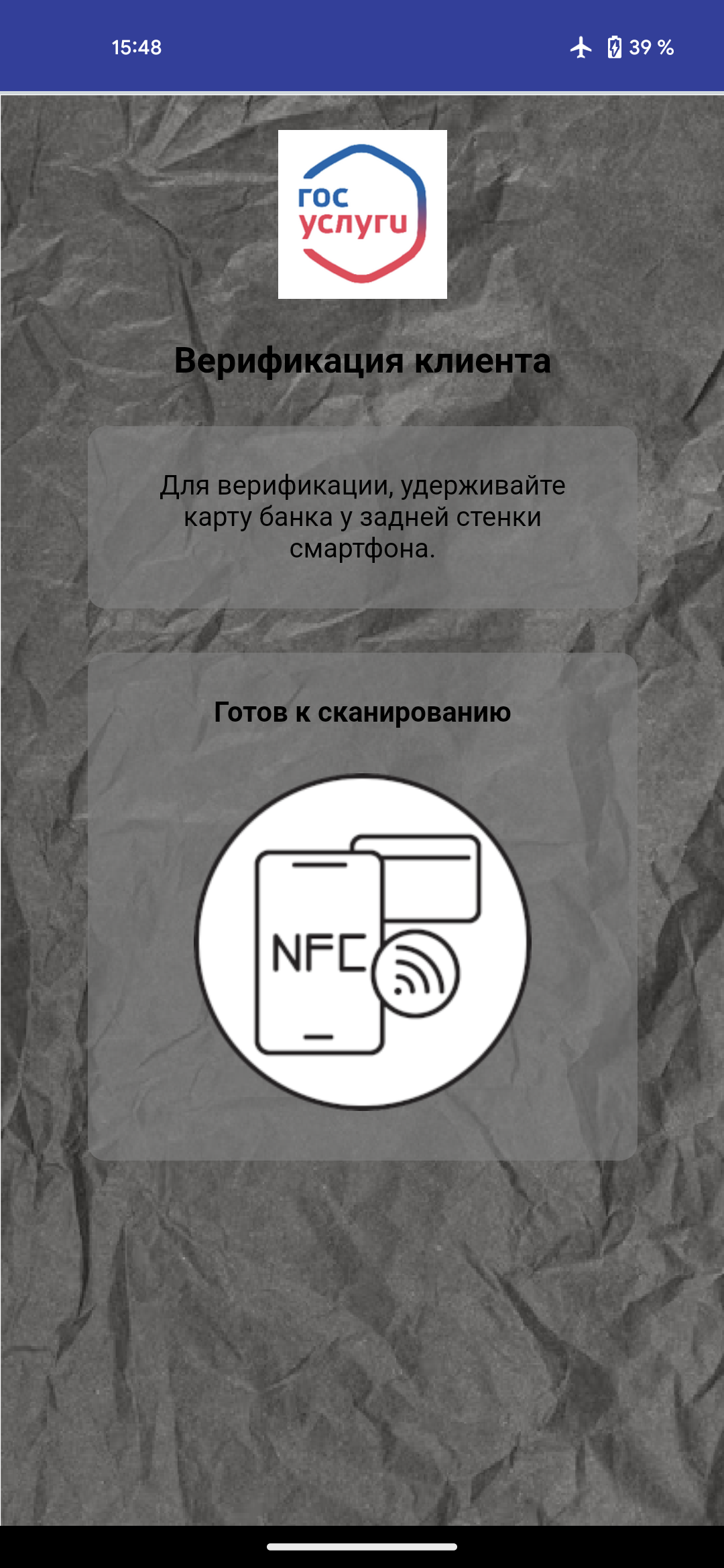

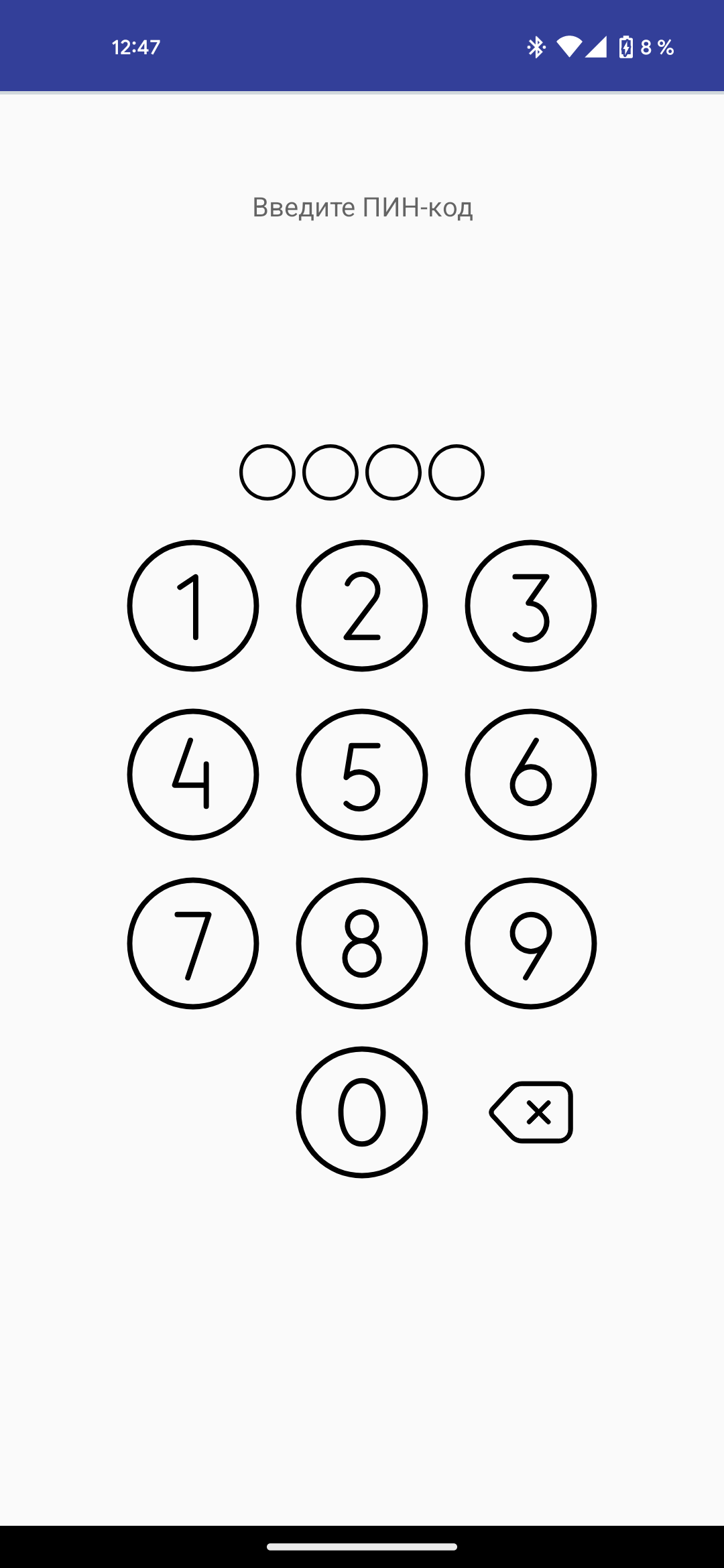

После запуска приложения жертве, якобы для верификации себя в качестве клиента, предлагается приложить платежную карту к задней стороне смартфона, ввести свой PIN-код и подождать, пока псевдоприложение распознает карту. В это время происходит считывание данных с банковской карты и передача их преступникам. Обратим внимание на то, что для кражи NFC-данных атакуемый смартфон не требует root-доступа.

Экраны фейковых приложений

Пока жертва удерживает карту, приложенную к своему смартфону, злоумышленник уже будет находиться у банкомата и запрашивать выдачу наличных. Альтернативным вариантом является реализация данной схемы для бесконтактной оплаты покупок. И в момент, когда нужно будет приложить карту, мошенник просто предъявит свой телефон, который передаст цифровой отпечаток банковской карты жертвы. Подтвердить операцию он сможет полученным раннее PIN-кодом.

Во избежание кражи денег аналитики «Доктор Веб» рекомендуют соблюдать следующие правила:

- не сообщать никому PIN- или CVV-коды своих банковских карт,

- использовать антивирусное ПО, оно заблокирует скачивание и установку вредоносного ПО,

- внимательно проверять адреса веб-страниц, где предлагается раскрывать любую финансовую информацию,

- устанавливать приложения только из официальных источников, таких как RuStore, AppGalery и Google Play,

- не вступать в разговоры с мошенниками. Если поступил неожиданный звонок от сотрудников органов правопорядка, банка, портала Госуслуг, Пенсионного фонда или любой другой организации, то следует повесить трубку. Затем можно найти контактный номер на официальном сайте ведомства и позвонить по нему самостоятельно.

Подробнее об Android.Banker.NGate.1

Индикаторы компрометации