Вот и поговорили: что связывает сомнительного качества Android-смартфоны, WhatsApp и кражу криптовалюты?

Горячая лента угроз | «Горячие» новости | О мобильных угрозах | Все новости

14 апреля 2025 года

С июня 2024 года в вирусную лабораторию «Доктор Веб» начали поступать сообщения от наших клиентов, которые установили антивирус Dr.Web Security Space на свежеприобретенные телефоны с ОС Android. При сканировании системного раздела прошивки было выявлено подозрительное приложение, замаскированное под мессенджер WhatsApp (принадлежит компании Meta, признанной экстремистской организацией и запрещенной в РФ). В ходе исследования, проведенного нашими аналитиками, было установлено, что эти случаи — не единичные: они свидетельствуют о мошеннической цепочке в рамках кампании по краже криптовалют методом клиппинга.

Клиппинг — это кража информации путем перехвата и/или подмены данных, которые пользователь копирует в буфер обмена. Наиболее часто клипперы нацелены на поиск в буфере обмена последовательностей символов, соответствующих адресам криптокошельков. В среднем такие строки содержат от 25 до 42 символов. Для удобства работы с такими данными пользователи обычно используют стандартные операции «копировать» и «вставить». Клиппер может воспользоваться этим, перехватив содержимое буфера обмена и незаметно подменив все адреса криптовалютных кошельков на те, которые принадлежат киберпреступникам.

Использование мессенджеров, троянизированных клипперами для кражи финансовой информации, не является новой тактикой для хакеров. Одна из подобных кампаний была выявлена еще в 2023 году. Тогда группа злоумышленников использовала ряд легитимных площадок, таких как Youtube, для распространения ссылок на вредоносные приложения Telegram и WhatsApp. Ссылки размещались в описаниях к видео. Основной целевой аудиторией были китайские пользователи, которые не имеют доступа к иностранным мессенджерам. А поскольку для обхода блокировок они используют ряд ухищрений, в частности скачивание программ с неофициальных сайтов, то такая кампания получила довольно внушительный размах.

Теперь злоумышленники смогли выйти на новый уровень и получить доступ к цепочке поставок ряда китайских производителей смартфонов на базе ОС Android. Именно про такие смартфоны и поступили сообщения в вирусную лабораторию «Доктор Веб». Мошеннические приложения были обнаружены непосредственно в составе предустановленного на телефоне ПО: вредоносный код был добавлен к мессенджеру WhatsApp.

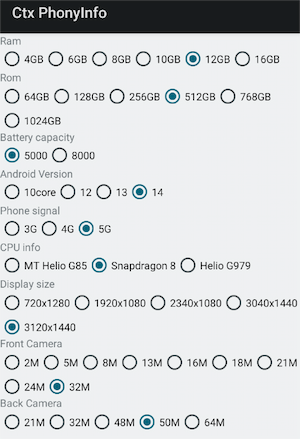

Отметим, что в большинстве случаев скомпрометированные устройства были представлены в нижнем ценовом диапазоне и имели названия, созвучные с моделями известных брендов: S23 Ultra, Note 13 Pro, P70 Ultra и так далее. При этом их технические характеристики были далеки от заявленных. Дело в том, что в состав прошивки входило скрытое приложение, позволяющее с легкостью изменить всю отображаемую техническую информацию об устройстве не только в системном меню, но и в отчетах таких популярных приложений, как AIDA64 и CPU-Z. Кроме того, несмотря на то, что в разделе «Об устройстве» было заявлено об установленной последней версии Android 14, на самом деле все устройства работали под управлением одного и того же билда Android 12. Треть указанных ниже моделей выпускается под брендом SHOWJI. Производителей остальных моделей нам идентифицировать не удалось.

| SHOWJI S19 Pro | Note 30i | Camon 20 |

| SHOWJI Note 13 Pro | S23 Ultra | P70 Ultra |

| SHOWJI X100S Pro | S18 Pro | M14 Ultra |

| SHOWJI Reno12 Pro | 6 Pro | S24 Ultra |

Модели смартфонов со встроенным вредоносным ПО, приобретенные нашими пользователями

Изображения из карточек товаров

Скриншот программы для подделывания технических характеристик и результат ее работы

Более достоверные результаты при изучении технических характеристик предоставляет приложение DevCheck. В большинстве случаев оно точно определяет параметры устройства, даже если производитель пытается ввести потребителя в заблуждение.

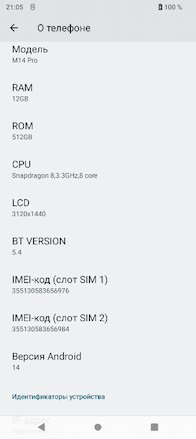

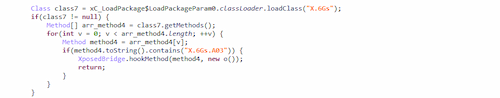

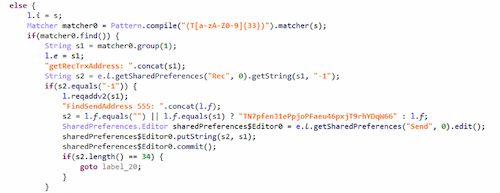

Троянизированное приложение WhatsApp было создано с помощью инструмента LSPatch. Этот фреймворк позволяет изменять поведение основного приложения, не вмешиваясь в его код, а загружать для этого дополнительные программные модули. В данном случае мошенники разместили в папке assets вредоносный модуль com.whatsHook.apk, выполняющий следующие функции.

- Перехват обновления приложения. Теперь вместо проверки обновлений по адресу hxxps://www.whatsapp[.]com/android/current/WhatsApp[.]apk происходит обращение к одному из серверов злоумышленников, например, hххps://apk-download[.]pro/download/whatsapp[.]apk. Это позволяет сохранять троянизированность приложения и вносить в его работу необходимые мошенникам изменения.

Метод, перехватывающий обращения к легитимному адресу обновлений

Класс, который передает поддельный адрес обновлений

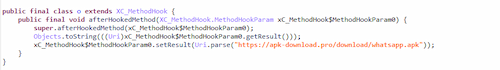

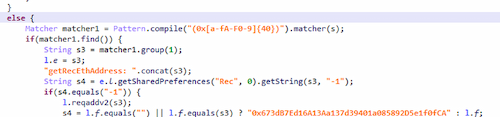

- Поиск строк в принимаемых и отправляемых сообщениях, соответствующих шаблонам адресов кошельков для криптовалют Tron (строка из 34 символов, начинается с T) и Ethereum (строка из 42 символов, начинается с 0x) и их подмена на адреса злоумышленников. Такая базовая функциональность клиппера была расширена, и теперь факт подмены адреса криптокошелька не виден жертве. В случае исходящего сообщения на скомпрометированном устройстве жертве демонстрируется корректный адрес ее собственного кошелька, а получателю сообщения отправляется адрес кошелька мошенников. При получении же входящего сообщения в чате собеседнику виден адрес отправленного им кошелька, а на устройстве жертвы входящий адрес подменяется на адрес кошелька хакеров. Адреса кошельков мошенников меняются при каждой итерации кампании, но в троян вшиты и резервные адреса ("TN7pfenJ1ePpjoPFaeu46pxjT9rhYDqW66", "0x673dB7Ed16A13Aa137d39401a085892D5e1f0fCA"), которые могут использоваться, если по каким-то причинам связь с С2-сервером не может быть установлена. Дополнительно троян отправляет на сервер злоумышленников все сообщения, отправляемые в мессенджере.

Парсер, выполняющий поиск адресов кошельков Tron

Парсер, выполняющий поиск адресов кошельков Ethereum

- Поиск и отправка на сервер злоумышленников всех изображений в форматах jpg, png и jpeg в следующих папках:

| DCIM | DOWNLOADS |

| PICTURES | DOCUMENTS |

| ALARMS | SCREENSHOTS |

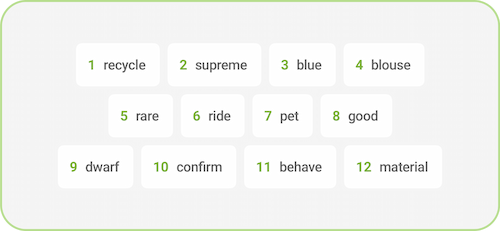

Это делается для поиска так называемых мнемонических фраз для криптокошельков, представляющих собой набор из 12–24 слов в определенной последовательности. Такая фраза демонстрируется однократно при создании кошелька и многие пользователи просто делают ее скриншот, а не записывают на отдельный носитель. Такие фразы позволяют восстановить доступ к кошельку, если пользователь забыл пароль. Для злоумышленников получение таких данных означает возможность сразу же вывести все деньги с криптокошелька.

Пример мнемонической фразы для восстановления доступа к криптокошельку. Слова необходимо вводить в соответствии с нумерацией

- Отправляет информацию об устройстве: производитель, модель, языковые настройки и имя троянизированного приложения.

В вирусной базе Dr.Web этот троян получил отдельное название Shibai из-за строки Log.e("", "-------------------SHIBAI-释放------------"), содержащейся в его коде. Можно предположить, что это является отсылкой к названию одной из криптомонет.

Следует отметить, что данная кампания является очень масштабной. Аналогичным образом мошенники модифицировали порядка 40 приложений. Среди них — уже упомянутые нами WhatsApp и Telegram, а также другие мессенджеры, сканеры QR-кодов и т. д. Но в основном вмешательству подверглись популярные приложения криптокошельков (Mathwallet, Trust Wallet и другие). Всего было обнаружено более 60 С2-серверов, а для распространения вредоносных приложений задействованы порядка 30 доменов. Также нам удалось получить некоторые сведения о финансовых успехах троянописателей. На одном из отслеживаемых нами кошельков были замечены поступления за два года в размере более миллиона долларов. На другом нашлось ещё полмиллиона. Остальные кошельки (примерно 20 штук) хранили суммы до 100 тысяч долларов. Полную картину о доходности этой кампании получить невозможно, так как адреса кошельков получаются с сервера злоумышленников и каждый раз могут быть разными.

Один из наиболее доходных кошельков злоумышленников

Для защиты от подобных атак вирусные аналитики «Доктор Веб» рекомендуют установить антивирус Dr.Web Security Space для мобильных устройств, не приобретать смартфоны с характеристиками, явно несоответствующими своей цене, скачивать приложения только из доверенных источников, таких как Google Play, Rustore и AppGallery, а также не хранить скриншоты с мнемоническими фразами, паролями и ключами на устройстве в незашифрованном виде.

Подробнее о Tool.LSPatch.1

Подробнее о Android.Clipper.31