26 октября 2017 года

Червь Trojan.BadRabbit состоит как минимум из трех компонентов: дроппера, червя-энкодера и шифровальщика дисков, способного также выполнять функции расшифровщика. После запуска дроппер, имеющиеся образцы которого представлены в виде исполняемого файла со значком установщика Adobe Flash, полностью загружается в память. Затем троянец сохраняет червя-энкодера в файл C:\Windows\infpub.dat и запускает его с помощью системной программы rundll32.exe, а собственный процесс завершает.

Троянец собирает информацию о зараженном компьютере, а также проверяет, не запущены ли на нем процессы двух антивирусных программ: Dr.Web и McAfee (в частности, его интересуют процессы с именами dwengine.exe, dwwatcher.exe, dwarkdaemon.exe, dwservice.exe, McTray.exe, mfevtps.exe и mcshield.exe). Если такие процессы обнаруживаются, BadRabbit пропускает первый этап шифрования, видимо, с целью избежать преждевременного обнаружения, однако пытается запустить полное шифрование диска после перезагрузки системы. Поскольку современные версии Антивируса Dr.Web не допускают возможности модификации загрузочной записи (MBR), попытка зашифровать диски не увенчается успехом. Таким образом, от действия Trojan.BadRabbit полностью защищены пользователи Антивируса Dr.Web версии 9.1 и выше и Dr.Web KATANA, при условии что они не меняли настройки превентивной защиты и не отключили ее.

Затем шифровальщик дисков проверяет аргументы своего процесса и, если он запущен без аргументов, работает как расшифровщик. Перед началом шифрования Trojan.BadRabbit выполняет ряд подготовительных действий, после чего создает в Планировщике заданий Windows задачу на перезагрузку компьютера через 3 минуты. Далее каждые 30 секунд троянец удаляет старое задание и создает новое, постоянно смещая время, когда должна выполниться задача. Вероятно, сделано это на случай, если пользователь компьютера удалит троянца до того, как шифрование дисков завершится.

Затем BadRabbit формирует пароль для шифрования дисков длиной в 32 символа, записывает информацию о компьютере в специальную структуру, шифрует ее публичным ключом и сохраняет в другой структуре, которая кодируется с использованием алгоритма Base64 и сохраняется в MBR. Алгоритм шифрования диска и загрузчик (бутлоадер) вирусописатели с небольшими изменениями позаимствовали из проекта с открытым исходным кодом Diskcryptor. Троянец ищет первый системный диск и устанавливает туда свой загрузчик. Впоследствии содержимое этого диска шифруется.

Часть кода BadRabbit позаимствована у троянца Trojan.Encoder.12544, также известного под именем NotPetya. При запуске энкодер проверяет наличие файла C:\Windows\cscc.dat и, если такой существует, прекращает свою работу (в связи с этим создание файла cscc.dat в папке C:\Windows может предотвратить вредоносные последствия запуска троянца). Запустившись из памяти зараженного компьютера, червь-энкодер при наличии соответствующих привилегий извлекает один из двух хранящихся в нем драйверов в зависимости от разрядности операционной системы. Эти драйверы позаимствованы из утилиты для шифрования файлов с открытым исходным кодом DiskCryptor.

Для запуска этих драйверов в процессе своей работы BadRabbit пытается зарегистрировать системную службу "cscc" с описанием "Windows Client Side Caching DDriver". Если зарегистрировать эту службу не удалось, он пытается запустить драйвер DiskCryptor с именем "cdfs" путем модификации системного реестра.

Как и Trojan.Encoder.12544, Trojan.BadRabbit использует утилиты Mimikatz для перехвата паролей открытых сессий в Windows. В зависимости от разрядности ОС он распаковывает соответствующую версию утилиты, сохраняет ее со случайным именем в папку C:\Windows, после чего запускает. Затем он ищет доступные на запись сетевые папки, пытается открыть их с использованием полученных учетных данных и сохранить там свою копию.

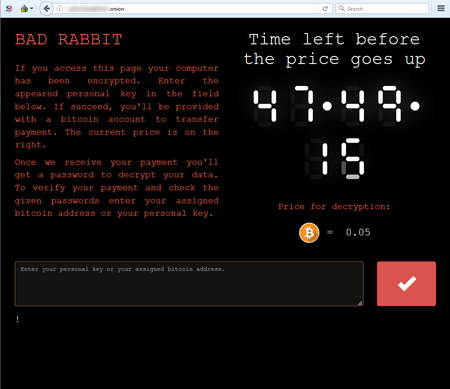

Выполнив все предварительные операции, троянец создает задание с именем "drogon" на перезагрузку компьютера. В процессе завершения сессии BadRabbit очищает системные журналы и удаляет ранее созданное задание. Энкодер шифрует файлы с расширениями .3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. В результате работы троянца на экране зараженного компьютера демонстрируется требование выкупа в криптовалюте Bitcoin, а на сайте злоумышленников в TOR жертве отводится для оплаты 48 часов, по истечении которых сумма выкупа будет увеличена.

В настоящее время исследование Trojan.BadRabbit продолжается. Технические подробности о работе этой вредоносной программы опубликованы в нашей вирусной базе знаний.

#Trojan.Encoder #вирус #вымогательство #троянец

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии