7 августа 2018 года

Троянцев, способных незаметно подменять номера электронных кошельков в буфере обмена, чтобы отправляемые деньги поступали не получателю, а злоумышленникам, принято называть «клиперами» (от термина clipboard, «буфер обмена»). До недавнего времени такие вредоносные программы досаждали в основном пользователям Windows. Аналогичные по возможностям троянцы для Android в «дикой природе» встречаются редко. В августе 2018 года в вирусные базы Dr.Web были добавлены записи для детектирования двух модификаций троянца-клипера Android.Clipper, которые получили имена Android.Clipper.1.origin и Android.Clipper.2.origin. Эти вредоносные программы угрожают пользователям устройств под управлением Android.

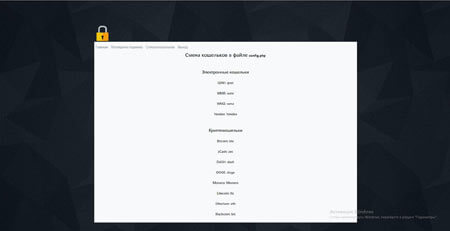

Android.Clipper способен подменять в буфере обмена номера электронных кошельков платежных систем Qiwi, Webmoney (R и Z) и «Яндекс.Деньги», а также криптовалют Bitcoin, Monero, zCash, DOGE, DASH, Etherium, Blackcoin и Litecoin. Один из исследованных вирусными аналитиками образцов троянца Android.Clipper маскируется под приложение для работы с электронными кошельками Bitcoin:

При запуске на инфицированном устройстве троянец выводит поддельное сообщение об ошибке и продолжает работу в скрытом режиме. Он скрывает свой значок из списка приложений главного экрана операционной системы, после чего вредоносную программу можно увидеть только в системных настройках мобильного устройства в разделе управления установленным ПО. Далее обе модификации Android.Clipper запускаются автоматически при каждом включении инфицированного смартфона или планшета.

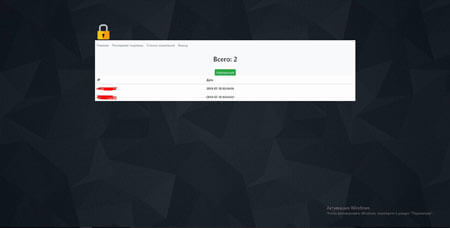

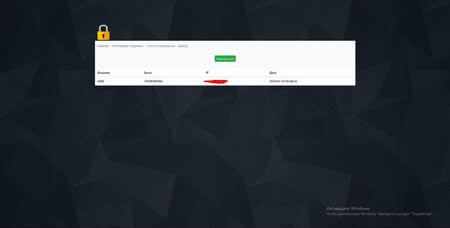

После успешного заражения Android-устройства троянец начинает отслеживать изменение содержимого буфера обмена. Если Android.Clipper обнаруживает, что пользователь скопировал в буфер номер электронного кошелька, он отсылает этот номер на управляющий сервер. Далее вредоносная программа отправляет на сервер еще один запрос, ожидая в ответ номер кошелька злоумышленников, который требуется вставить в буфер обмена вместо исходного.

Автор Android.Clipper активно продает троянцев этого семейства на хакерских форумах. При этом клиенты вирусописателя могут использовать произвольный значок и имя приложения для каждой приобретаемой копии вредоносной программы. В ближайшее время можно ожидать появления большого количества модификаций этих троянцев, которых злоумышленники будут распространять под видом безобидного и полезного ПО.

В своих рекламных сообщениях вирусописатель заявляет о возможности отправки отчетов о работе вредоносной программы в приложение Telegram и оперативной смены номеров кошельков, внедряемых в буфер обмена, с использованием протокола FTP. Однако в самом троянце эти функции не реализованы. Описанные возможности предоставляет киберпреступникам сам управляющий сервер.

Антивирусные продукты Dr.Web для Android обнаруживают и удаляют все известные модификации троянцев семейства Android.Clipper, поэтому те не представляют опасности для наших пользователей.

Подробнее об Android.Clipper.1.origin

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии