Послушайте - это действительно важно!

Корпоративные новости | Все новости

2 июля 2020 года

Перед началом конференции мы хотим этой статьей привлечь внимание к проблематике нашего выступления тех, у кого может не найтись время в плотном рабочем графике для непосредственного участия. Мы проанализировали данные обращений пользователей в нашу поддержку за 2 квартал и сделали неутешительные выводы, которые можно свести к трем тезисам. Итак.

1. Методы взлома просты – защищаться нужно даже от дилетантов

Образ хакера мифологизирован. Однако важно понимать, что злоумышленники – не волшебники и в большинстве случаев для проникновения на ваш компьютер не будут использовать таинственные техники, передающиеся от учителя к ученику в горах Тибета.

СМИ любят писать о «выдающихся» взломах, а писать о массовых кражах порядка 3-10 тысяч рублей для них смысла нет. И создается впечатление, что действуют только достаточно мощные и «крутые» кибергруппировки, взламывающие госбанки и правительства. Мошенники, которым до мелкого и среднего бизнеса дела нет. Но на самом деле все обстоит наоборот. Крупный бизнес платить вымогателям не любит. Знаменитая эпидемия WannaCry (от этого червя, кстати, не пострадал ни один пользователь Dr.Web) показала, что на счета злоумышленников поступили крохи.

А вот малому и среднему бизнесу деваться некуда: потеря баз данных для них зачастую означает крах. И они платят. Помалу – но таких компаний много.

В итоге в подавляющем большинстве заражения происходят не в результате ручного взлома ваших серверов членами криминальных групп, названия которых на слуху, а просто подбором паролей.

Порядка трети атак на сервисы компаний производится путем перебора паролей. Пароль 12345678 остается лидером среди наиболее часто используемых паролей долгие годы – и не собирается сдавать свои позиции. При этом подавляющее большинство использует одни и те же пары логин-пароль ко всем своим ресурсам. Пользователи не меняют их даже при известии об утечке базы данных, в которых эти реквизиты точно присутствуют.

Вероятнее всего, произошел несанкционированный вход через подбор/похищение пароля одной из учетных записей, по RDP (или через терминальную сессию).

Из обращения в поддержку «Доктор Веб»

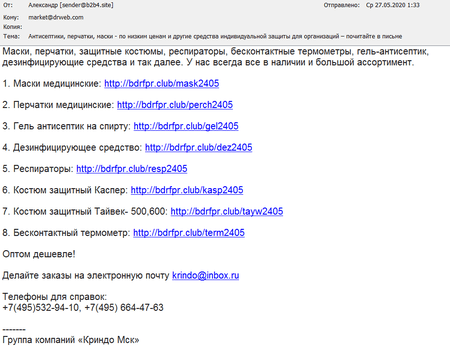

Или происходит массовая рассылка с рекламой средств защиты от коронавируса. Например:

Вторая по популярности причина проникновения злоумышленников на компьютеры и устройства – открытие пользователем писем и ссылок из них, а также скачивание файлов. Поскольку практически все современные вредоносные программы относятся к типу троянских (а эта разновидность вредоносных программ не может заражать что-либо сама), кто-то – пользователь или другая программа – должен запустить этот файл. Зайдя, например, на взломанный сайт.

В свою очередь, установка вредоносных программ зачастую возможна потому, что у пользователей есть на это соответствующие права или в системе присутствует уязвимость (это, кстати, третья по популярности причина заражений). Что, в общем-то, логично: без прав на установку программу не поставить.

При попытке открытия документа происходит загрузка другого файла с именем doc.doc, который содержит встроенный HTA-сценарий, детектируемый Dr.Web под именем PowerShell.DownLoader.72. В настоящий момент при помощи этого механизма злоумышленники устанавливают на компьютеры жертв троянца-загрузчика Trojan.DownLoader24.49614, способного скачивать и запускать на инфицированной машине другое опасное ПО.

То есть для заражения достаточно просто попытаться открыть документ – вы еще не успеете увидеть, что внутри, а система уже будет заражена!

Анализ поступающих к нам сообщений пользователей показывает, что сегодня большинство взломов связаны с привилегированным злоупотреблением учетными данными, ресурсами управления идентификацией и доступом.

Итак, первое правило: прежде чем готовиться к защите от атак, которым посвящают статьи и исследования, нужно защититься от начинающих хакеров, которых много. Ибо стая сибирского гнуса способна загрызть слона быстрее, чем найдется вампир Дракула, который обратит на слона внимание.

2. Вы уже под угрозой – исходите из того, что опасность реальна

Для убийства одного солдата во время Первой мировой нужно было в среднем семь тысяч патронов, во время Второй мировой для поражения одного противника тратилось порядка 25 тысяч патронов.

При этом солдат мог пройти всю войну. Такова вероятность. Злоумышленники рассылают миллионы писем – они разлетаются во все стороны, словно пули. Вы можете годами не попадать ни под одну рассылку, а потом раз – и утечет база данных с вашим паролем.

Распространенный миф гласит: «я маленький, меня ломать не будут». Ну, ломать, может, и не будут (хотя не факт). А вот включить в рассылку спама – включат.

Более того, для взлома могут использоваться полностью автоматизированные системы. Например, проверяющие ваш сайт на наличие известных хакерам уязвимостей, от которых вы, возможно, не поставили обновления. Или автоматически подбирающие пароль к вашему серверу (кстати, первая по частоте причина проникновения в сеть – использование в компании простого пароля, жуликам не требуется владеть никакими суперсложными техниками).

Итак: вы не в домике. Можно надеяться на то, что на вас не обратят внимание. Но рано или поздно ваш сотрудник зайдет на сайт, который был взломан злоумышленниками (а сайтов, имеющих уязвимости, – порядка 80%). Или на ваш сайт наткнется поисковый робот преступников.

3. Заразить можно все – защита должна быть тотальной

Еще одно заблуждение: «Для Mac/Linux/….. вирусов нет».

В современном мире заразимо все, вплоть до принтеров и лент цветомузыки. Молчим про Linux, количество вредоносных программ для которого огромно. Можно заразить даже станок. Причем его производители будут клясться, что все ОК!

- Пришел китайский станок лазерной резки. На борту ОС Windows 7… Поддержка китайцев на уровне: «это не вирус, просто отключите свой антивирус и работайте спокойно».

- … Система на станке безусловно инфицирована BackDoor.Andromeda.178…

Из обращения в поддержку «Доктор Веб»

И это не древние времена – это май 2020 года.

Поэтому правило: антивирус должен быть установлен везде.

- На всех компьютерах сети должен быть корпоративный антивирус, отслеживающий в частности статистику заражений. Мало ли кто и куда флешку вставит (как сказал один из чинов американского флота, самый страшный враг для подводной лодки – это матрос с флешкой, ищущий, куда ее воткнуть).

- Купил компьютер – проверь антивирусом.

- «Железо» сейчас дешевое, и полноценную операционную систему, позволяющую запустить любой троян, можно найти где угодно, от принтера до радионяни. Поэтому уязвимую технику нужно изолировать от доступа из Интернета. Не дело, если к вам приедет спецподразделение и скажет, что ваша гирлянда – сервер, управляющий зараженными машинами (такое действительно бывает).

Защититься несложно

Абсолютную защиту можно обеспечить, лишь потратив бесконечное количество денег. Но для надежной защиты от подавляющего большинства атак требуется не так уж и много — нужно пользоваться стойкими паролями, устанавливать обновления безопасности для всего используемого ПО и, конечно, использовать качественный антивирус.

Dr.Web рекомендует

Скачайте этот краткий документ и неукоснительно следуйте прописанным в нем правилам.