Фишинговые рассылки RAT-троянов угрожают корпоративным пользователям

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

11 декабря 2020 года

Обнаруженные нами образцы можно разделить на 2 группы:

- Самораспаковывающиеся архивы, которые содержали оригинальные исполняемые файлы Remote Utilitites и вредоносный модуль, загружаемый посредством DLL Hijacking. Этот модуль предотвращает отображение окон и иных признаков работы программы, а также оповещает злоумышленника о ее запуске и установке. Детектируется Dr.Web как BackDoor.RMS.180.

- Самораспаковывающиеся архивы, которые содержали оригинальный установочный модуль Remote Utilities и заранее сконфигурированный MSI-пакет, обеспечивающий тихую установку программы для удаленного управления и последующую отправку сообщения о готовности к удалённому подключению на заданный злоумышленником сервер. Детектируется Dr.Web как BackDoor.RMS.181.

Сценарий атак

Обе группы вредоносного ПО объединяет не только используемый инструмент — Remote Utilities, — но и формат фишинговых писем. Их можно охарактеризовать как достаточно грамотно составленные и относительно объемные сообщения на русском языке, использующие потенциально интересную для получателя тему. Другой особенностью является защита вредоносной нагрузки при помощи пароля, при этом сам пароль приложен в виде текстового файла. Формат пароля представляет собой дату отправки письма.

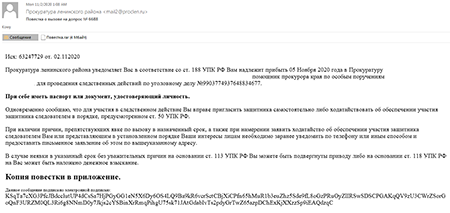

Пример письма с вредоносным вложением, использующим DLL Hijacking:

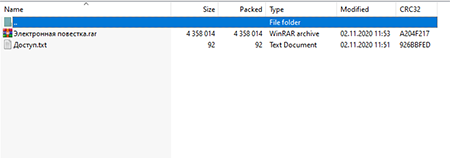

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем к нему.

Для обеспечения конфиденциальности вложения установлен автоматический пароль: 02112020

Архив «Электронная повестка.rar» содержит дроппер в виде самораспаковывающегося RAR-архива, в котором, в свою очередь, находится BackDoor.RMS.180.

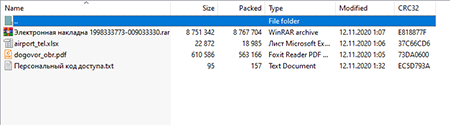

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Архив «Документы.rar» помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем содержит документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020

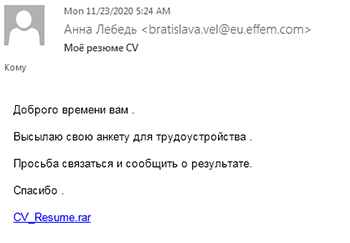

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, запускающий установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). В этом письме отличается формат вредоносного модуля и способ его получения.

Вложение «CV_resume.rar» представляет собой ссылку на взломанный сайт, перенаправляющий пользователя на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

В результате анализа сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, мы обнаружили еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, программа, детектируемая Dr.Web как Trojan.GidraNET.1, использовалась для первичного проникновения в систему через фишинговое письмо и дальнейшей загрузки бэкдора, скрыто устанавливающего утилиту Remote Utilties.

Подробные технические описания обнаруженных вредоносных программ находятся в вирусной библиотеке Dr.Web.

BackDoor.RMS.180

BackDoor.RMS.181

BackDoor.RMS.187

Trojan.GidraNET.1

Заключение

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.