Новый банковский троян Coper нацелен на пользователей из Колумбии

Горячая лента угроз | «Горячие» новости | О мобильных угрозах | Все новости | О вирусах

21 июля 2021

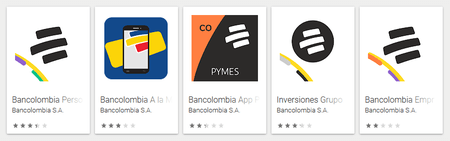

Все обнаруженные образцы Android.BankBot.Coper, исследованные нашими вирусными аналитиками, распространялись под видом официального ПО кредитной организации Bancolombia ― приложения Bancolombia Personas. Для большей убедительности их значок был оформлен в том же стиле, что и у настоящих программ банка. Для сравнения, ниже приведен пример значка подделки (слева) и пример значков настоящих приложений Bancolombia (справа), доступных для загрузки в Google Play:

Сам процесс заражения происходит в несколько этапов. Первой ступенью является установка той самой программы-приманки, которую злоумышленники выдают за банковское приложение. Фактически, это дроппер, основная задача которого ― доставить и установить на целевое устройство скрытый внутри него главный вредоносный модуль. Поскольку логика работы у исследованных модификаций троянов практически одинакова, дальнейшее описание механизма их функционирования будет основано на примере Android.BankBot.Coper.1.

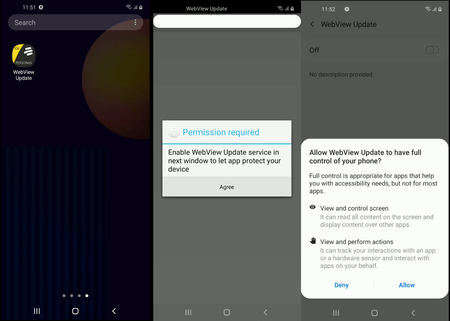

При запуске дроппер расшифровывает и запускает исполняемый dex-файл (Android.BankBot.Coper.2.origin), который расположен в его ресурсах и замаскирован под веб-документ с именем o.htm. Этому троянскому компоненту отводится роль второй ступени заражения. Одной из его задач является получение доступа к специальным возможностям (Accessibility Services) ОС Android, с помощью которых троян сможет полностью контролировать зараженное устройство и имитировать действия пользователя (например, нажимать на кнопки меню и закрывать окна). Для этого он запрашивает у жертвы соответствующее разрешение. Успешно получив необходимые полномочия, все дальнейшие вредоносные действия троян выполняет уже самостоятельно. Так, он пытается отключить встроенную в операционную систему защиту Google Play Protect, разрешить установку приложений из неизвестных источников, установить и запустить основной вредоносный модуль и тоже предоставить ему доступ к специальным возможностям.

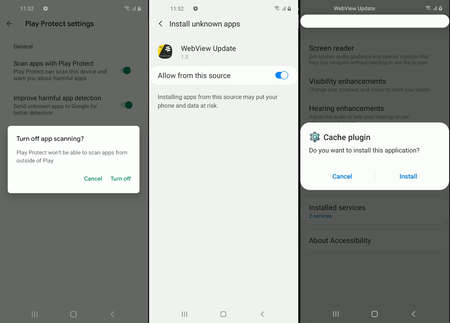

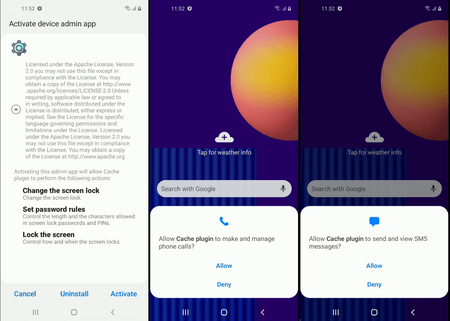

Троян расшифровывает и при помощи полученных привилегий устанавливает вредоносный apk-пакет (Android.BankBot.Coper.2), скрытый во втором зашифрованном файле и замаскированный под аудио-композицию с именем PViwFtl2r3.mp3. В нем находится троянский модуль Android.BankBot.Coper.1.origin, выполняющий основные вредоносные действия, необходимые злоумышленникам. Этот компонент устанавливается под видом системного приложения с именем Cache plugin, использующего стандартный для некоторых системных Android-программ значок шестеренки. Такие имя и значок увеличивают вероятность того, что пользователи не увидят в программе угрозу.

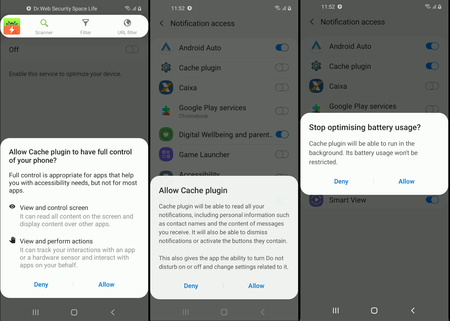

При запуске модуль получает доступ к ряду важных функций. Так, троян запрашивает разрешение на чтение и управление уведомлениями и добавление его в список исключений системной оптимизации аккумулятора, что позволит ему работать постоянно. Кроме того, троян становится администратором устройства, а также получает доступ к управлению телефонными звонками и СМС-сообщениями.

Далее этот модуль скрывает свой значок из списка приложений на главном экране, «прячась» от пользователя, после чего сообщает C&C-серверу об успешном заражении и ждет дальнейших указаний. Троян поддерживает постоянную связь с сервером, каждую минуту отправляя на него запросы. При необходимости этот интервал может быть изменен соответствующей командой. Кроме того, в зависимости от полученного от сервера ответа троян может изменять и другие свои настройки, среди которых:

- список управляющих серверов;

- список целевых приложений, при запуске которых будут демонстрироваться фишинговые окна;

- список программ, которые необходимо удалить;

- список приложений, запуску которых троян будет препятствовать, возвращая пользователя на главный экран;

- список программ, уведомления от которых будут блокироваться;

- прочие параметры.

При непосредственном получении команд Android.BankBot.Coper.1.origin может выполнять следующие действия:

- выполнять USSD-запросы;

- отправлять СМС;

- заблокировать экран устройства;

- разблокировать экран устройства;

- начать перехват СМС;

- прекратить перехват СМС;

- демонстрировать Push-уведомления;

- повторно отобразить фишинговое окно поверх заданного приложения;

- запустить кейлоггер;

- остановить кейлоггер;

- удалить указанные в команде приложения;

- удалить себя, а также дроппер с устройства.

Кроме того, троян перехватывает и отправляет на сервер содержимое всех Push-уведомлений, поступающих на устройство.

Для демонстрации фишингового окна Android.BankBot.Coper.1.origin использует уже ставший классическим для мобильных банковских троянов метод. Содержимое такого окна загружается с удаленного сервера и помещается в WebView, который имитирует внешний вид целевой программы для обмана жертвы.

Трояны Android.BankBot.Coper обладают целым рядом защитных механизмов. Один из них ― контроль целостности основного вредоносного компонента. Если он будет удален, банкеры попытаются установить его вновь.

Второй прием ― отслеживание потенциально опасных для троянов событий, таких как:

- открытие страницы Google Play Protect в Play Маркет;

- попытка пользователя изменить список администраторов устройства;

- доступ пользователя к разделу с информацией о троянском приложении в списке установленных программ;

- попытка пользователя изменить права доступа троянского приложения к функциям специальных возможностей.

Если банкеры фиксируют какое-либо из этих событий, они через функции специальных возможностей Android имитируют нажатие кнопки «Домой», возвращая жертву на главный экран. Если же трояны обнаруживают, что пользователь пытается их удалить, они имитируют нажатие кнопки «Назад». Тем самым они не только препятствуют своему удалению, но и мешают владельцам полноценно использовать собственные устройства.

Кроме того, в дропперах троянов Android.BankBot.Coper предусмотрены и другие механизмы защиты. Например, они проверяют, не запущены ли в виртуальной среде, а также контролируют наличие активной SIM-карты и страну пребывания пользователя. Если проверка заканчивается неудачей, банкеры немедленно завершают свою работу. Можно предположить, что цель таких проверок ― не допустить установку основного вредоносного модуля в неблагоприятных для троянов условиях (например, под контролем специалистов по информационной безопасности или на устройства пользователей из нецелевых стран) и тем самым избежать преждевременного обнаружения. В исследованных образцах такая проверка не задействуется, но она может быть использована в будущих модификациях вредоносных приложений.

Компания «Доктор Веб» рекомендует владельцам Android-устройств устанавливать банковские приложения только из официальных каталогов ПО или загружать их с официальных сайтов кредитных организаций, если по какой-либо причине использование официального магазина приложений невозможно.

Антивирусные продукты Dr.Web для Android успешно обнаруживают и удаляют все известные модификации банковских троянов Android.BankBot.Coper, поэтому для наших пользователей они опасности не представляют.

- Подробнее об Android.BankBot.Coper.1

- Подробнее об Android.BankBot.Coper.2.origin

- Подробнее об Android.BankBot.Coper.2

- Подробнее об Android.BankBot.Coper.1.origin