«Доктор Веб»: обзор вирусной активности для мобильных устройств за 2025 год

15 января 2026 года

Главное

Самым распространенным нежелательным ПО, как и годом ранее, стали приложения, в игровой форме предлагающие выполнять те или иные задания и получать за это виртуальные награды. Они обещают возможность конвертировать вознаграждение в настоящие деньги, но на самом деле такой возможности в программах не предусмотрено.

Среди потенциально опасного ПО наибольшая активность наблюдалась со стороны приложений, которые были модифицированы при помощи утилиты NP Manager. Она обфусцирует и защищает код модифицируемых программ от анализа и обнаружения, а также позволяет обходить проверку цифровой подписи после их изменения. Наиболее часто детектируемыми рекламными программами стали неофициальные модификации мессенджера WhatsApp, которые автоматически открывают рекламные ссылки при работе с приложением.

В минувшем году были зафиксированы новые случаи внедрения вредоносных программ в прошивку различных моделей Android-устройств. Об одном из них мы рассказали весной 2025 года. Киберпреступникам удалось предустановить троян Android.Clipper.31 на несколько бюджетных моделей смартфонов и с его помощью похищать криптовалюту жертв.

Также весной наши специалисты обнаружили троянскую программу Android.Spy.1292.origin, которую вирусописатели встроили в одну из модифицированных версий картографического ПО Alpine Quest. Вредоносное приложение было нацелено на российских военнослужащих и применялось в целях кибершпионажа.

В конце лета антивирусная лаборатория «Доктор Веб» проинформировала о бэкдоре Android.Backdoor.916.origin, который распространялся через популярные мессенджеры. Злоумышленники использовали его для слежки за сотрудниками российских компаний и сбора их конфиденциальной информации.

А уже осенью мы рассказали об опасном бэкдоре Android.Backdoor.Baohuo.1.origin, которого киберпреступники встроили в модификации мессенджера Telegram X. Эта вредоносная программа позволяла взламывать учетные записи Telegram жертв и управлять самим мессенджером от имени пользователей.

За минувшие 12 месяцев антивирусная лаборатория «Доктор Веб» выявила в каталоге Google Play более 180 угроз, которые в общей сложности были загружены свыше 2 165 000 раз. Среди них были различные варианты троянов, подписывающих пользователей на платные услуги, программы-подделки, которые применяются в мошеннических целях, а также новое рекламное и нежелательное ПО.

В 2025 году вирусописатели продолжили использовать различные техники, направленные на усложнение анализа вредоносных Android-программ и обхода их детектирования антивирусами. Одним из популярных методов было конвертирование DEX-кода в C-код. Кроме того, наши вирусные аналитики отметили, что при создании вредоносного ПО злоумышленники применяют ИИ-ассистентов, которые помогают писать код.

Тенденции прошедшего года

- Рекламные трояны вновь стали наиболее распространенными Android-угрозами

- Выросла популярность утилиты NP Manager, которая обфусцирует код модифицируемых Android-приложений и позволяет обходить проверку их цифровой подписи после модификации

- Возросла активность банковских троянов

- Выявлены новые случаи заражения прошивок Android-устройств

- Киберпреступники продолжили использовать как уже известные техники для защиты вредоносных программ от детектирования и анализа, так и новые приемы

- Вирусописатели активно применяли ИИ-помощников для написания кода вредоносных приложений

- Появление новых угроз в каталоге Google Play

Наиболее интересные события 2025 года

В апреле минувшего года эксперты «Доктор Веб» выявили масштабную кампанию по краже криптовалют у владельцев Android-устройств. Злоумышленники получили доступ к цепочке поставок ряда китайских производителей и внедрили в прошивку нескольких бюджетных моделей смартфонов троянскую программу Android.Clipper.31. Вирусописатели встроили ее в модифицированную версию мессенджера WhatsApp. Для модификации использовался инструмент LSPatch, позволяющий менять логику работы приложений без изменения их кода.

Android.Clipper.31 перехватывает отправляемые и принимаемые в мессенджере сообщения, ищет в них адреса криптокошельков Tron и Ethereum и заменяет их адресами, которые принадлежат атакующим. При этом троян скрывает подмену, и в таких сообщениях жертвам демонстрируются корректные кошельки. Android.Clipper.31 также отправляет злоумышленникам все изображения в формате jpg, png и jpeg для поиска в них сохраненных мнемонических фраз, позволяющих получить доступ к криптокошелькам. Киберпреступники встроили Android.Clipper.31 и в десятки других программ, среди которых были популярные приложения криптокошельков, сканеры QR-кодов и прочие мессенджеры, в том числе — Telegram. Эти модификации распространялись через вредоносные сайты.

В 2025 году отмечались и другие случаи проникновения вредоносных программ в системную область Android-устройств. Например, еще одной группе злоумышленников удалось внедрить новые версии опасных троянов Android.Triada в прошивку ряда бюджетных смартфонов. Вредоносные программы Triada опасны тем, что способны заражать системный процесс Zygote. Тот непосредственно участвует в запуске всех приложений в системе, поэтому и трояны Triada в дальнейшем могут внедряться в любое приложение на устройстве, фактически получая над ним полный контроль. Злоумышленники используют этих троянов для загрузки и установки других вредоносных программ, а также нежелательных и рекламных приложений. Кроме того, с их помощью они могут шпионить за жертвами, подписывать их на платные услуги и т. д. Также были выявлены новые случаи заражения прошивок TV-приставок на базе Android новыми версиями трояна Android.Vo1d, которого наша компания обнаружила в 2024 году. Vo1d представляет собой бэкдор, который помещает свои компоненты в системную область зараженных устройств и по команде атакующих способен скрытно скачивать и устанавливать стороннее ПО.

Также в апреле наша антивирусная лаборатория зафиксировала кампанию по распространению трояна-шпиона Android.Spy.1292.origin, нацеленного на российских военнослужащих. Злоумышленники встроили вредоносную программу в одну из версий картографического ПО Alpine Quest и распространяли модификацию через созданный ими Telegram-канал, который выдавали за официальный, а также через один из российских каталогов Android-приложений.

Telegram-канал, через который злоумышленники распространяли вредоносную модификацию Alpine Quest, содержащую Android.Spy.1292.origin

Android.Spy.1292.origin передавал киберпреступникам данные об учетных записях и номере мобильного телефона, контакты из телефонной книги, геолокацию устройства и сведения о хранящихся на нем файлах. Троян мог похищать определенные файлы по команде атакующих. Тех интересовали конфиденциальные документы, которые пользователи отправляли через популярные мессенджеры, а также файл журнала локаций приложения Alpine Quest.

В августе мы рассказали о случаях распространения бэкдора Android.Backdoor.916.origin через личные сообщения в популярных мессенджерах. Атакующие предлагали потенциальным жертвам установить «антивирус» из прикрепленного к сообщениям APK-файла, в котором на самом деле и скрывалась вредоносная программа. Наша антивирусная лаборатория обнаружила первые версии Android.Backdoor.916.origin в январе 2025 года и с момента обнаружения отслеживала его активность, что и позволило оперативно выявить данную кампанию.

Android.Backdoor.916.origin вводит пользователей в заблуждение, имитируя работу антивируса

После установки на Android-устройство Android.Backdoor.916.origin позволяет похищать конфиденциальную информацию и следить за пользователем. Например, с помощью бэкдора злоумышленники могут прослушивать разговоры, передавать трансляцию с камеры, отслеживать местоположение и красть содержимое из мессенджеров и браузеров. Кроме того, Android.Backdoor.916.origin реализует функциональность кейлоггера для перехвата вводимого текста, в том числе — паролей. По оценкам наших специалистов, бэкдор применяется в таргетированных атаках и не предназначен для массового распространения. Основной целью для киберпреступников являются сотрудники российских компаний.

В октябре «Доктор Веб» опубликовал сведения о многофункциональном бэкдоре Android.Backdoor.Baohuo.1.origin, который наши вирусные аналитики обнаружили в модифицированных версиях мессенджера Telegram X. Основным источником его распространения стали вредоносные сайты, куда потенциальные жертвы попадают через рекламу в мобильных приложениях. На этих сайтах пользователям предлагается установить Telegram X — якобы для поиска партнера для общения и свиданий. При этом такие интернет-ресурсы в большей степени ориентированы на жителей Индонезии и Бразилии. В то же время мы выявили этот бэкдор и в ряде сторонних каталогов Android-приложений.

Пример вредоносного сайта, с которого загружалась троянская версия Telegram X

Одной из задач Android.Backdoor.Baohuo.1.origin является кража конфиденциальных данных. Например, вредоносная программа похищает логин и пароль от учетной записи Telegram жертвы, историю переписки в мессенджере, входящие СМС, контакты из телефонной книги устройства, а также способна перехватывать содержимое буфера обмена. Однако злоумышленники используют ее не только в качестве шпионского приложения. С помощью Android.Backdoor.Baohuo.1.origin они фактически могут управлять взломанной учетной записью и контролировать работу Telegram X, изменяя его функциональность. Так, бэкдор позволяет незаметно добавлять пользователя и удалять его из Telegram-каналов, вступать от его лица в чаты и скрывать устройства, авторизованные для его учетной записи. Для выполнения действий, которые требуют вмешательства в логику работы приложения, используется фреймворк Xposed. Киберпреступники управляют бэкдором как традиционным способом — через C2-сервер, так и путем отправки команд через базу данных Redis, что ранее не встречалось в других вредоносных программах для ОС Android. Общее число устройств, зараженных Android.Backdoor.Baohuo.1.origin, превысило 58 000. При этом были затронуты около 3 000 различных моделей смартфонов, планшетов, ТВ-приставок и даже автомобилей с бортовыми компьютерами на базе Android.

Страны с наибольшим числом устройств, зараженных Android.Backdoor.Baohuo.1.origin

Статистика

По данным статистики детектирований Dr.Web Security Space для мобильных устройств, в 2025 году самыми распространенными Android-угрозами стали различные вредоносные программы — пользователи сталкивались с ними в 81,11% случаев. Следом с долей 10,73% расположились потенциально опасные приложения. Третье место заняли рекламные программы, которые обнаруживались в 5,89% случаев. Наименьшая активность наблюдалась со стороны нежелательного ПО: на него пришлось 2,27% детектирований.

По сравнению с годом ранее, доля вредоносных и потенциально опасных программ возросла, в то время как доля нежелательного и рекламного ПО снизилась.

Вредоносные приложения

На протяжении нескольких лет рекламные трояны семейства Android.HiddenAds остаются лидерами по числу детектирований вредоносного ПО. В 2025 году ситуация не изменилась, однако за прошедшие 12 месяцев их доля несколько сократилась — с 31,95% до 27,42%.

Эти трояны показывают навязчивую рекламу в виде полноэкранных баннеров и видеороликов. Чтобы пользователям было сложнее обнаружить и удалить вредоносные программы с зараженных устройств, после установки они пытаются «спрятаться», например, скрывая или подменяя свои значки в меню главного экрана.

Самым активным представителем семейства оказался Android.HiddenAds.657.origin — на него пришлось более трети детектирований. Троян попал в поле зрения наших вирусных аналитиков еще в 2024 году и за это время выбился в лидеры. Он является одним из множества вариантов Android.HiddenAds.1994 — вредоносной программы, известной с 2021 года. Распространение получили и несколько ее новых версий — например, Android.HiddenAds.666.origin и Android.HiddenAds.673.origin. Нельзя исключать, что со временем они также могут подняться на верхние строчки, как это ранее случалось с другими модификациями Android.HiddenAds.1994.

В течение года пользователи вновь сталкивались с подсемейством Android.HiddenAds, Aegis, однако доля таких вредоносных программ от общего числа детектирований семейства заметно сократилась — с 17,37% до 3,11%. Эти трояны отличаются, в том числе, способностью запускаться автоматически после установки. Среди них самыми активными стали варианты Android.HiddenAds.Aegis.1 и Android.HiddenAds.Aegis.8.origin.

Вторым по распространенности вредоносным ПО оказались рекламные трояны Android.MobiDash, доля которых по сравнению с 2024 годом увеличилась с 5,38% до 15,64%. Среди них лидировал Android.MobiDash.7859. За ними расположились программы-подделки Android.FakeApp, которые используются в мошеннических целях и вместо обещанной функциональности загружают различные сайты. На них пришлось 10,94% детектирований. Это ниже показателя 2024 года, когда их доля составляла 18,28%. Такое снижение произошло, в том числе, за счет меньшей активности трояна Android.FakeApp.1600, однако он все еще остается самым распространенным представителем семейства. Его главной задачей является загрузка сайтов онлайн-казино.

Доля троянских программ семейства Android.Spy, реализующих различную шпионскую функциональность, сократилась с 11,52% до 3,09%. В то же время повысилась активность банковских троянов. Их доля от общего числа детектирований вредоносных приложений составила 6,94% против показателя 6,29% годом ранее.

В 2025 году с 5,49% до 6,01% увеличилось число детектирований программных упаковщиков, которые могут использовать, в том числе, и злоумышленники с целью защиты ВПО от обнаружения и анализа. Чаще всего на защищаемых устройствах выявлялись вредоносные программы с упаковщиком Android.Packed.57146.

Распространение получили различные вредоносные моды мессенджера WhatsApp. Среди них были модификации (Dr.Web детектирует их как Android.Click.1812), загружающие веб-сайты незаметно для жертв. Также наблюдалась возросшая активность многофункциональных троянов семейства Android.Triada, которые злоумышленники могут внедрять в прошивку Android-устройств. Их доля возросла с 2,74% до 7,48%.

Десять наиболее часто детектируемых вредоносных Android-приложений в 2025 году:

- Android.HiddenAds.657.origin

- Android.HiddenAds.4214

- Android.HiddenAds.655.origin

- Android.HiddenAds.4213

- Android.HiddenAds.666.origin

- Троянские программы для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.MobiDash.7859

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.FakeApp.1600

- Троянская программа, которая загружает указанный в ее настройках веб-сайт. Известные модификации этого вредоносного приложения загружают сайт онлайн-казино.

- Android.Click.1812

- Детектирование вредоносных модов мессенджера WhatsApp, которые незаметно для пользователя могут загружать различные сайты в фоновом режиме.

- Android.Packed.57146

- Детектирование вредоносных приложений, которые упакованы с помощью популярного коммерческого обфускатора кода.

- Android.Triada.5847

- Детектирование упаковщика для троянов семейства Android.Triada, предназначенного для их защиты от анализа и обнаружения. Чаще всего злоумышленники используют его совместно с вредоносными модами мессенджера Telegram, в которые непосредственно встроены эти трояны.

Нежелательное ПО

Наиболее распространенным нежелательным ПО в 2025 году вновь стали приложения Program.FakeMoney.11, на которые пришлось 51,96% детектирований. Они предлагают пользователям за вознаграждение выполнять те или иные задания и якобы в дальнейшем позволяют конвертировать награду в настоящие деньги. На самом деле никаких выплат в итоге не происходит. Вместе с Program.FakeMoney.11 распространение получили и другие аналогичные программы, например — Program.FakeMoney.14 и Program.FakeMoney.16, однако с ними пользователи сталкивались значительно реже.

На втором месте с показателем 10,37% расположились программы Program.FakeAntiVirus.1, которые имитируют работу антивирусов и обнаруживают несуществующие угрозы. Для «лечения» заражения они предлагают приобрести полную версию ПО.

Приложения Program.CloudInject.1, которые модифицируются в облачном сервисе CloudInject, с долей 6,41% стали третьими по распространенности. Их варианты, детектируемые как Program.CloudInject.5, с показателем 5,08% оказались рядом с ними на четвертой позиции. Изменения в такие программы вносятся непосредственно на удаленном сервере, а доступ к сервису предоставляет утилита Tool.CloudInject, которая является лишь оболочкой для работы с ним. При модификации к программам добавляются опасные системные разрешения и обфусцированный код. Кроме того, через сервис CloudInject моддеры способны дистанционно управлять модифицированными приложениями, например, заблокировать их и потребовать ввести код для дальнейшего использования.

В 2025 году наблюдался незначительный рост числа детектирований ряда программ, которые могут применяться для наблюдения за пользователями и контроля их активности. В руках злоумышленников такие инструменты превращаются в шпионское ПО. Так, доля приложения Program.TrackView.1.origin и его варианта Program.TrackView.2.origin увеличилась с 2,40% до 2,91% и с 0,21% до 0,97% соответственно. Доля Program.SecretVideoRecorder.1.origin возросла c 2,03% до 2,56%, а его модификации Program.SecretVideoRecorder.2.origin — с 0,90% до 1,02%. Показатель программы Program.SnoopPhone.1.origin увеличился с 0,31% до 1,01%.

Десять наиболее часто детектируемых нежелательных приложений в 2025 году:

- Program.FakeMoney.11

- Program.FakeMoney.14

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Обычно в них имеется список популярных платежных систем и банков, через которые якобы возможно перевести награды. Но даже когда пользователям удается накопить достаточную для вывода сумму, обещанные выплаты им не поступают. Этой записью также детектируется другое нежелательное ПО, основанное на коде таких программ.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.CloudInject.1

- Program.CloudInject.5

- Детектирование Android-приложений, модифицированных при помощи облачного сервиса CloudInject и одноименной Android-утилиты (добавлена в вирусную базу Dr.Web как Tool.CloudInject). Такие программы модифицируются на удаленном сервере, при этом заинтересованный в их изменении пользователь (моддер) не контролирует, что именно будет в них встроено. Кроме того, приложения получают набор опасных разрешений. После модификации программ у моддера появляется возможность дистанционно управлять ими — блокировать, показывать настраиваемые диалоги, отслеживать факт установки и удаления другого ПО и т. д.

- Program.TrackView.1.origin

- Program.TrackView.2.origin

- Детектирование приложения, позволяющего вести наблюдение за пользователями через Android-устройства. С помощью этой программы злоумышленники могут определять местоположение целевых устройств, использовать камеру для записи видео и создания фотографий, выполнять прослушивание через микрофон, создавать аудиозаписи и т. д.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

- Program.SnoopPhone.1.origin

- Программа для наблюдения за владельцами Android-устройств. Она позволяет читать СМС, получать информацию о телефонных вызовах, отслеживать местоположение и выполнять аудиозапись окружения.

Потенциально опасные программы

В 2025 году самым распространенным потенциально опасным ПО стали программы, модифицированные при помощи инструмента NP Manager. Это утилита для модификации приложений, которая содержит различные модули для обфускации и защиты кода программ, а также обхода проверки их цифровой подписи после модификации. Злоумышленники часто применяют ее для защиты вредоносных приложений, чтобы затруднить их детектирование антивирусами. Доля таких программ по сравнению с 2024 годом возросла с 24,52% до 53,59%, и на них пришлось уже более половины детектирований потенциально опасного ПО. Чаще всего на защищаемых устройствах встречались варианты Tool.NPMod.3 (32,85%), Tool.NPMod.1 (12,61%), Tool.NPMod.1.origin (3,02%) и Tool.NPMod.4 (2,31%).

С 3,93% до 8,11% возросло количество детектирований Tool.Androlua — ряда фреймворков, созданных для разработки Android-приложений на языке программирования Lua. Они требуют множество системных разрешений, включая использование службы специальных возможностей Android. Созданные с их помощью программы построены на Lua-скриптах, которые зашифрованы и расшифровываются только непосредственно перед исполнением. Такие скрипты потенциально могут быть вредоносными. С 8,16% до 10,06% увеличилась доля приложений, модифицированных при помощи утилиты Tool.LuckyPatcher. Этот инструмент модифицирует установленные программы, загружая из интернета специально подготовленные скрипты.

В то же время доля утилит Tool.SilentInstaller, которые позволяют запускать Android-приложения без их установки, снизилась с 33,10% до 10,55%. Самыми распространенными вариантами семейства в 2025 году стали Tool.SilentInstaller.14.origin (4,66%), Tool.SilentInstaller.6.origin (2,07%) и Tool.SilentInstaller.7.origin (1,88%). Кроме того, с 13,17% до 2,58% уменьшилась доля программ, защищенных упаковщиком Tool.Packer.1.origin.

Десять наиболее распространенных потенциально опасных приложений, обнаруженных на Android-устройствах в 2025 году:

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.1.origin

- Tool.NPMod.4

- Детектирование Android-приложений, модифицированных при помощи утилиты NP Manager. Эта утилита содержит модули для обфускации и защиты кода программ, а также обхода проверки их цифровой подписи после модификации. Добавляемая ей обфускация часто используется во вредоносном ПО для затруднения его детектирования и анализа.

- Tool.Androlua.1.origin

- Детектирование ряда потенциально опасных версий специализированного фреймворка для разработки Android-программ на скриптовом языке программирования Lua. Основная логика Lua-приложений расположена в соответствующих скриптах, которые зашифрованы и расшифровываются интерпретатором перед выполнением. Часто данный фреймворк по умолчанию запрашивает доступ ко множеству системных разрешений для работы, в том числе для использования сервиса специальных возможностей ОС Android. В результате исполняемые через него Lua-скрипты способны выполнять различные вредоносные действия в соответствии с полученными разрешениями.

- Tool.LuckyPatcher.2.origin

- Tool.LuckyPatcher.1.origin

- Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут попытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность.

- Tool.SilentInstaller.14.origin

- Потенциально опасная программная платформа, которая позволяет приложениям запускать APK-файлы без их установки. Она создает виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты как безобидных, так и троянских программ.

Рекламные приложения

Среди рекламного ПО наибольшее распространение в 2025 году получили сторонние модификации приложения WhatsApp, детектируемые как Adware.ModAd.1. В такие модификации внедрена функциональность по открытию ссылок при работе с мессенджером. С этих ссылок выполняется перенаправление на рекламируемые сайты. По сравнению с 2024 годом доля Adware.ModAd.1 от общего числа рекламных приложений, обнаруженных на защищаемых устройствах, снизилась с 47,45% до 26,90%.

Встраиваемые в Android-программы модули Adware.Adpush, которые демонстрируют рекламные уведомления, расположились на втором месте, за год увеличив активность с 14,76% до 26,19%. Третье место с показателем 8,88% заняли представители семейства Adware.Basement, доля которых по сравнению с годом ранее осталась практически неизменной. Такие программы могут показывать рекламу, которая ведет на вредоносные сайты.

Распространение также получили семейства рекламных приложений Adware.Airpush (число детектирований возросло с 4,35% до 5,14%), Adware.Fictus (рост с 3,29% до 6,21%), Adware.Youmi (рост с 1,62% до 2,91%) а также Adware.Leadbolt (рост с 2,26% до 2,41%) и Adware.Jiubang (рост с 1,70% до 2,38%).

Десять наиболее распространенных рекламных приложений, обнаруженных на Android-устройствах в 2025 году:

- Adware.ModAd.1

- Детектирование некоторых модифицированных версий (модов) мессенджера WhatsApp, в функции которых внедрен код для загрузки заданных ссылок через веб-отображение во время работы с мессенджером. С этих интернет-адресов выполняется перенаправление на рекламируемые сайты — например, онлайн-казино и букмекеров, сайты для взрослых.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут напоминать сообщения от операционной системы. Кроме того, эти модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

- Adware.Basement.1

- Приложения, демонстрирующие нежелательную рекламу, которая часто ведет на вредоносные и мошеннические сайты. Они имеют общую кодовую базу с нежелательными программами Program.FakeMoney.11.

- Adware.Fictus.1.origin

- Рекламный модуль, который злоумышленники встраивают в версии-клоны популярных Android-игр и программ. Его интеграция в программы происходит при помощи специализированного упаковщика net2share. Созданные таким образом копии ПО распространяются через различные каталоги приложений и после установки демонстрируют нежелательную рекламу.

- Adware.Airpush.7.origin

- Программные модули, встраиваемые в Android-приложения и демонстрирующие разнообразную рекламу. В зависимости от версии и модификации это могут быть рекламные уведомления, всплывающие окна или баннеры. С помощью данных модулей злоумышленники часто распространяют вредоносные программы, предлагая установить то или иное ПО. Кроме того, такие модули передают на удаленный сервер различную конфиденциальную информацию.

- Adware.Youmi.4

- Детектирование нежелательного рекламного модуля, который размещает рекламные ярлыки на главном экране Android-устройств.

- Adware.Jiubang.1

- Нежелательное рекламное ПО для Android-устройств, которое при установке приложений демонстрирует баннер с рекомендуемыми к установке программами.

- Adware.Inmobi.1

- Детектирование некоторых версий рекламного SDK Inmobi, способных совершать телефонные звонки и добавлять события в календарь Android-устройств.

Угрозы в Google Play

В 2025 году антивирусная лаборатория компании «Доктор Веб» обнаружила в каталоге Google Play более 180 вредоносных, нежелательных и рекламных программ, которые суммарно были установлены по меньшей мере 2 165 040 раз. Среди них были различные модификации троянов Android.HiddenAds.4213 и Android.HiddenAds.4215, которые скрывали присутствие на зараженных устройствах и демонстрировали рекламу поверх интерфейса операционной системы и других приложений. Эти трояны распространялись под видом фоторедакторов, программ для фото- и видеосъемки и другого ПО.

Программы Time Shift Cam и Fusion Collage Editor были рекламными троянами Android.HiddenAds

Под видом официального ПО криптобиржи Dydx и блокчейн-платформ Raydium и Aerodrome Finance киберпреступники распространяли трояны Android.CoinSteal.202, Android.CoinSteal.203 и Android.CoinSteal.206, похищавших криптовалюту.

В программах Raydium и Dydx Exchange скрывалось троянское ПО для кражи криптовалюты

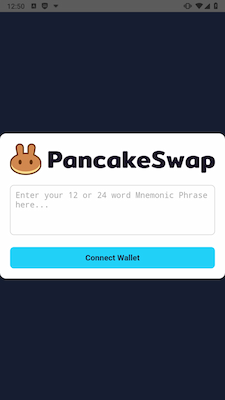

Эти вредоносные приложения предлагали пользователям ввести мнемоническую фразу якобы для подключения криптокошелька, однако на самом деле вводимые данные отправлялись злоумышленникам. Чтобы еще больше ввести потенциальных жертв в заблуждение, формы для ввода мнемонических фраз могли быть замаскированы под запросы от других криптоплатформ.

Android.CoinSteal.206 демонстрирует фишинговую форму якобы от имени криптобиржи PancakeSwap и запрашивает мнемоническую фразу для доступа к криптокошельку

В течение года наши специалисты выявили в Google Play более 80 вредоносных приложений семейства Android.Joker, подписывающих пользователей на платные услуги. Они распространялись под видом различного ПО, включая мессенджеры, программы для фотосъемки, системные утилиты, редакторы изображений и программы для работы с документами.

Примеры выявленных троянов Android.Joker: Android.Joker.2494 распространялся в виде мессенджера File Text Messages, а Android.Joker.2496 — под видом утилиты Useful Cleaner для оптимизации работы смартфона

Киберпреступники вновь распространяли всевозможные программы-подделки Android.FakeApp, которые применяются в различных мошеннических схемах. Их основной задачей является загрузка целевых веб-страниц. Часть этих троянов злоумышленники выдавали за ПО финансовой тематики. Такие программы загружали мошеннические сайты, якобы связанные с инвестициями и онлайн-заработком, а также фишинговые сайты. Другие программы-подделки Android.FakeApp распространялись под видом игр и при определенных условиях могли загружать сайты онлайн-казино и букмекеров. В общей сложности мы зафиксировали более 100 таких программ в Google Play.

Примеры приложений-подделок Android.FakeApp. Троян Android.FakeApp.1863, который скрывался в программе TPAO, был ориентирован на турецких пользователей и предлагал им управлять депозитами и доходами. А троян Android.FakeApp.1840 распространялся в виде игры Pino Bounce и мог загружать сайт онлайн-казино

Вирусные аналитики «Доктор Веб» также обнаружили новое нежелательное рекламное ПО Adware.Adpush.21912, которое скрывалось в программе Coin News Promax с информацией о криптовалютах. Adware.Adpush.21912 демонстрирует уведомления, при нажатии на которые в WebView загружается заданная C2-сервером ссылка.

Приложение Coin News Promax из Google Play являлось рекламным ПО Adware.Adpush.21912

Кроме того, наши специалисты выявили нежелательную программу Program.FakeMoney.16, которая распространялась в виде приложения Zeus Jackpot Mania. Пользователи в игровой форме получали в нем виртуальные награды, которые затем якобы могли конвертировать в настоящие деньги и вывести из приложения.

Программа Zeus Jackpot Mania представляла собой нежелательное приложение Program.FakeMoney.16

Для «вывода» денег программа запрашивала ряд данных, однако никаких выплат пользователи не получали.

Program.FakeMoney.16 просит указать полное имя пользователя и сведения об учетной записи банка

Банковские трояны

По данным статистики детектирований Dr.Web Security Space для мобильных устройств в 2025 году доля банковских троянов от общего числа зафиксированных вредоносных программ составила 6,94%, что чуть выше значения 6,29% годом ранее. В течение первых трех месяцев активность банковских троянов оставалась примерно на одном уровне, однако уже в начале II квартала заметно возросла. Далее она начала постепенно снижаться, достигнув годового минимума в июле. С августа число детектирований вновь стало расти и уже в октябре достигло пика. В конце года наблюдалось очередное снижение.

В 2025 году злоумышленники по-прежнему использовали ряд популярных семейств банковских троянов в проводимых атаках. Среди наиболее активных были вредоносные программы Android.Banker.Mamont, Coper, Android.BankBot.Ermac и ряд других. Кроме того, были выявлены новые версии троянов NGate, которые используют технологию NFC для кражи денег. Эти вредоносные программы передают злоумышленникам данные с NFC-чипа зараженных устройств, позволяя мошенникам без дальнейшего вовлечения пользователей снимать деньги со счетов жертв в банкоматах или совершать покупки с использованием бесконтактной оплаты. Среди наиболее активных были такие модификации как Android.Banker.NGate.8, Android.Banker.NGate.17, Android.Banker.NGate.5.origin.

Продолжилось распространение Android.SpyMax — вредоносных приложений со шпионской функциональностью, основанных на ставшем общедоступным исходном коде RAT-трояна SpyNote. Киберпреступники используют их, в том числе, и в качестве банковских троянов. Вместе с тем активность Android.SpyMax по сравнению с 2024 годом снизилась. На долю этих вредоносных приложений пришлось 12,35% детектирований банковских троянов против показателя 32,04% годом ранее.

В 2025 году российские пользователи чаще всего сталкивались с различными банковскими троянами, которые по классификации компании «Доктор Веб» входят в обширное семейство Mamont (Android.Banker.790.origin, Android.Banker.Mamont.3.origin, Android.Banker.Mamont.28.origin). Оно включает разнообразные вредоносные приложения, которые вирусописатели продолжают активно модифицировать и развивать. Эти программы перехватывают СМС с одноразовыми кодами от кредитных организаций и похищают данные банковских карт и другую конфиденциальную информацию.

В течение года наши специалисты отмечали активность банковских троянов, нацеленных на жителей Узбекистана и сопредельных с ним государств, включая Армению, Азербайджан и Киргизию. Чаще всего на защищаемых устройствах детектировались Android.Banker.951.origin, Android.Banker.881.origin и Android.Banker.963.origin, крадущие проверочные СМС-коды от кредитных организаций. Киберпреступники постоянно модифицируют такие вредоносные приложения, чтобы усложнить их выявление. Турецких пользователей наиболее часто атаковали банковские трояны Android.BankBot.Coper.12.origin, Android.Banker.5685 и Android.Banker.864.origin, также способные похищать содержимое СМС-сообщений.

В то же время жители Ирана столкнулись с троянами Android.BankBot.1190.origin, Android.BankBot.1191.origin и их модификациями. Эти вредоносные программы крадут банковскую информацию из СМС-сообщений: находят в них данные о банковских картах, счетах жертвы, количестве доступных денег, выполненных транзакциях и т. д., после чего отправляют их злоумышленникам. Они также собирают информацию о контактах из телефонной книги и способны отправлять СМС по команде атакующих.

Жителей многих стран Юго-Восточной Азии и Азиатско-Тихоокеанского региона, в том числе Индонезии и Южной Кореи, атаковал троян Android.BankBot.Remo.1.origin. Эта вредоносная программа использует специальные возможности (Accessibility Services) для кражи данных из установленных на зараженных устройствах приложений банков и криптокошельков. Помимо трояна Remo, южнокорейские пользователи также сталкивались с троянами Android.BankBot.15140, Android.BankBot.Ermac.6.origin и GoldDigger (Android.BankBot.GoldDigger.9, Android.BankBot.GoldDigger.11).

Вредоносные программы GoldDigger применялись и против индонезийских и тайских пользователей. А банковский троян Android.BankBot.Gigabud.1.origin использовался против клиентов кредитных организаций Индонезии и Малайзии. В то же время злоумышленники продолжили применять троянов MoqHao при атаках на японскую аудиторию. Распространение получили такие модификации MoqHao как Android.Banker.672.origin, Android.Banker.5063, Android.Banker.740.origin и ряд других.

Одним из банковских троянов, нацеленных на жителей Индии, стал Android.Banker.6209. Троян имитирует внешний вид настоящих банковских приложений с целью кражи данных пользователей — их имен, номеров банковских карт и CVV-кодов безопасности. Кроме того, он использует зараженные устройства для скрытой добычи криптовалюты Monero. Распространение вновь получили банковские трояны RewardSteal, такие как Android.Banker.814.origin, Android.Banker.913.origin и Android.Banker.5132. Для кражи банковских данных они маскируются под ПО, якобы имеющее отношение к индийским кредитным организациям — например, ICICI, SBI, Axis и PM Kisan.

Бразильских владельцев Android-устройств чаще всего атаковали вредоносные программы Android.BankBot.1183.origin, а также ряд представителей семейства NGate — Android.Banker.NGate.8, Android.Banker.NGate.9 и Android.Banker.NGate.14.

В 2025 году вирусописатели продолжили использовать различные техники защиты банковских Android-троянов от анализа и детектирования. Например, распространение получили всевозможные методы обфускации и сокрытия кода, такие как DEX to C (конвертация исполняемого DEX-кода в код языка C), а также обфускация вредоносных приложений при помощи инструмента NP Manager.

Популярными остались техники манипуляции с форматом ZIP-архивов, которыми фактически являются APK-файлы Android-приложений. Среди них — манипуляция с полями compression method и compressed size в структуре заголовка локального файла внутри APK, а также использование некорректных данных о диске в записи ECDR и CD. Подробнее о них мы рассказывали в прошлом обзоре в разделе о банковских троянах. После таких манипуляций троянские программы остаются полностью работоспособными, но многие инструменты статического анализа воспринимают их как поврежденные и неспособны обработать корректно.

Вирусописатели стали активнее применять программы-дропперы для сокрытия основной полезной нагрузки, например, для обхода внутренней защиты каталога Google Play. Киберпреступники также используют ИИ-ассистентов при написании кода банковских троянов, что упрощает их разработку и ведет к появлению новых семейств. Кроме того, злоумышленники чаще используют Telegram-боты для управления банковскими троянами и эксфильтрации данных с зараженных устройств.

Перспективы и тенденции

В 2025 году мы наблюдали высокую активность рекламных троянов, которые остаются самыми распространенными угрозами для ОС Android. Широкое распространение вновь получили и различные программы-подделки, которые используются в мошеннических целях, в том числе — для фишинга и кражи денег. Кроме того, продолжился рост числа атак с использованием банковских троянов. Все эти вредоносные приложения являются источником нелегального дохода для киберпреступников, поэтому их популярность остается на высоком уровне. В следующем году они с высокой долей вероятности вновь станут одними из популярных инструментов заработка злоумышленников. При этом вирусописатели все чаще используют Telegram-боты для управления банковскими троянами. Эта тенденция, скорее всего, продолжится.

Появление вредоносной программы Android.Clipper.31, а также новых версий троянов Android.Vo1d и Android.Triada в прошивках смартфонов и TV-приставок говорит о сохраняющемся интересе злоумышленников в распространении вредоносного ПО способами, которые значительно усложняют его обнаружение. Весьма вероятно, что в новом году тенденция сохранится, и мы увидим новые случаи предустановки вредоносных приложений на смартфоны, ТВ-приставки и другие типы Android-устройств.

Следует также ожидать появления более сложных вредоносных программ, способных выполнять широкий спектр задач. Среди них могут быть очередные бэкдоры и различные трояны-шпионы. Кроме того, вирусописатели наверняка вновь будут использовать официальные каталоги программ, в том числе Google Play, для размещения в них вредоносного и нежелательного ПО.

Злоумышленники также продолжат внедрять различные способы защиты для создаваемых ими инструментов. Также они будут чаще использовать ИИ-помощников при написании кода, в результате чего стоит ожидать появления большего числа новых семейств.

Компания «Доктор Веб» следит за ландшафтом угроз в мобильном сегменте и оперативно реагирует на возникающие вызовы. Пользователям Android мы рекомендуем установить Dr.Web Security Space для мобильных устройств, чтобы защитить себя от вредоносных и других опасных программ.