23 ноября 2011 года

Компания «Доктор Веб» уже сообщала в своих новостных выпусках о вредоносной программе BackDoor.Flashback, представляющей угрозу для пользователей операционной системы Mac OS X.

Напомним, что BackDoor.Flashback — весьма сложный по своей архитектуре многокомпонентный бэкдор для Mac OS X. Установщик этого вредоносного ПО маскируется под программу-инсталлятор Adobe Flash Player. Пользователю Mac OS X предлагается загрузить и установить архив, содержащий файл с именем FlashPlayer-11-macos.pkg (для других ОС загрузка не выполняется). После запуска установщик пытается скачать с удаленного сайта основной модуль троянца. Если загрузить его не удается, установщик прекращает работу.

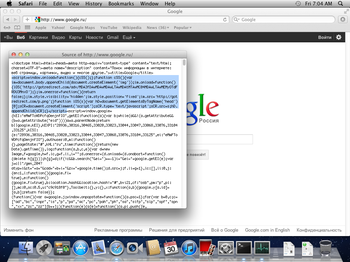

Основной модуль BackDoor.Flashback реализует в системе функции бэкдора и способен выполнять команды, поступающие от многочисленных удаленных серверов или директивы, содержащиеся в конфигурационном файле (например, такую команду, как интегрирование в просматриваемые пользователем веб-страницы кода на языке JavaScript). Однако библиотека позволяет выполнять и любые стандартные команды shell.

Старая версия троянца обладает встроенным механизмом проверки первичных управляющих серверов, указанных в конфигурационном файле: троянец выбирает тот сервер, который возвращает подписанный цифровой подписью SHA1 от собственного имени. В качестве резервного канала для получения команд могут использоваться сообщения на сервере mobile.twitter.com.

Новая версия бэкдора, BackDoor.Flashback.8, отличается от своих предшественниц тем, что в нее добавлена возможность встраивания вредоносных модулей в различные процессы. Этот механизм реализован двумя различными способами в зависимости от того, присутствуют ли в целевом процессе экспортированные функции из модуля dyld. В случае их отсутствия троянец ищет необходимые функции в памяти.

Во избежание заражения вредоносной программой BackDoor.Flashback пользователям операционной системы Mac OS X рекомендуется отключить в настройках браузера функцию автоматического открытия сохраненных файлов после их загрузки. Не забывайте также о том, что обновления проигрывателя Flash лучше загружать и устанавливать только с официального сайта Adobe. Сигнатура данной угрозы уже добавлена в вирусные базы Антивируса Dr.Web для Mac OS X.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии