Результаты исследования объектов, загружаемых BackDoor.Flashback на зараженные «маки»

Горячая лента угроз | Все новости | О вирусах

27 апреля 2012 года

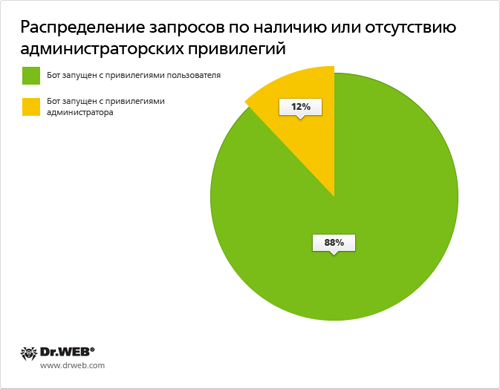

Напомним, что троянец BackDoor.Flashback.39, используя уязвимости Java, сохраняет на жесткий диск Apple-совместимого компьютера исполняемый файл и специальный файл, отвечающий за запуск приложения. После этого используется сервис launchd, которому передается сохраненный на диске конфигурационный файл, что позволяет запустить троянца без участия пользователя. Затем BackDoor.Flashback.39 соединяется с управляющим сервером, загружает на инфицированную машину исполняемый файл, и устанавливает его в системе. В этот момент троянец демонстрирует на экране «мака» диалоговое окно для ввода пароля администратора. Если пользователь указывает этот пароль, вредоносная программа запускается с повышенными привилегиями, однако даже если пароль не будет введен, троянец сохраняется в «домашнюю» папку пользователя и запускается с использованием полномочий его учетной записи. Пользовательских прав в операционной системе ему вполне достаточно для того, чтобы реализовать свой вредоносный потенциал.

В дальнейшем загружаемым на диск вредоносным приложением используется два типа управляющих серверов. Первая категория командных центров реализует функции перехвата поискового трафика, перенаправления пользователя на контролируемые злоумышленниками сайты в процессе веб-серфинга и некоторые другие действия. Вторая группа позволяет отдавать ботам различные команды, реализующие на инфицированной машине функции бэкдора. Специалистам компании «Доктор Веб» удалось перехватить используемые полезной нагрузкой троянца BackDoor.Flashback домены управляющих серверов и произвести анализ обращений к ним ботов.

Первая категория доменов управляющих серверов генерируется троянцем на основе заложенного в его конфигурационных данных списка, в дополнение к ним формируется еще один перечень доменов, имена которых зависят от текущей даты. При этом сформированное вредоносной программой имя домена второго уровня одинаковое, в то время как в качестве домена верхнего уровня используются различные варианты, такие как .org, .com, .co.uk, .cn, .in. Все управляющие серверы опрашиваются троянцем по очереди в порядке составленного списка, при этом командному центру передается GET-запрос /owncheck/ или /scheck/, содержащий в поле useragent значение UUID инфицированного «мака». Если в ответ троянец получит подписанное значение SHA1 от имени домена, то такой домен будет считаться доверенным и в дальнейшем будет использоваться в качестве командного сервера. Первые домены из этой категории были успешно перехвачены компанией «Доктор Веб» начиная с 12 апреля 2012 года.

После того как вредоносная программа определит домен из первой категории, начинается поиск доменов второго типа. На основе заложенного в конфигурационных данных списка бот опрашивает ряд доменов управляющих серверов, передавая им GET-запрос /auupdate/, содержащий в поле useragent подробную информацию об инфицированной системе. Пример такого запроса показан ниже:

20|i386|9.8.0|4DE360BE-E79E-5AD6-91CF-D943761B3785|6bbbbfb49b1659ebaaadffa20215bfc787577bd8|001|007|0

Где:

1 — версия бота

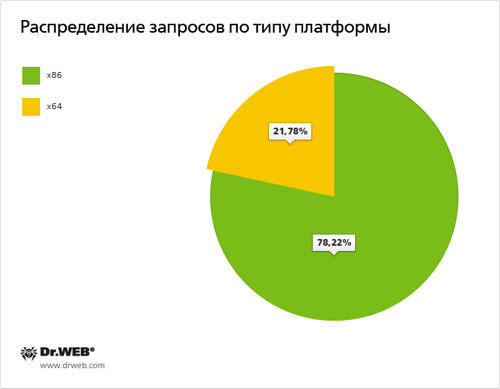

2 — архитектура (hw.machine)

3 — версия ядра (kern.osrelease)

4 — Hardware UUID

5 — SHA1 от файла полезной нагрузки

6 — битовая маска наличия дополнительных браузеров

7 — константа

8 — значение, указывающее на привилегии, с которыми запущен бот: 0 — обычный пользователь, 1 — привилегированный пользователь.

Если управляющий сервер не вернет правильный ответ, троянец формирует на основе текущей даты строку, которую использует в качестве хеш-тега для поиска по адресу http://mobile.twitter.com/searches?q=#<строка>. Например, для даты 13.04.2012 некоторые версии троянца генерируют строку вида «rgdgkpshxeoa» (у иных версий бота строка может отличаться). Если в Twitter удается обнаружить сообщение, содержащее метки bumpbegin и endbump, между которыми содержится адрес управляющего сервера, он будет использован в качестве имени домена. Перехват доменов этой категории компания «Доктор Веб» начала 13 апреля, однако уже на следующий день, в субботу 14 апреля, зарегистрированная специалистами «Доктор Веб» учетная запись в Twitter была заблокирована.

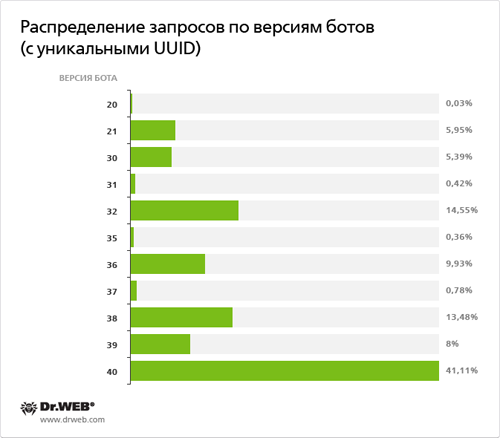

По данным на 13 апреля 2012 года, на управляющие домены первой группы в течение суток поступило 30 549 запросов с уникальными UUID, на домены второй категории — 28 284 запросов с уникальными UUID за аналогичный промежуток времени. Общее количество запросов с уникальными UUID, отправленных на управляющие серверы полезной нагрузки ботнета BackDoor.Flashback, в период с 12 по 26 апреля 2012 года составило 95 563. Другие статистические данные, полученные в результате суточного анализа обращений полезной нагрузки ботнета BackDoor.Flashback к управляющим серверам за 13 апреля 2012 года, показаны на представленных ниже графиках.