Новый троянец для Android способен атаковать сайты

Все новости | О вирусах

26 декабря 2012 года

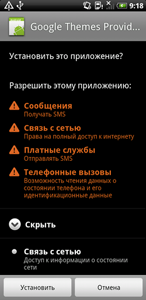

Будучи установленным на мобильном Android-устройстве, троянец Android.DDoS.1.origin создает значок приложения, аналогичный иконке каталога Google Play. Если обманутый пользователь решит запустить эту подделку, будет открыто оригинальное приложение, что значительно снижает риск возникновения каких-либо подозрений.

|  |

После запуска троянец пытается связаться с удаленным сервером и в случае успеха передает на него номер мобильного телефона жертвы, после чего ждет дальнейших команд, которые отправляются злоумышленниками с помощью СМС. Среди поддерживаемых директив присутствует атака на заданный сервер, а также отправка СМС-сообщений. Если от троянца требуется выполнение атаки на веб-ресурс, то в поступающем от киберпреступников сообщении указывается параметр вида [сервер:порт]. При получении такой команды Android.DDoS.1.origin начинает отправлять на указанный адрес сетевые пакеты. Если же от вредоносной программы требуется отправка СМС, то в поступающей команде содержится текст сообщения и номер, на который его необходимо отправить. Действие троянца может снизить производительность зараженного мобильного Android-устройства, а также повлиять на благосостояние его владельца, поскольку доступ к сети Интернет и отправка СМС-сообщений продолжают оставаться платными услугами. Кроме того, потенциальная отправка сообщений на премиум-номера может еще больше сказаться на финансовом положении пользователя-жертвы.

Механизм распространения троянца еще остается до конца не выясненным, однако наиболее вероятными являются методы социальной инженерии с использованием образа официального Android-приложения от корпорации Google.

Стоит отметить, что код Android.DDoS.1.origin заметно обфусцирован, запутан. Принимая во внимание возможность троянца выполнять атаку на любые веб-ресурсы, а также способность отправлять различные СМС-сообщения на любые номера, в том числе номера контент-провайдеров, можно предположить, что данная вредоносная программа может быть использована ее авторами не только напрямую, но также и для осуществления противоправных действий по заказу третьих лиц (например, для выполнения атаки на сайт конкурентов, продвижения продуктов путем рассылки СМС-сообщений или подписки пользователей на платные услуги при помощи отправки СМС на короткие номера).

Специалисты компании «Доктор Веб» продолжают изучение угрозы Android.DDoS.1.origin. Все пользователи антивирусных продуктов Dr.Web для Android надежно защищены от этого троянца.