Новый вирус заражает OC Windows и Mac OS X через Twitter

Все новости | О вирусах

Компания «Доктор Веб» сообщает о появлении новой угрозы, распространяемой через известный сервис микроблогинга Twitter.com. C одного из аккаунтов по его подписчикам распространяется сообщение, содержащее вредоносную ссылку. При переходе по ней пользователю предлагается скачать специальный кодек для просмотра порно-ролика, который оказывается вредоносной программой. При этом ресурс, созданный злоумышленниками, самостоятельно определяет вид операционной системы, предлагая разные угрозы для ОС Windows и Mac OS X.

В среду, 24 июня, в микроблоге одного из пользователей Twitter.com, который является бывшим сотрудником компании Apple, появилось сообщение, содержащее следующую запись: "Leighton Meester sex tape video free download!", а также ссылку, как оказалось, на сайт с вредоносными объектами.

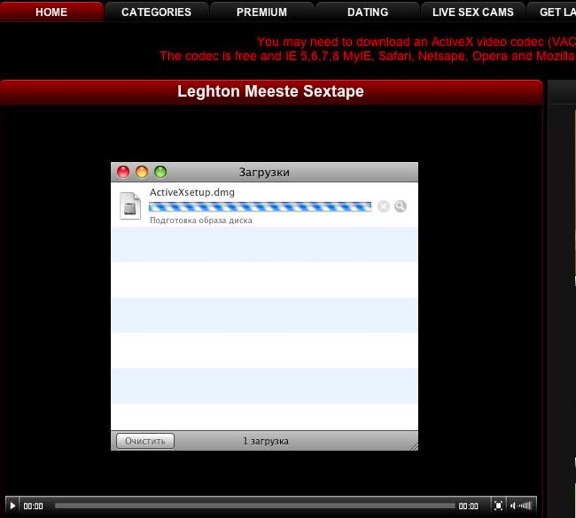

Так как блог данного пользователя на Twitter.com обладает значительным количеством подписчиков (около 140 000), она тут же попала в их ленты. При нажатии на сообщение пользователь через сервис сокращенных ссылок http://www.bit.ly/ попадал на страницу видео-хостинга http://www.nowpublic.com/, содержащую ролик. При попытке посмотреть его, пользователь переадресовывался на страницу http://worldt**e.su. Далее при нажатии на видео, ему предлагалось скачать специальный кодек ActiveXsetup.exe, который на самом деле оказывался вирусом.

Вредоносный скрипт на http://worldt**e.su при этом самостоятельно определяет вид операционной системы по user-agent браузера. В случае если используются браузеры, работающие под Windows, за кодеком скрывается Backdoor.Tdss.119. Если же используются браузеры, работающие с Mac OS X – Mac.DnsChange.2. После запуска ActiveXsetup.dmg стартует файл install.pkg, активирующий Perl-скрипт, который загружает основной вирус.

Его функционал в зараженной системе заключается в подмене адресов DNS-серверов при запросах, которые производит пользователь в адресной строке своего браузера.

Такое поведение вируса может использоваться как для продвижения различных сайтов в поисковых системах, так и для переадресации пользователей на вредоносные интернет-ресурсы.

В скором времени после появления данного сообщения ссылка с http://www.nowpublic.com/ на http://worldt..e.su была удалена. Тем не менее, она была активна более 10 часов. Таким образом, она не только попала в ленты подписчиков блоггера, но и цитировалась ими.

Компания «Доктор Веб» рекомендует использовать лицензионное антивирусное ПО с последними обновлениями. Пользователи решений Dr.Web, в частности Dr.Web Security Space, Dr.Web Enterprise Suite, Dr.Web для Mac OS X, подписчики услуги «Антивирус Dr.Web» находятся под надежной защитой.