Trojan.Skimer.19 угрожает банкам

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

4 марта 2014 года

Основной вредоносный функционал этого троянца, как и его предыдущих модификаций, реализован в виде динамической библиотеки, которая хранится в NTFS-потоке другого вредоносного файла, детектируемого антивирусным ПО Dr.Web как Trojan.Starter.2971. Если в инфицированной системе используется файловая система NTFS, Trojan.Skimer.19 также хранит свои файлы журналов в потоках — в эти журналы троянец записывает треки банковских карт, а также ключи, используемые для расшифровки информации.

Заразив операционную систему банкомата, Trojan.Skimer.19 перехватывает нажатия клавиш EPP (Encrypted Pin Pad) в ожидании специальной комбинации, с использованием которой троянец активируется и может выполнить введенную злоумышленником на клавиатуре команду. Среди выполняемых команд можно перечислить следующие:

- сохранить лог-файлы на чип карты, расшифровать PIN-коды;

- удалить троянскую библиотеку, файлы журналов, «вылечить» файл-носитель, перезагрузить систему (злоумышленники дважды отдают команду инфицированному банкомату, второй раз – не позднее 10 секунд после первого);

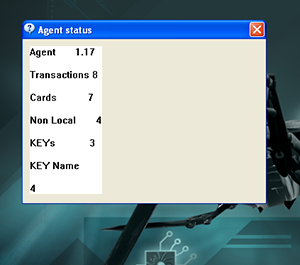

- вывести на дисплей банкомата окно со сводной статистикой: количество выполненных транзакций, уникальных карт, перехваченных ключей и т. д.;

- уничтожить все файлы журналов;

- перезагрузить систему;

- обновить файл троянца, считав исполняемый файл с чипа карты.

Последние версии Trojan.Skimer.19 могут активироваться не только с помощью набранного на клавиатуре банкомата кода, но и с использованием специальных карт, как и в более ранних вариантах троянских программ данного семейства.

Для расшифровки данных Trojan.Skimer.19 применяет либо встроенное ПО банкомата, либо собственную реализацию симметричного алгоритма шифрования DES (Data Encryption Standard), используя ранее перехваченные и сохраненные в журнале ключи.

Специалистам компании «Доктор Веб» известно несколько вариантов библиотеки, в которой реализован вредоносный функционал троянца, отличающихся набором реализуемых функций. Все они успешно детектируются и удаляются антивирусным ПО Dr.Web.