Мобильные угрозы в мае 2014 года

Вирусные обзоры | О мобильных угрозах | Все новости

4 июня 2014 года

В период с 1 по 31 мая на мобильных устройствах пользователей было зарегистрировано 7 005 453 срабатывания Антивируса Dr.Web для Android, при этом «лидерами» среди выявленных приложений, как и ранее, стали различные рекламные модули, которые встраивают разработчики программ в свои продукты с целью их монетизации. В 9,81% случаев на мобильных устройствах фиксировалось наличие рекламных модулей семейства Adware.Leadbolt, на втором месте с показателем 9,06% оказалось семейство Adware.Airpush, на третьем (6,68%) — Adware.Revmob.

Наиболее распространенной вредоносной программой для мобильных устройств под управлением платформы Google Android в мае 2014 года стал Android.SmsBot.120.origin — он обнаружился на 3,36% устройств, вторую позицию с показателем 2,71% занял бэкдор Android.Backdoor.69.origin, третьим в этом рейтинге оказался Android.SmsBot.105.origin (1,89%). Десятка наиболее распространенных Android-троянцев, обнаруживаемых антивирусным ПО Dr.Web на устройствах пользователей в течение мая наиболее часто, перечислена в следующей таблице:

| № | Наименование угрозы | % |

|---|---|---|

| 1 | Android.SmsBot.120.origin | 3,36 |

| 2 | Android.Backdoor.69.origin | 2,71 |

| 3 | Android.SmsBot.105.origin | 1,89 |

| 4 | Android.SmsSend.685.origin | 1,37 |

| 5 | Android.SmsBot.122.origin | 1,21 |

| 6 | Android.SmsSend.1215.origin | 0,96 |

| 7 | Android.SmsSend.315.origin | 0,91 |

| 8 | Android.Spy.83.origin | 0,91 |

| 9 | Android.SmsSend.859.origin | 0,88 |

| 10 | Android.SmsSend.991.origin | 0,86 |

Наибольшее количество угроз — 292 336 — было зафиксировано антивирусом 17 мая, а минимальное их число — 189 878 — было выявлено накануне Дня Победы, 8 мая 2014 года.

С использованием Аудитора безопасности — специального компонента, предназначенного для поиска в операционной системе различных уязвимостей, — в мае 2014 года было выявлено 995 966 уязвимостей на мобильных устройствах пользователей. Напомним, что Антивирус Dr.Web для Android обнаруживает несколько разновидностей подобных уязвимостей:

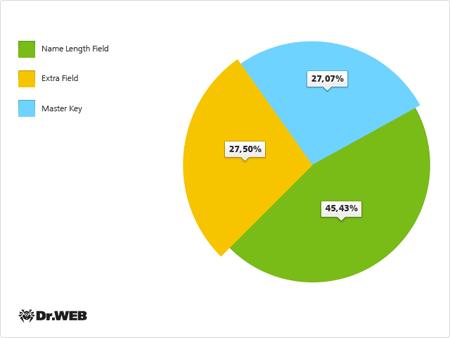

- Master Key — уязвимость, связанная с тем, что система безопасности Android при установке сформированных специальным образом apk-пакетов некорректно обрабатывает содержащиеся внутри них дублирующие файлы, позволяя инсталлировать приложения с неподписанными компонентами.

- Extra Field, Name Length Field — эти две уязвимости теоретически могут позволить злоумышленникам внедрить в специально сформированный apk-пакет троянский исполняемый файл, который успешно пройдет автоматическую проверку системой при установке.

Частота обнаружения данных уязвимостей на мобильных устройствах пользователей в период с 1 по 31 мая 2014 года показана на следующей диаграмме:

Согласно собранной компанией «Доктор Веб» статистике, у 81,03% пользователей в настройках ОС Android включена возможность установки приложений из неизвестных источников, что может стать еще одним каналом проникновения на устройство потенциально опасного ПО, а у 18,97% пользователей в настройках Android включен режим отладки, что, в свою очередь, грозит опасностью утечки всех хранящихся на устройстве данных. 3,84% владельцев мобильных устройств используют операционную систему с полномочиями администратора (так называемые «рутованные» телефоны) — это тоже может стать причиной заражения смартфона или планшета, а также значительно усложнить удаление вредоносных программ.

Специалисты компании «Доктор Веб» будут и в дальнейшем следить за динамикой распространения мобильных угроз, а также своевременно информировать об этом пользователей.