Турецкий бэкдор получает данные, анализируя веб-страницы

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

10 июня 2014 года

Вредоносная программа BackDoor.Zetbo.1 устанавливается в систему под видом службы Windows Power Management (winpwrmng), имеющей следующее описание: Allows Users to Manage the Power Options. Бэкдор сохраняется на диск в виде исполняемого файла с именем taskmgr.exe, а все свои файлы он хранит в папке %APPDATA%\Roaming\. При установке в систему BackDoor.Zetbo.1 выводит сообщение на турецком языке: rundll bu dosyayı açamıyor. Dosya çok büyük, что в переводе означает: «rundll не может открыть этот файл. Файл слишком велик».

Запустившись на зараженном ПК, вредоносная служба следит за тем, работает ли в системе бэкдор, и, если нет, осуществляет его принудительный запуск. При попытке остановки службы троянец завершает работу Windows, демонстрируя на экране сообщение: Windows had to be closed. Windows Power Services is turned off.

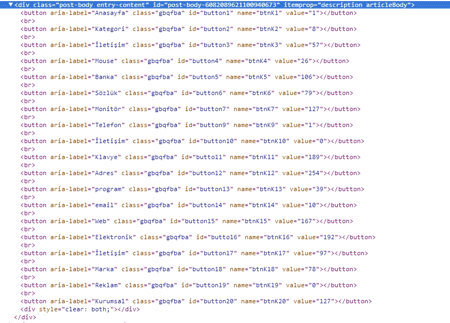

Основное предназначение этой вредоносной программы вполне обычно для бэкдоров — выполнение на инфицированном компьютере различных команд, поступающих от управляющего сервера (адрес которого «зашит» в теле самого бота), в том числе команд на обновление, удаление файлов, проверку наличия на диске собственных компонентов, завершение работы системы. Троянец способен передавать злоумышленникам различную информацию о зараженной машине (например, серийный номер жесткого диска). Вместе с тем, весьма любопытен способ получения бэкдором параметров от управляющего сервера: соединившись с удаленным узлом, BackDoor.Zetbo.1 ищет размещенную на нем злоумышленниками специальную веб-страницу, на которой расположено несколько кнопок. Проанализировав значения html-тэгов, отвечающих за отображение этих кнопок в браузере, троянец определяет необходимые для своей работы конфигурационные данные.

Сигнатура BackDoor.Zetbo.1 добавлена в вирусные базы «Доктор Веб», поэтому данная вредоносная программа не представляет опасности для пользователей наших антивирусных продуктов.