Обзор вирусной активности в июне 2014 года

Вирусные обзоры | «Горячие» новости | Все новости | О вирусах

2 июля 2014 года

Вирусная обстановка

Согласно статистическим данным, полученным с использованием лечащей утилиты Dr.Web CureIt!, в июне 2014 года чаще всего на компьютерах пользователей обнаруживался Trojan.BPlug.78 — вредоносная надстройка для браузеров, демонстрирующая назойливую рекламу при просмотре веб-страниц. На втором месте располагается установщик нежелательных приложений Trojan.Packed.24524, на третьем — еще одна разновидность рекламного плагина, Trojan.BPlug.48. Двадцатка наиболее «популярных» вредоносных программ, обнаруженных на компьютерах пользователей с помощью лечащей утилиты Dr.Web CureIt! в июне 2014 года, приведена в следующей таблице:

| Название | Кол-во | % |

|---|---|---|

| Trojan.BPlug.78 | 85615 | 1.90 |

| Trojan.Packed.24524 | 74869 | 1.66 |

| Trojan.BPlug.48 | 57420 | 1.27 |

| Trojan.BPlug.47 | 49008 | 1.09 |

| Trojan.BPlug.79 | 38406 | 0.85 |

| Trojan.BPlug.28 | 37948 | 0.84 |

| Trojan.MulDrop5.10078 | 36346 | 0.81 |

| Trojan.PWS.Panda.5661 | 33575 | 0.75 |

| Trojan.InstallMonster.209 | 26212 | 0.58 |

| Trojan.BPlug.91 | 25809 | 0.57 |

| Trojan.Admess.4 | 24910 | 0.55 |

| Trojan.BPlug.46 | 22764 | 0.51 |

| Trojan.DownLoader11.3101 | 22438 | 0.50 |

| Trojan.Click3.8365 | 22308 | 0.50 |

| Trojan.LoadMoney.262 | 20117 | 0.45 |

| Trojan.InstallMonster.51 | 17468 | 0.39 |

| Trojan.Popupads.15 | 16734 | 0.37 |

| 14310 | 0.32 | |

| Trojan.BPlug.61 | 13758 | 0.31 |

| Trojan.Zadved.5 | 13575 | 0.30 |

Ботнеты

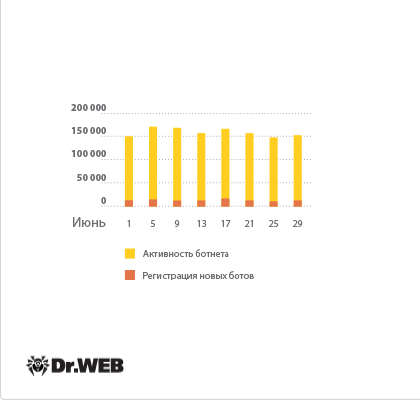

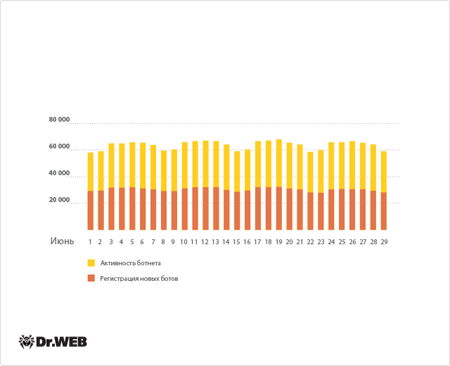

По-прежнему фиксируется активность ботнета, состоящего из компьютеров, инфицированных файловым вирусом Win32.Rmnet.12. Как и в прошлом месяце, ежесуточная активность одной из двух контролируемых специалистами компании «Доктор Веб» подсетей ботнета Win32.Rmnet.12 составляет в среднем 165 000 обращений зараженных компьютеров к управляющему серверу. Диаграмма активности этой подсети представлена на следующем графике:

Активность ботнета Win32.Rmnet.12 в июне 2014 года

(1-я подсеть)

Во второй подсети к управляющему серверу в среднем обращалось порядка 270 000 инфицированных рабочих станций ежесуточно, что несколько выше показателей прошлого месяца.

По-прежнему активна бот-сеть, созданная злоумышленниками с использованием вредоносного модуля Trojan.Rmnet.19 — на следующей диаграмме представлено среднесуточное количество зараженных этим модулем ПК, обращавшихся в течение месяца к управляющим серверам.

Среднесуточная активность ботнета Trojan.Rmnet.19

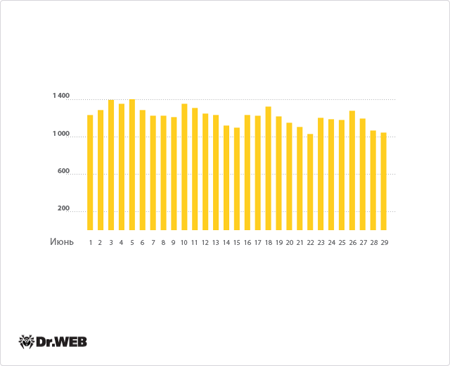

Продолжает действовать крупнейшая на сегодняшний день бот-сеть, состоящая из Apple-совместимых компьютеров, работающих под управлением операционной системы Mac OS X и зараженных троянской программой BackDoor.Flashback.39. В июне среднее число инфицированных «маков» снизилось еще примерно на 1 000 и составило 14 216. График активности данного ботнета представлен на следующей диаграмме:

Среднесуточная активность ботнета BackDoor.Flashback.39

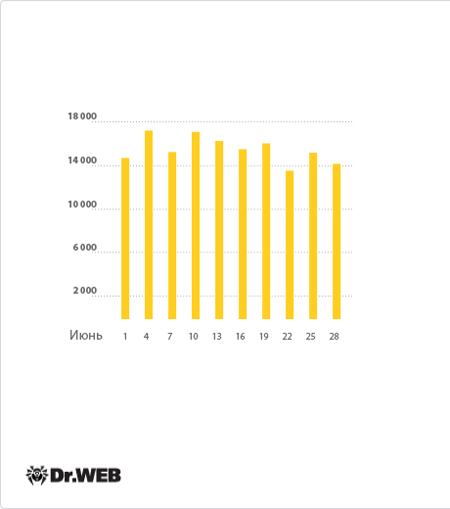

Специалисты компании «Доктор Веб» продолжают следить за крупным ботнетом, созданным злоумышленниками с использованием файлового вируса Win32.Sector. Назначение этой угрозы — загрузка из P2P-сети различных вредоносных программ и их запуск на инфицированном компьютере. За минувший месяц активность данной бот-сети ничуть не снизилась, при этом распространение вируса продолжается прежними темпами. Ниже представлен график активности бот-сети Win32.Sector в июне 2014 года:

Среднесуточная активность ботнета Win32.Sector

Другие угрозы июня

Количество вредоносных программ для ОС Linux, обнаруженных специалистами компании «Доктор Веб», продолжает расти. Так, в июне в вирусные базы была добавлена запись для троянца Linux.BackDoor.Gates.5, предназначенного для организации DDoS-атак и реализующего функции классического бэкдора. Троянец ориентирован на 32-разрядные дистрибутивы Linux, в процессе своей работы он собирает и передает злоумышленникам информацию об инфицированном компьютере, включая сведения о количестве ядер процессора, его скорости, параметрах использования, объеме памяти, данные о сетевых интерфейсах и MAC-адресе сетевых устройств и др. Вредоносная программа запускается на инфицированном компьютере как демон, устанавливает соединение с управляющим сервером и получает от него данные для выполнения задания. По команде злоумышленников троянец способен осуществить автообновление, начать или прервать DDoS-атаку на удаленный узел с заданным IP-адресом и портом или установить соединение для выполнения других команд с удаленным узлом, имеющим заданный IP-адрес. Более подробно об архитектуре и принципах работы Linux.BackDoor.Gates.5 рассказано в опубликованной нами обзорной статье.

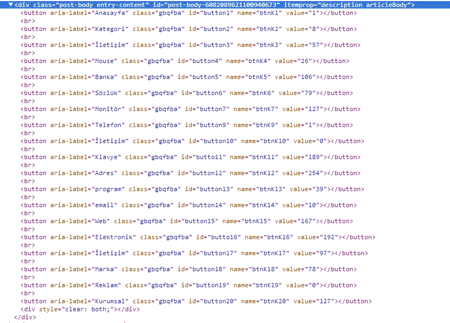

Еще одна вредоносная программа, исследованная специалистами компании «Доктор Веб» в начале июня 2014 года, получила название BackDoor.Zetbo.1, и, судя по ряду характерных признаков, ее авторами являются турецкие вирусописатели. Основное назначение этого троянца — выполнение на инфицированном компьютере различных команд, поступающих от управляющего сервера (адрес которого «зашит» в теле самого бота), в том числе команд на обновление, удаление файлов, проверку наличия на диске собственных компонентов, завершение работы системы. Троянец способен передавать злоумышленникам различную информацию о зараженной машине. Примечателен способ получения бэкдором управляющей информации от командного сервера: BackDoor.Zetbo.1 ищет размещенную на нем злоумышленниками специальную веб-страницу, на которой расположено несколько кнопок, анализируя HTML-код которых, троянец определяет необходимые для своей работы конфигурационные данные.

Более детальные сведения об этой угрозе представлены в информационном материале, размещенном в новостном разделе сайта компании «Доктор Веб».

Во второй половине июня вирусные аналитики компании «Доктор Веб» завершили исследование сложного многокомпонентного троянца Trojan.Tofsee и обнаружили среди заложенных в него вирусописателями функциональных возможностей одну весьма любопытную особенность. Главная цель, с которой создавался Trojan.Tofsee, — это рассылка спама, однако помимо этого он может выполнять и иные задачи, например, защищать инфицированный компьютер от других вредоносных программ. Один из модулей троянца позволяет ему выполнять поиск файлов на диске и запущенных в Windows процессов, удаляя обнаруженные объекты по списку. Таким образом Trojan.Tofsee борется на зараженной машине с «конкурентами».

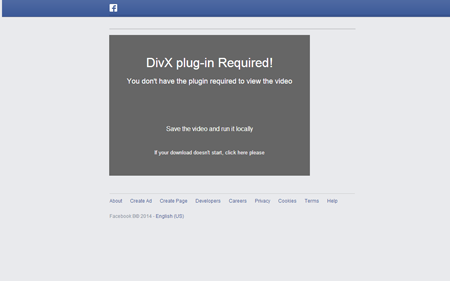

Распространяется эта вредоносная программа несколькими различными способами, например, посредством съемных носителей информации, а также через социальные сети Twitter, Facebook, «ВКонтакте» и через программу Skype. Trojan.Tofsee отсылает потенциальным жертвам сообщения о якобы опубликованном в сети компрометирующем контенте, для просмотра которого требуется установить специальный плагин — под видом этого приложения и распространяется данная угроза.

Обладает Trojan.Tofsee и иными любопытными особенностями – например, формирует сообщения для последующей массовой рассылки с помощью специального макроязыка, что является весьма редким явлением в мире вредоносного ПО. Подробную информацию об архитектуре и принципах действия данной угрозы читайте в нашем информационном обзоре.

Вредоносные рассылки

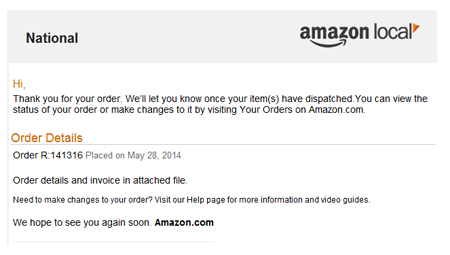

Во второй половине июня заметно повысилась активность злоумышленников, осуществляющих массовые рассылки вредоносных программ по электронной почте. Так, 26 июня мы сообщали о рассылке киберпреступниками почтовых сообщений от имени нескольких производителей антивирусного ПО, в том числе и компании «Доктор Веб»: с помощью этих писем распространялся опасный троянец BAT.encoder. А уже 27 июня вирусописатели организовали новую массовую рассылку, уже от имени известной интернет-компании Amazon.

К письму прилагался ZIP-архив, в котором содержался троянец-загрузчик BackDoor.Tishop.122, способный скачивать с принадлежащих злоумышленникам серверов и устанавливать на инфицированном компьютере другие вредоносные приложения. Об этом инциденте мы также рассказывали в одном из своих новостных материалов. Компания «Доктор Веб» призывает пользователей проявлять бдительность и не открывать вложения в сообщениях электронной почты, полученных от незнакомых отправителей.

Угрозы для ОС Android

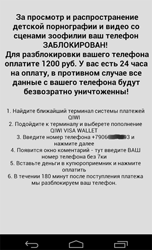

Одним из главных событий последних недель в сфере безопасности мобильных устройств по праву можно считать появление разнообразных блокировщиков и троянцев-энкодеров семейства Android.Locker, работающих в среде ОС Android. Впервые подобные вредоносные приложения зафиксированы специалистами компании «Доктор Веб» еще в минувшем мае, когда были обнаружены троянцы Android.Locker.1.origin и чрезвычайно опасный Android.Locker.2.origin. Последний, запускаясь на заражаемом мобильном устройстве, зашифровывал хранящиеся на карте памяти файлы с расширениями .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, и .3gp, после чего блокировал экран сообщением с требованием оплаты их восстановления.

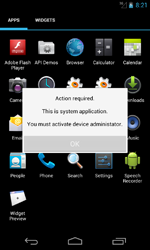

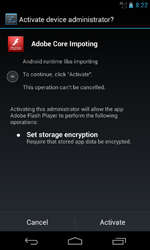

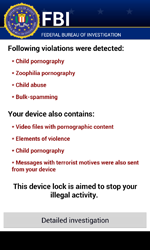

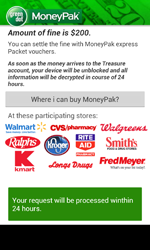

Однако именно первый летний месяц был отмечен массовым появлением Android- блокировщиков семейства Android.Locker: в июне специалистами компании «Доктор Веб» было выявлено сразу пять вредоносных приложений, блокирующих работу мобильных устройств и во многих случаях требующих выкуп за снятие установленных ограничений. Например, ориентированные на американских пользователей вредоносные программы Android.Locker.6.origin и Android.Locker.7.origin распространялись под видом проигрывателя Adobe Flash и после запуска блокировали экран мобильного устройства якобы из-за обнаружения незаконного контента, вымогая у жертвы $200 за разблокировку.

|

|

|

Помимо этого, они похищали данные из адресной книги пользователя (включая имена контактов, номера телефонов и адреса email), отслеживали входящие и исходящие вызовы и при необходимости их блокировали. Кроме того, в момент своей установки Android.Locker.6.origin и Android.Locker.7.origin проверяли наличие на инфицированном устройстве следующих приложений, принадлежащих различным кредитным и финансовым организациям:

- com.usaa.mobile.android.usaa;

- com.citi.citimobile;

- com.americanexpress.android.acctsvcs.us;

- com.wf.wellsfargomobile;

- com.tablet.bofa;

- com.infonow.bofa;

- com.tdbank;

- com.chase.sig.android;

- com.bbt.androidapp.activity;

- com.regions.mobbanking.

Вся собранная информация, в том числе о телефонных звонках и об успешно обнаруженных программах, передавалась на управляющий сервер.

|

|

|

|

Другой троянец, добавленный в вирусную базу под именем Android.Locker.5.origin, предназначался для китайских пользователей и после своего запуска блокировал мобильное устройство, демонстрируя на его экране сообщение о том, что данное приложение позволит заблокированному телефону «немного отдохнуть». При этом в нижней части окна располагался таймер, отсчитывающий 24 часа, — по истечении этого времени мобильное устройство должно было автоматически разблокироваться. Таким образом, в отличие от большинства известных на данный момент Android-блокировщиков, Android.Locker.5.origin не требовал какой-либо оплаты за восстановление работоспособности зараженного смартфона или планшета и был создан, судя по всему, ради шутки. Тем не менее, троянец препятствовал нормальному использованию устройства и не позволял выполнять на нем никаких действий, что в определенных случаях могло дорого стоить пострадавшим пользователям.

Наблюдаемая тенденция увеличения числа разнообразных Android-блокировщиков и вымогателей, а также заметная уже сейчас широкая география их потенциального распространения позволяет сделать вывод о том, что в ближайшем будущем число таких вредоносных приложений будет только расти. При этом не использующие современное антивирусное ПО владельцы мобильных устройств рискуют столкнуться не только с относительно безобидной блокировкой, но также и с более опасной потерей важных данных и своих финансов.

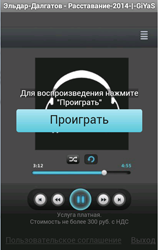

Также в июне заметно усилились попытки заражения мобильных Android-устройств многофункциональным троянцем Android.SmsBot.120.origin, способным принимать от злоумышленников различные команды и выполнять разнообразные действия, такие как отправка, перехват и удаление СМС-сообщений, получение текущих координат устройства, открытие заданных веб-адресов, удаление определенных приложений и т. п. Данный троянец, распространяемый под видом легитимных программ, в течение прошедшего месяца был обнаружен на множестве мобильных устройств, что говорит о серьезной заинтересованности его авторов в распространении этой Android-угрозы.

|

|

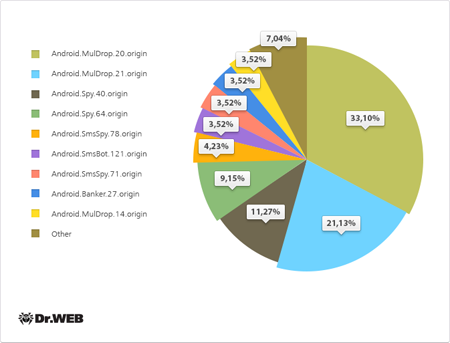

По-прежнему были активны киберпреступники, нацеливающие свои атаки на пользователей из Южной Кореи: в июне специалистами компании «Доктор Веб» было зафиксировано более 140 случаев рассылок нежелательных СМС-сообщений, в которых содержалась ссылка на вредоносную Android-программу. Наиболее активно злоумышленники распространяли троянцев Android.MulDrop.20.origin (33,10%), Android.MulDrop.21.origin (21,13%), Android.Spy.40.origin (11,27%), Android.Spy.64.origin (9,15%), Android.SmsSpy.78.origin (4,23%), а также Android.SmsBot.121.origin, Android.SmsSpy.71.origin, Android.Banker.27.origin и Android.MulDrop.14.origin, на долю которых пришлось по 3,52% от общего числа выявленных случаев.

Вредоносные файлы, обнаруженные в почтовом трафике в июне

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | Trojan.Swrort.1 | 1.47% |

| 2 | Trojan.Hottrend.366 | 1.09% |

| 3 | Trojan.Fraudster.778 | 1.07% |

| 4 | Trojan.PWS.Panda.655 | 0.93% |

| 5 | Trojan.Hottrend | 0.90% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.62% |

| 7 | Trojan.PWS.Papras.295 | 0.62% |

| 8 | BackDoor.Andromeda.22 | 0.62% |

| 9 | BackDoor.Comet.963 | 0.55% |

| 10 | Trojan.PWS.Panda.4795 | 0.55% |

| 11 | BackDoor.Bladabindi.884 | 0.52% |

| 12 | BackDoor.Tishop.122 | 0.52% |

| 13 | SCRIPT.Virus | 0.50% |

| 14 | Trojan.PWS.Siggen.28421 | 0.50% |

| 15 | Java.Adwind.3 | 0.47% |

| 16 | Win32.HLLM.MyDoom.33808 | 0.47% |

| 17 | Trojan.PWS.Multi.911 | 0.45% |

| 18 | Trojan.PWS.Panda.7278 | 0.40% |

| 19 | BackDoor.Comet.884 | 0.38% |

| 20 | BackDoor.Siggen.57639 | 0.38% |

Вредоносные файлы, обнаруженные в июне на компьютерах пользователей

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.35% |

| 2 | Trojan.InstallMonster.209 | 0.67% |

| 3 | Trojan.Packed.24524 | 0.53% |

| 4 | Trojan.LoadMoney.263 | 0.53% |

| 5 | Trojan.MulDrop5.10078 | 0.45% |

| 6 | Adware.Downware.2095 | 0.42% |

| 7 | Adware.OpenCandy.4 | 0.39% |

| 8 | Adware.Downware.179 | 0.38% |

| 9 | Trojan.Siggen6.19796 | 0.35% |

| 10 | Trojan.LoadMoney.262 | 0.35% |

| 11 | Tool.Unwanted.JS.SMSFraud.26 | 0.35% |

| 12 | BackDoor.IRC.NgrBot.42 | 0.34% |

| 13 | Adware.NextLive.2 | 0.34% |

| 14 | Adware.OpenCandy.3 | 0.34% |

| 15 | Tool.Skymonk.14 | 0.33% |

| 16 | BackDoor.Infector.133 | 0.33% |

| 17 | Adware.Toolbar.240 | 0.32% |

| 18 | Exploit.SWF.296 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.30% |

| 20 | Exploit.SWF.295 | 0.29% |