Trojan.Mayachok.18831 — подробности об угрозе

«Горячие» новости | Все новости | О вирусах

25 августа 2014 года

Trojan.Mayachok.18831 — вредоносная программа, распространяемая преимущественно в массовых почтовых рассылках. Как и другие представители данного семейства, Trojan.Mayachok.18831 предназначен для встраивания постороннего содержимого в просматриваемые пользователем веб-страницы с применением технологии веб-инжектов, однако в отличие от своих предшественников Trojan.Mayachok.18831 обладает возможностью демонстрации поверх просматриваемого жертвой веб-сайта рекламных баннеров, подмена содержимого страниц социальных сетей — лишь одна из его функций. Помимо прочего, троянец способен сохранять и отправлять злоумышленникам снимки экрана зараженного компьютера.

После запуска на инфицированной машине троянец проверяет наличие своей работающей копии, при обнаружении которой прекращает действовать в системе. Проверяет наличие запущенных процессов популярных антивирусных программ и виртуальных машин: cpf.exe, MsMpEng.exe, msseces.exe, avp.exe, dwengine.exe, ekrn.exe, AvastSvc.exe, avgnt.exe, avgrsx.exe, ccsvchst.exe, Mcshield.exe, bdagent.exe, uiSeAgnt.exe, vmtoolsd.exe, vmacthlp.exe, vpcmap.exe, vmsrvc.exe, vmusrvc.exe, VBoxService.exe.

Для получения папки текущего пользователя троянец обращается к ветви системного реестра HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders, пытается прочитать из папки пользователя ранее созданный им конфигурационный файл, а если это не удается, извлекает конфигурационные данные из собственного тела. Троянец способен загружать из Интернета и запускать другие вредоносные приложения — в исследованном специалистами компании «Доктор Веб» образце в качестве таковой выступает Trojan.LoadMoney.15.

Trojan.Mayachok.18831 генерирует второй конфигурационный файл, в котором содержится собранная на зараженном компьютере информация, — данные шифруются TEA-подобным алгоритмом, кодируются в Base64 и отправляется на сервер POST-запросом. Соединение с командным сервером устанавливается либо при помощи функций socket() и connect(), либо с использованием функций библиотеки wininet.dll. Идентификатор инфицированного компьютера составляется из строки-идентификатора первого диска и MAC-адреса сетевой карты. От этой строки троянец вычисляет значение MD5 с использованием функций Windows CryptoAPI. Полученное значение в виде HEX-строки впоследствии используется троянцем в качестве уникального идентификатора.

В 32-разрядных ОС троянец запускает процесс explorer.exe и при помощи функции NtQueueApcThread встраивается в него. Выполняемый в контексте explorer.exe код удаляет файл троянца, после чего начинает перебирать запущенные процессы. Trojan.Mayachok.18831 ищет процессы с именами amigo.exe, explorer.exe, iexplore.exe, chrome.exe, firefox.exe, opera.exe, browser.exe, minerd.exe. Для каждого такого процесса запускается код инжекта, внутри которого происходит проверка имени процесса. Если троянец встроился в explorer.exe, запускаются три треда с потоками полезной нагрузки, в случае с другими процессами запускается процедура перехвата API.

В 64-разрядных ОС троянец проверяет путь, по которому расположен его исполняемый файл. Если троянец запущен из файла %MYDOCUMENTS%\CommonData\winhlp31.exe, Trojan.Mayachok.18831 запускает три потока с кодом полезной нагрузки. Один из потоков устанавливает троянца в систему и регистрирует его в автозагрузке. Второй поток ожидает установки флага самоудаления, и в случае установки такого флага удаляет троянца. Третий поток удаляет файлы cookies различных браузеров при помощи функций библиотеки sqlite3.dll и запрашивает с управляющих серверов конфигурационные данные. Троянец перехватывает как WinAPI, так и специфичные для браузеров функции для добавления в страницы постороннего содержимого методом веб-инжектов.

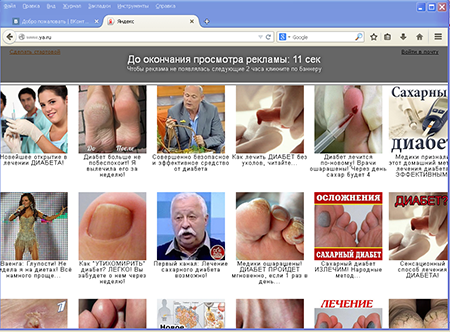

Основное назначение Trojan.Mayachok.18831 — демонстрация в браузере рекламы поверх просматриваемых пользователем веб-страниц:

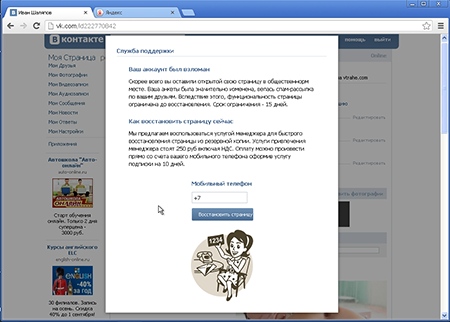

Помимо этого троянец способен подменять содержимое анкеты пользователя в социальных сетях, размещая в профиле пользователя изображения и тексты непристойного содержания. При попытке отредактировать содержимое профиля троянец предлагает оплатить эту услугу путем регистрации платной подписки:

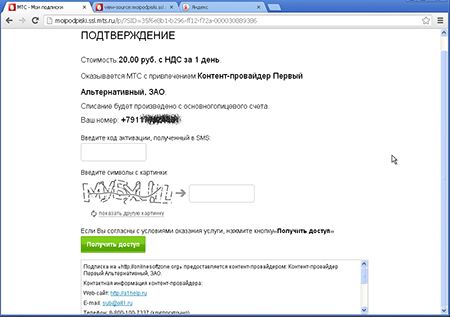

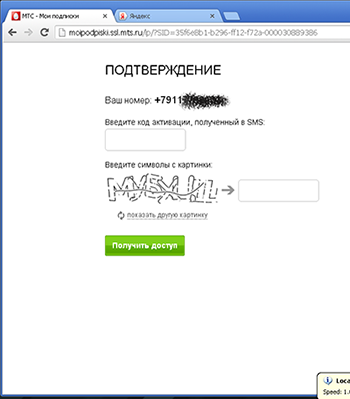

Также троянец вносит изменения в форму оформления платной подписки, сгенерированную сайтом оператора мобильной связи, с целью скрыть от пользователя значимую информацию:

После заполнения данной формы на мобильный телефон жертвы приходит СМС со следующим текстом:

Введите код **** для подключения подписки "http://onlinesoftzone.org". Стоимость 20,00 руб. с НДС за 1 день

Для предотвращения заражения вашего компьютера вредоносной программой Trojan.Mayachok.18831 используйте современное антивирусное программное обеспечение и не запускайте приложения, полученные в качестве вложения в сомнительных сообщениях электронной почты.