Мобильные угрозы в октябре 2014 года

Вирусные обзоры | «Горячие» новости | О мобильных угрозах | Все новости

5 ноября 2014 года

Одной из обнаруженных в октябре Android-угроз, созданных для заработка злоумышленников, стал троянец Android.Selfmite.1.origin, который распространялся в модифицированном вирусописателями официальном приложении-клиенте социальной сети Google+. Эта вредоносная программа имела в своем арсенале сразу несколько механизмов для монетизации. Во-первых, после установки на Android-смартфон или планшет она помещала на главном экране операционной системы несколько ярлыков, которые, в зависимости от географического расположения пользователя, вели на различные веб-сайты, продвигаемые при помощи партнерских программ и разнообразных рекламных систем. В результате каждое нажатие на данные ярлыки приносило авторам Android.Selfmite.1.origin определенный доход. Во-вторых, троянец мог «рекламировать» размещенные в каталоге Google Play приложения, демонстрируя на экране мобильного устройства соответствующие разделы онлайн-магазина. В-третьих, вредоносная программа была способна рассылать СМС-сообщения, в которых, в зависимости от полученных с управляющего сервера параметров, могли содержаться ссылки на те или иные веб-сайты, а также на загрузку других программ, включая копию самого троянца. Главная опасность Android.Selfmite.1.origin заключалась в том, что рассылка таких сообщений производилась по всем контактам из телефонной книги пользователя, причем количество отправляемых СМС никак не ограничивалось, поэтому потенциальные жертвы троянца могли понести существенные финансовые потери, а также невольно помочь злоумышленникам в распространении этого вредоносного приложения.

|

|

Еще одна обнаруженная в октябре вредоносная Android-программа, созданная для обогащения злоумышленников, получила по классификации компании «Доктор Веб» имя Android.Dialer.7.origin. Этот троянец относится к классу вредоносных программ-дозвонщиков, приносящих киберпреступникам прибыль за счет выполнения звонков на различные премиум-номера. Запускаясь на зараженном мобильном устройстве, Android.Dialer.7.origin осуществляет телефонное соединение с заданным в его настройках номером, однако может позвонить и на другие телефоны, получив необходимую информацию с управляющего сервера. Троянец обладает рядом особенностей, позволяющих ему максимально продлить свою вредоносную деятельность. Так, ярлык этого дозвонщика не имеет собственного изображения и подписи, а после запуска вредоносной программы и вовсе удаляется, делая Android.Dialer.7.origin «невидимым» для пользователя. Также троянец удаляет из системных журналов и списка звонков информацию обо всех совершаемых им телефонных соединениях. Более того, эта вредоносная программа способна препятствовать своему удалению, не давая пользователю зайти в системный раздел управления приложениями, поэтому Android.Dialer.7.origin представляет весьма серьезную опасность. Более подробную информацию об этом троянце можно почерпнуть в соответствующей публикации на сайте компании «Доктор Веб».

Другой Android-угрозой, созданной киберпреступниками для заработка, стал очередной троянец-блокировщик семейства Android.Locker. Вредоносная программа, добавленная в вирусную базу Dr.Web под именем Android.Locker.54.origin, действовала уже по отработанной схеме, блокируя экран зараженного мобильного устройства и требуя у пользователя оплату за его разблокировку. Отличием этого троянца от прочих подобных угроз стало то, что данный вымогатель мог разослать всем сохраненным в телефонной книге контактам СМС-сообщение, содержащее ссылку на загрузку копии вредоносного приложения. В результате пострадавшие пользователи не только становились жертвой шантажа, но также невольно могли способствовать распространению этой угрозы, увеличивая шансы злоумышленников получить незаконную прибыль.

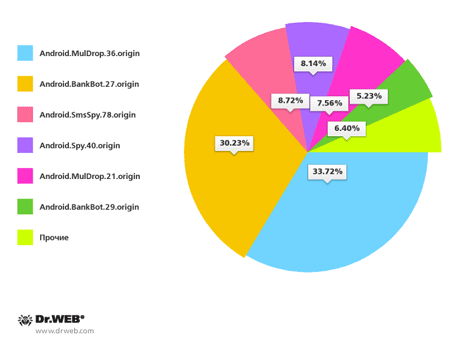

Также в октябре вновь были активны киберпреступники, нацеленные на пользователей из Южной Кореи. Специалисты компании «Доктор Веб» зафиксировали более 170 спам-кампаний, организованных для рассылки различных Android-угроз. Наиболее часто южнокорейские владельцы Android-устройств могли столкнуться с атаками со стороны таких троянцев как Android.BankBot.27.origin, Android.MulDrop.36.origin, Android.SmsSpy.78.origin, Android.Spy.40.origin, Android.MulDrop.21.origin и Android.BankBot.29.origin.

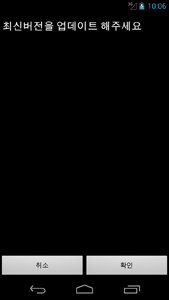

Среди распространяемых в Южной Корее вредоносных программ оказался и новый представитель банковских троянцев, получивший имя Android.BankBot.29.origin. Эта Android-угроза, предназначенная для кражи аутентификационной информации у клиентов 17 кредитных организаций, обманом получает необходимые данные, имитируя работу настоящего банковского приложения. Как и многие другие подобные угрозы, Android.BankBot.29.origin пытается получить права администратора мобильного устройства, чтобы затруднить свое удаление, однако реализовывает для этого весьма необычный механизм. В частности, троянец «прячет» от пользователя соответствующий системный запрос за собственным диалоговым окном, в результате чего потенциальная жертва с высокой долей вероятности может предоставить вредоносному приложению необходимые полномочия.

|

|

Специалисты компании «Доктор Веб» продолжают следить за появлением новых Android-угроз и оперативно вносят соответствующие записи в вирусную базу для обеспечения надежной защиты пользователей Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light.