Декабрьский обзор вирусной активности для мобильных Android-устройств от компании «Доктор Веб»

Вирусные обзоры | «Горячие» новости | О мобильных угрозах | Все новости | О вирусах

29 декабря 2014 года

Несмотря на то, что размещение троянцев внутри различных прошивок ОС Android не является новым способом распространения вредоносных приложений, киберпреступники все еще нечасто применяют подобную методику совершения атак на пользователей. Тем не менее, вирусописатели вовсе не отказываются от таких «нестандартных» приемов, и время от времени специалисты по информационной безопасности обнаруживают очередного Android-троянца, внедренного в распространяемый в Интернете образ операционной системы, либо предустановленного на том или ином мобильном устройстве. В декабре было выявлено сразу несколько подобных случаев, при этом обнаруженные вредоносные приложения, как и прежде, использовались киберпреступниками для скрытого выполнения выгодных для них действий. Так, внесенный в вирусную базу Dr.Web троянец Android.Backdoor.126.origin по команде управляющего сервера мог размещать среди входящих сообщений пользователя зараженного мобильного устройства различные СМС с заданным злоумышленниками текстом, что позволяло предприимчивым вирусописателям реализовывать разнообразные мошеннические схемы. Другой троянец, «спрятанный» внутри установленной на ряде мобильных Android-устройств операционной системы, предоставлял создавшим его киберпреступникам еще больше возможностей для незаконной деятельности. В частности, вредоносная программа, получившая по классификации компании «Доктор Веб» имя Android.Backdoor.130.origin, могла отправлять СМС-сообщения, совершать звонки, демонстрировать рекламу, загружать, устанавливать и запускать приложения без ведома пользователя, а также передавать на управляющий сервер различную конфиденциальную информацию, включая историю звонков, СМС-переписку и данные о местоположении мобильного устройства. Кроме того, Android.Backdoor.130.origin имел возможность удалять уже установленные на зараженном устройстве приложения, а также выполнять ряд других нежелательных действий. Т. к. этот троянец фактически являлся системным приложением, вся его вредоносная деятельность осуществлялась без участия пользователя, поэтому Android.Backdoor.130.origin представлял весьма серьезную угрозу для владельцев зараженных устройств.

Еще одной заслуживающей внимания вредоносной Android-программой, обнаруженной в декабре, стал троянец Android.SmsBot.213.origin, который по команде киберпреступников мог выполнять нежелательные для владельцев зараженных устройств действия. В частности, это вредоносное приложение имело возможность перехватывать и отправлять СМС-сообщения, а также передавать на управляющий сервер конфиденциальную информацию пользователей. Главная опасность данного троянца заключалась в том, что его вредоносный функционал позволял злоумышленникам получить доступ к управлению банковскими счетами пользователей, у которых была подключена услуга мобильного банкинга. Так, отправляя и перехватывая СМС-сообщения, необходимые для работы с системой дистанционного банковского обслуживания, Android.SmsBot.213.origin мог незаметно для своих жертв перевести все их деньги на счет злоумышленников. Интересной особенностью данной вредоносной программы является то, что создавшие ее киберпреступники распространяли троянца под видом популярной игры, которая в конечном итоге все же устанавливалась на заражаемое устройство. В частности, после установки и запуска пользователем Android.SmsBot.213.origin инициировал инсталляцию скрытого внутри него файла оригинального игрового приложения, после чего удалял свой ярлык и функционировал уже в качестве системного сервиса. Подобный оригинальный прием позволял злоумышленникам снизить риск удаления троянца огорченной жертвой, не получившей ожидаемой игры, а также увеличивал шансы на успешное выполнение поставленных вирусописателями задач.

|

|

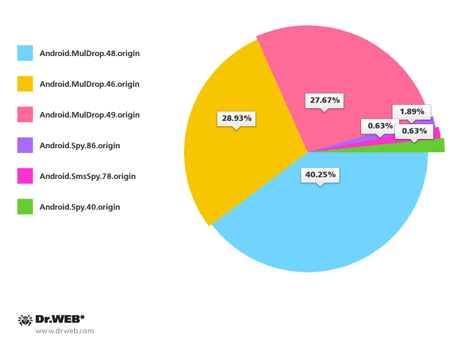

Также в декабре вновь проявили активность киберпреступники, атакующие южнокорейских пользователей Android-устройств. Как и прежде, злоумышленники активно распространяли Android-троянцев при помощи нежелательных СМС-сообщений, содержащих ссылку на загрузку того или иного вредоносного приложения. В прошедшем месяце специалисты компании «Доктор Веб» зафиксировали около 160 подобных спам-кампаний, при этом наиболее активно вирусописатели из Южной Кореи использовали в своих атаках таких троянцев как Android.MulDrop.48.origin (40,25%), Android.MulDrop.46.origin (28,93%), Android.MulDrop.49.origin (27,67%), а также Android.Spy.86.origin (1,89%).