«Доктор Веб»: обзор вирусной активности в августе 2017 года

31 августа 2017 года

В начале последнего летнего месяца были зафиксированы массовые рассылки, ориентированные на администраторов интернет-ресурсов. В частности, мошенники отправляли письма якобы от имени компании «Региональный Сетевой Информационный Центр» (RU-CENTER), причем, по всей видимости, используя базу контактов администраторов доменов. В письмах получателю предлагалось разместить на сервере специальный PHP-файл, что могло привести к компрометации интернет-ресурса. Также в августе был обнаружен троянец-майнер, в коде загрузчика которого упоминался адрес сайта популярного специалиста по информационной безопасности Брайана Кребса. Кроме того, в вирусные базы Dr.Web были добавлены версии загрузчиков Linux-троянца Hajime для устройств с архитектурой MIPS и MIPSEL.

Главные тенденции августа

- Рост числа мошеннических почтовых рассылок

- Появление нового троянца-майнера

- Выявление загрузчиков Linux.Hajime для MIPS и MIPSEL

Угроза месяца

Сетевые черви семейства Linux.Hajime известны с 2016 года. Для их распространения злоумышленники используют протокол Telnet. После подбора пароля и авторизации на атакуемом устройстве плагин-инфектор сохраняет находящийся в нем загрузчик, написанный на ассемблере. С компьютера, с которого осуществлялась атака, тот загружает основной модуль троянца, а уже он включает инфицированное устройство в децентрализованный P2P-ботнет. До недавних пор антивирусы детектировали загрузчик Linux.Hajime только для оборудования с архитектурой ARM, однако вирусные аналитики «Доктор Веб» добавили в базы аналогичные по своим функциям вредоносные приложения для MIPS и MIPSEL-устройств.

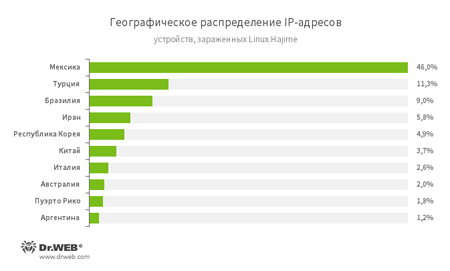

Согласно статистике «Доктор Веб», больше всего случаев заражения Linux.Hajime приходится на Мексику, на втором месте находится Турция, а замыкает тройку «лидеров» Бразилия. Более подробную информацию о загрузчиках Hajime, добавленных в вирусные базы Dr.Web под именами Linux.DownLoader.506 и Linux.DownLoader.356, можно почерпнуть в опубликованной на нашем сайте статье.

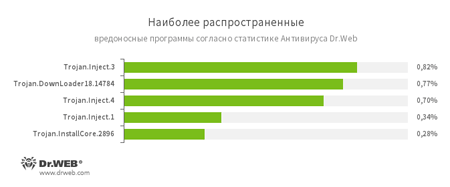

По данным статистики Антивируса Dr.Web

- Trojan.Inject

- Семейство вредоносных программ, встраивающих вредоносный код в процессы других программ.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.InstallCore

- Семейство установщиков нежелательных и вредоносных приложений.

По данным серверов статистики «Доктор Веб»

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- JS.Inject.3

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.InstallCore

- Семейство установщиков нежелательных и вредоносных приложений.

- Trojan.PWS.Stealer

- Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Статистика вредоносных программ в почтовом трафике

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- VBS.DownLoader

- Семейство вредоносных сценариев, написанных на языке VBScript. Загружают и устанавливают на компьютер другие вредоносные программы.

- Trojan.Encoder.13570

- Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку.

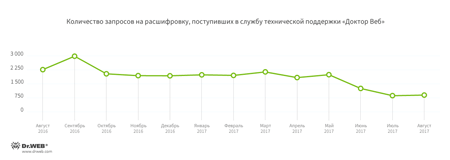

Шифровальщики

В августе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.858 — 29,21% обращений;

- Trojan.Encoder.567 — 4,02% обращений;

- Trojan.Encoder.761 — 1,85% обращений;

- Trojan.Encoder.11464 — 1,85% обращений;

- Trojan.Encoder.741 — 1,55% обращений;

- Trojan.Encoder.3976 — 1,08% обращений.

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение августа 2017 года в базу нерекомендуемых и вредоносных сайтов было добавлено 275 399 интернет-адресов.

| Июль 2017 | Август 2017 | Динамика |

|---|---|---|

| + 327 295 | + 275 399 | -15,8% |

Нередко в список нерекомендуемых попадают сайты, подвергшиеся атакам злоумышленников. Те размещают на скомпрометированных интернет-ресурсах сценарии для накрутки посещаемости, скрипты, перенаправляющие пользователей на сторонние сайты, а иногда распространяют таким образом вредоносное ПО. При осуществлении целевых атак с целью компрометации интернет-ресурсов злоумышленники в первую очередь собирают информацию о целевом сайте. В частности, они пытаются определить тип и версию веб-сервера, который обслуживает сайт, версию системы управления контентом, язык программирования, на котором написан «движок», и прочую техническую информацию, среди которой — список поддоменов основного домена атакуемого веб-сайта. Если обслуживающие сайт DNS-серверы сконфигурированы правильно, взломщики не смогут получить по своему запросу информацию о доменной зоне. Однако в случае неправильной настройки DNS-серверов специальный AXFR-запрос позволяет киберпреступникам получить полные данные о зарегистрированных в доменной зоне поддоменах. Неправильная настройка DNS-серверов сама по себе не является уязвимостью, однако может стать косвенной причиной компрометации интернет-ресурса. Подробнее об этом рассказано в опубликованной нами статье.

Другие события в сфере информационной безопасности

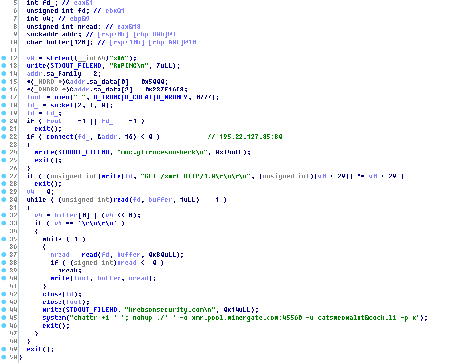

В августе вирусные аналитики «Доктор Веб» добавили в базы нового троянца-майнера для ОС Linux, получившего наименование Linux.BtcMine.26. Эта вредоносная программа предназначена для добычи криптовалюты Monero (XMR) и распространяется аналогично Linux.Mirai: злоумышленники соединяются с атакуемым устройством по протоколу Telnet, подобрав логин и пароль, после чего сохраняют на нем программу-загрузчик. Затем киберпреступники запускают эту программу из терминала с помощью консольной команды, и на устройство загружается троянец.

Загрузчик майнера Linux.BtcMine.26 отличает одна архитектурная особенность: в его коде несколько раз встречается адрес сайта krebsonsecurity.com, принадлежащего известному эксперту по информационной безопасности Брайану Кребсу. Подробные сведения об этой вредоносной программе содержатся в нашей новости.

Вредоносное и нежелательное ПО для мобильных устройств

В последнем летнем месяце этого года в каталоге Google Play было обнаружено сразу несколько вредоносных Android-приложений. Троянцы, добавленные в вирусную базу Dr.Web как Android.Click.268 и Android.Click.274 выполняли DDoS-атаки на сетевые ресурсы. Другой троянец, получивший имя Android.Click.269, скрытно загружал указанные злоумышленниками веб-сайты и нажимал на имеющиеся там баннеры, принося прибыль киберпреступникам. Еще одна вредоносная Android-программа, которая распространялась в Google Play в августе, была внесена в вирусную базу как Android.BankBot.225.origin. Она показывала поддельные формы ввода поверх запускаемого банковского и другого ПО и крала всю вводимую информацию. Также в августе в каталоге Google Play был найден дроппер Android.MulDrop.1067, предназначенный для установки других троянцев.

Наиболее заметные события, связанные с «мобильной» безопасностью в августе:

- обнаружение Android-троянцев, которые выполняли DDoS-атаки на веб-сайты;

- выявление в каталоге Google Play банковского троянца;

- обнаружение в Google Play вредоносной программы-дроппера, предназначенной для установки других троянцев.

Более подробно о вирусной обстановке для мобильных устройств в августе читайте в нашем обзоре.