«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2018 года

28 апреля 2018 года

В апреле 2018 года компания «Доктор Веб» зафиксировала распространение опасного банковского троянца Android.BankBot.358.origin, заразившего свыше 60 000 мобильных устройств российских пользователей. Кроме того, в течение месяца вирусные аналитики выявили большое число троянцев семейства Android.Click, которые распространялись через каталог Google Play. Помимо них в каталоге был обнаружен троянец Android.RemoteCode.152.origin – он загружал другие вредоносные модули, с их помощью создавал рекламные баннеры, а после этого нажимал на них, зарабатывая для киберпреступников. Также в Google Play была найдена потенциально опасная программа Program.PWS.2, предоставляющая доступ к заблокированному на территории России сервису Telegram, но не обеспечивающая необходимую защиту конфиденциальных данных. Среди обнаруженных в апреле вредоносных приложений для ОС Android оказались и троянцы-шпионы, такие как Android.Hidden.5078, Android.Spy.443.origin и Android.Spy.444.origin.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Массовое распространение банковского троянца среди российских пользователей мобильных Android-устройств

- Обнаружение в Google Play новых вредоносных и потенциально опасных программ

- Выявление новых троянцев-шпионов для ОС Android

Мобильная угроза месяца

В прошедшем месяце компания «Доктор Веб» сообщала о распространении банковского троянца Android.BankBot.358.origin, заразившего более 60 000 Android-смартфонов и планшетов. Большинство этих устройств принадлежало российским пользователям. Главной целью Android.BankBot.358.origin были клиенты одного из крупнейших банков.

Троянец распространялся с использованием различных мошеннических СМС-сообщений, в которых пользователям предлагалось перейти по ссылке для ознакомления с информацией об объявлениях, кредитах и денежных переводах. Если потенциальная жертва нажимала на такую ссылку, она попадала на веб-сайт, с которого на мобильное устройство загружался банкер.

Для кражи денег со счетов троянец использовал СМС-команды управления мобильным банком. Поэтому, даже если на устройстве жертвы не было установлено официальное приложение для доступа к услугам одного из крупнейших банков, владельцы зараженных устройств все равно могли потерять свои деньги. В результате атаки злоумышленников под угрозой оказалось свыше 78 000 000 рублей клиентов кредитной организации. Подробнее об Android.BankBot.358.origin рассказано в публикации, подготовленной нашими специалистами.

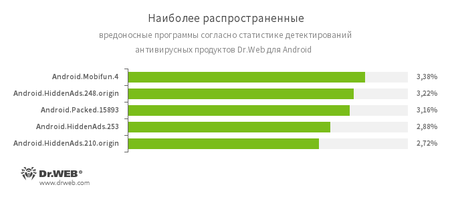

По данным антивирусных продуктов Dr.Web для Android

- Android.Mobifun.4

- Троянец, предназначенный для загрузки других Android-приложений.

- Android.HiddenAds.248.origin

- Android.HiddenAds.253

- Android.HiddenAds.210.origin

- Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог.

- Android.Packed.15893

- Детект для Android-троянцев, защищенных программным упаковщиком.

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.Jiubang.2

- Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- Потенциально опасные программы, предназначенные для незаметного запуска приложений без вмешательства пользователя.

Угрозы в Google Play

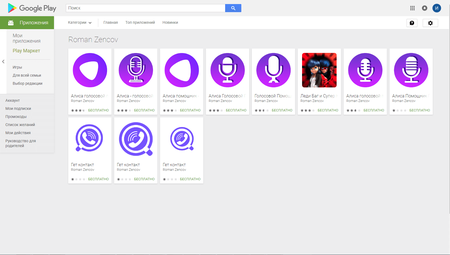

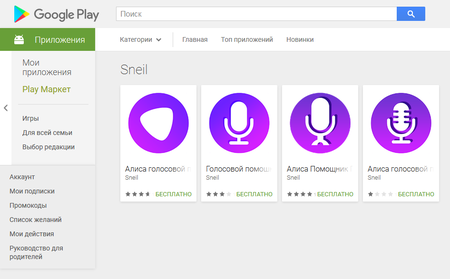

В уходящем месяце в каталоге Google Play вирусные аналитики компании «Доктор Веб» обнаружили большое число новых вредоносных программ. Среди них были различные троянцы семейства Android.Click. Например, в середине месяца вирусная база Dr.Web пополнилась записью для детектирования троянца Android.Click.245.origin, который злоумышленники от имени разработчиков Roman Zencov и Sneil распространяли под видом известных приложений.

После запуска троянец загружал заданные киберпреступниками веб-сайты, на которых пользователей обманом подписывали на дорогостоящие услуги. При этом, если устройства потенциальных жертв подключались к Интернету через мобильную сеть, подписка производилась автоматически при нажатии нескольких кнопок на этих сайтах. Подробнее об одном из таких случаев рассказано в соответствующей публикации компании «Доктор Веб».

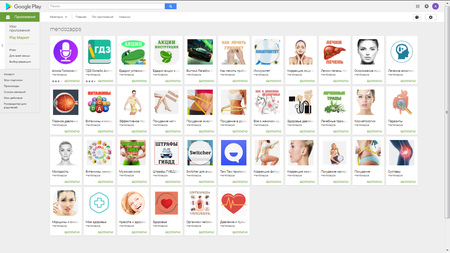

Позже в апреле вирусные аналитики выявили в Google Play другие аналогичные вредоносные программы. Они были добавлены в вирусную базу Dr.Web как Android.Click.246.origin и Android.Click.458. Как и в случае с Android.Click.245.origin, киберпреступники также распространяли этих троянцев под видом безобидных программ. Например, скрывающиеся под именем разработчика mendozapps злоумышленники добавили в Google Play около 40 таких вредоносных приложений.

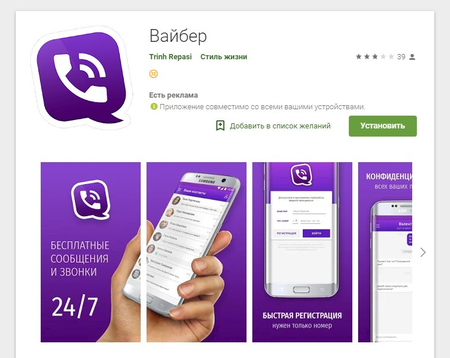

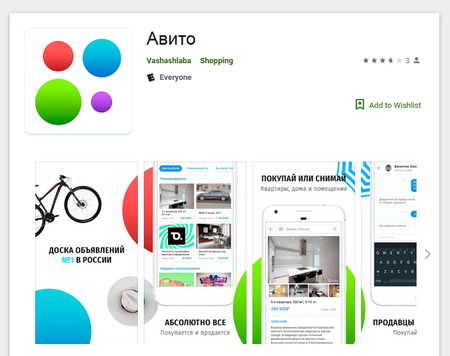

А разработчики Trinh Repasi и Vashashlaba под видом программ Viber и Авито распространяли похожего троянца Android.Click.248.origin. Эта вредоносная программа написана на языке Kotlin. Она проверяет IP-адрес зараженного устройства и, в зависимости от страны, в которой находится пользователь, получает задание на загрузку определенных веб-сайтов. Злоумышленники управляют Android.Click.248.origin через облачный сервис Firebase.

В конце месяца вирусные аналитики «Доктор Веб» выявили в Google Play троянца Android.RemoteCode.152.origin, скрывавшегося в безобидных играх. Эта вредоносная программа незаметно скачивала и запускала дополнительные модули, которые использовались для создания невидимых рекламных баннеров. Троянец самостоятельно нажимал на эти баннеры, за что вирусописатели получали вознаграждение. С информацией об Android.RemoteCode.152.origin можно ознакомиться, прочитав соответствующую новость на нашем сайте.

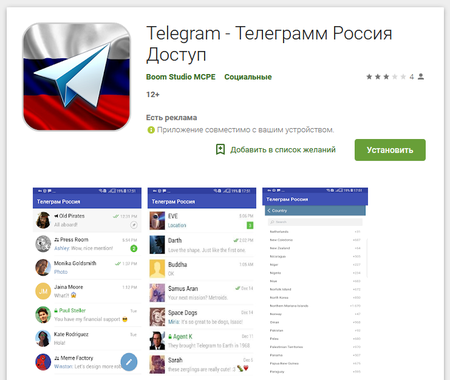

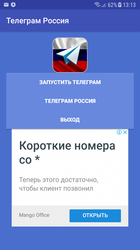

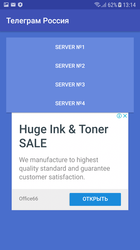

Кроме того, в апреле специалисты компании «Доктор Веб» обнаружили в Google Play потенциально опасную программу Program.PWS.2, которая позволяет работать с заблокированным на территории России сервисом Telegram.

Это приложение работает через один из анонимайзеров, однако никак не шифрует передаваемые логины, пароли и другие конфиденциальные данные. В результате вся персональная информация пользователей находится под угрозой. Об аналогичной опасной программе компания «Доктор Веб» уже сообщала в июне 2017 года.

Значок Program.PWS.2 и внешний вид работающего приложения показаны на изображениях ниже:

Троянцы-шпионы

В апреле были обнаружены новые троянцы-шпионы, которые крадут конфиденциальную информацию пользователей Android-смартфонов и планшетов. Один из них был добавлен в нашу вирусную базу как Android.Hidden.5078. Эта вредоносная программа похищала переписку из популярных программ для общения, таких как Viber, Facebook Messenger, WhatsApp, WeChat, Telegram, Skype, Weibo, Twitter, Line и других. При создании троянца злоумышленники использовали обфускацию кода и приемы антиотладки, чтобы избежать детектирования антивирусами и затруднить его анализ.

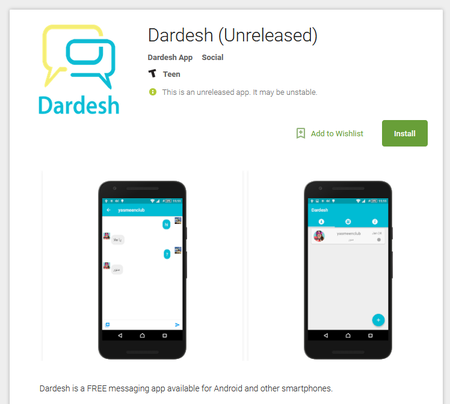

Другие Android-шпионы, выявленные в уходящем месяце, получили имена Android.Spy.443.origin и Android.Spy.444.origin. Их под видом модуля настроек загружал и устанавливал на мобильные устройства троянец, добавленный в вирусную базу Dr.Web как Android.DownLoader.3557. Этот загрузчик распространялся через каталог Google Play в виде программы для онлайн-общения под названием Dardesh.

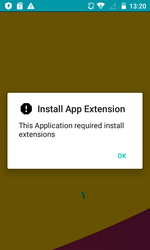

При запуске Android.DownLoader.3557 предлагал потенциальной жертве установить якобы необходимый для работы программы компонент, который в действительности был одним из троянцев-шпионов.

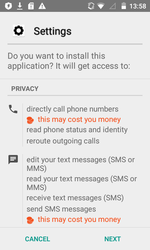

После установки и запуска Android.Spy.443.origin и Android.Spy.444.origin начинали следить за владельцем мобильного устройства. Они отслеживали местоположение зараженного смартфона или планшета, получали информацию обо всех доступных файлах, могли пересылать злоумышленникам документы пользователя, отправлять и красть СМС-сообщения, выполнять запись окружения при помощи встроенного в устройство микрофона, записывать видео, перехватывать телефонные звонки, похищать данные из телефонной книги и выполнять другие действия.

Злоумышленники продолжают активно распространять Android-троянцев, используя не только мошеннические веб-сайты, но и каталог Google Play. Для защиты мобильных устройств от вредоносных и нежелательных приложений пользователям смартфонов и планшетов следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web