«Доктор Веб»: обзор вирусной активности для мобильных устройств за 2020 год

29 декабря 2020 года

В 2020 году в числе наиболее распространенных вредоносных программам для ОС Android оказались трояны, с помощью которых злоумышленники получали нелегальный заработок. Среди них ― вредоносные приложения, созданные для скачивания и запуска произвольного кода, а также загрузки и установки ПО без ведома пользователей. Наряду с ними вирусописатели активно применяли различные рекламные трояны и вредоносные программы-кликеры, выполняющие загрузку веб-сайтов и автоматические переходы по ссылкам.

Серьезную опасность для пользователей представляли бэкдоры, позволяющие злоумышленникам дистанционно управлять зараженными устройствами, а также трояны, превращающие гаджеты в прокси-серверы, через которые киберпреступники перенаправляли трафик.

Актуальной остается проблема кибершпионажа. За последние 12 месяцев владельцы Android-устройств столкнулись со множеством программ, позволяющих следить за ними и контролировать их действия. Многие из таких приложений не являются вредоносными, но представляют потенциальную опасность, поскольку могут применяться как с разрешения пользователей, так и без их ведома.

Не обошлось и без новых угроз в Google Play ― официальном каталоге программ и другого цифрового контента для ОС Android. Он считается наиболее надежным источником приложений и игр для Android-устройств, однако злоумышленникам по-прежнему удается добавлять в него вредоносное и нежелательное ПО. Среди угроз, которые в нем обнаружили специалисты компании «Доктор Веб», было множество рекламных троянов, мошеннических приложений и вредоносных программ, подписывающих пользователей на платные сервисы и загружающих дополнительные компоненты. Кроме того, через Google Play распространялись банковские трояны и программы со встроенными нежелательными рекламными модулями.

В 2020 году для распространения различных вредоносных программ злоумышленники активно эксплуатировали тему пандемии коронавируса. На ее фоне распространялись банковские трояны, трояны-вымогатели, трояны-шпионы, мошенническое ПО и другие угрозы.

Тенденции прошедшего года

- Проникновение новых угроз в каталог Google Play

- Использование злоумышленниками различных упаковщиков и утилит для защиты создаваемых ими вредоносных и нежелательных программ

- Появление новых троянов, реализующих различные методики сокрытия вредоносной функциональности

- Преобладание рекламных троянов, а также всевозможных загрузчиков ПО среди угроз, выявленных на устройствах

Наиболее интересные события 2020 года

В марте вирусные аналитики компании «Доктор Веб обнаружили в каталоге Google Play новый на тот момент многофункциональный троян Android.Circle.1, распространявшийся под видом сборников изображений, астрологических программ, игр, утилит и других полезных приложений. Попадая на Android-устройства, он получал от злоумышленников команды с BeanShell-скриптами, которые затем исполнял. Например, Android.Circle.1 мог показывать рекламу и загружать веб-сайты, на которых имитировал действия пользователей ― автоматически переходил по ссылкам и нажимал на рекламные баннеры.

В течение года наши вирусные аналитики обнаружили и другие аналогичные вредоносные приложения, принадлежащие к тому же семейству, что и Android.Circle.1.

В мае специалисты «Доктор Веб» зафиксировали распространение новой версии вредоносной программы Android.FakeApp.176, известной на протяжении нескольких лет. Для привлечения пользователей мошенники выдают ее за известные программы и игры. Очередную модификацию трояна злоумышленники продвигали под видом мобильной версии игры Valorant и рекламировали ее через видеохостинг YouTube.

Единственная функция Android.FakeApp.176 ― загрузка веб-сайтов партнерских сервисов, где посетителям предлагается выполнить определенные задания: установить ту или иную игру, приложение или пройти опрос. За каждое успешно выполненное задание участники партнерской схемы получают вознаграждение. В случае с Android.FakeApp.176 мошенничество заключалось в том, что за выполнение заданий троян обещал пользователям доступ к игре, которой еще даже не существовало. В результате жертвы такого обмана не получали ожидаемую награду и лишь помогали вирусописателям заработать.

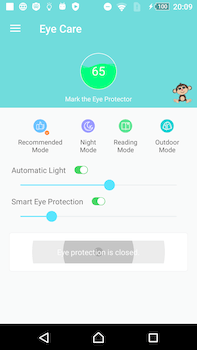

Уже в декабре компания «Доктор Веб» сообщила о трояне Android.Mixi.44.origin, найденном в приложении для заботы о зрении пользователей Android-устройств. Он незаметно переходил по ссылкам и загружал веб-сайты, которые демонстрировал поверх окон других программ. Кроме того, троян следил, какие приложения устанавливает пользователь, и пытался присвоить каждую установку злоумышленникам, за что те получали вознаграждение от партнерских и рекламных сервисов.

За прошедшие 12 месяцев специалисты «Доктор Веб» выявили множество угроз в каталоге Google Play. Среди них — рекламные трояны Android.HiddenAds, демонстрирующие баннеры поверх окон других приложений, многофункциональные трояны Android.Joker, подписывающие пользователей на дорогостоящие мобильные услуги и выполняющие произвольный код, а также другие вредоносные и нежелательные программы.

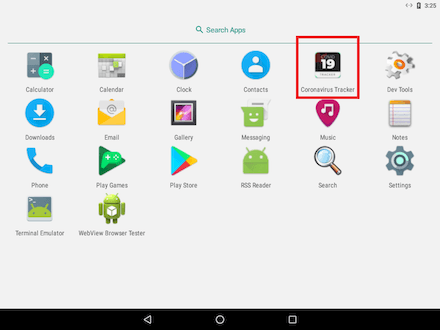

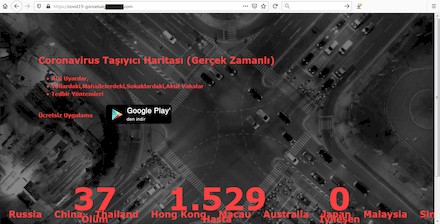

Воспользовавшись проблемой пандемии SARS-CoV-2, на протяжении всего года киберпреступники активно распространяли различные вредоносные приложения для ОС Android, выдавая их за полезное ПО.

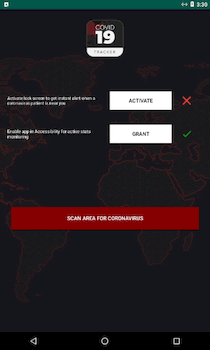

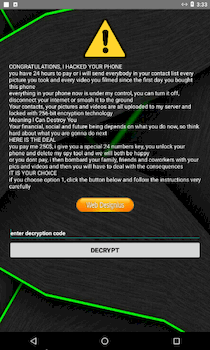

Например, в марте пользователей атаковал троян-вымогатель Android.Locker.7145. Вирусописатели распространяли его под видом приложения, позволяющего отслеживать статистику заражений коронавирусом. Однако вместо этого он зашифровывал хранящиеся на Android-устройствах файлы и требовал за их восстановление выкуп в размере $250.

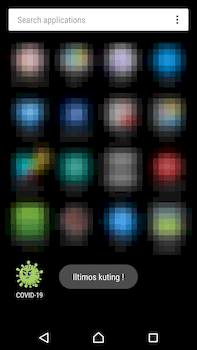

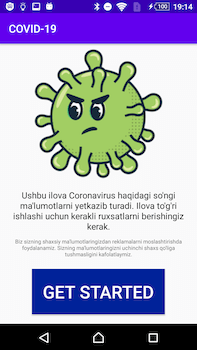

В мае был обнаружен троян-шпион Android.Spy.660.origin, главной целью которого были пользователи из Узбекистана. В отличие от Android.Locker.7145, он скрывался в программе, которая действительно предоставляла статистику по числу заболевших коронавирусом людей. Однако наряду с этой функцией Android.Spy.660.origin также собирал и передавал на удаленный сервер СМС-сообщения, журнал телефонных вызовов и список контактов из записной книги.

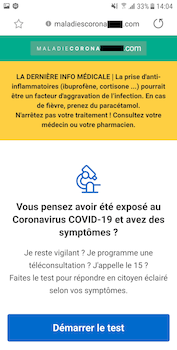

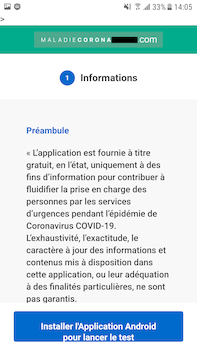

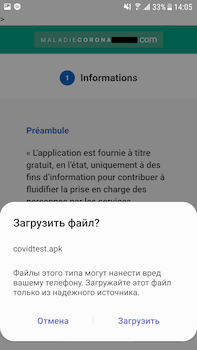

Другая «ковидная» вредоносная программа-шпион ― Android.Spy.772.origin ― атаковала франкоязычных пользователей. Злоумышленники распространяли ее через мошеннический веб-сайт, имитирующий французский информационный онлайн-ресурс о коронавирусе. Android.Spy.772.origin скачивался с сайта-подделки под видом приложения, предназначенного для проверки симптомов и выявления возможного заражения.

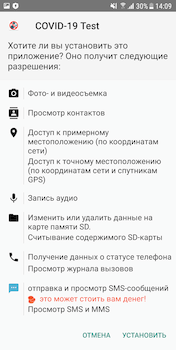

Однако троян после запуска лишь загружал в своем окне настоящий информационный веб-сайт и начинал следить за жертвой. Он передавал злоумышленникам различную конфиденциальную информацию, в том числе содержимое СМС-сообщений, данные о местоположении, телефонных звонках и контактах из телефонной книги. Кроме того, он мог выполнять прослушивание, записывая окружение через встроенный в устройство микрофон, а также производить фото- и видеосъемку.

Среди распространявшихся на фоне пандемии вредоносных программ было и множество банковских троянов. Один из них ― Android.BankBot.2550 ― являлся очередной модификацией многофункционального Android-банкера, известного под именем Anubis. Наши специалисты зафиксировали случаи, когда для его распространения вирусописатели применяли социальные сети, такие как Twitter. Киберпреступники предлагали потенциальным жертвам перейти на созданные ими сайты и установить ту или иную программу, якобы связанную с информацией о коронавирусе. В действительности пользователи загружали на свои устройства вредоносное приложение, которое похищало их деньги и персональную информацию.

Android.BankBot.2550 демонстрировал фишиговые окна для кражи логинов, паролей и сведений о банковских картах, перехватывал СМС-сообщения, мог создавать скриншоты экрана, самостоятельно отключать встроенную в ОС Android защиту Google Play Protect, перехватывать вводимую информацию и выполнять другие вредоносные действия.

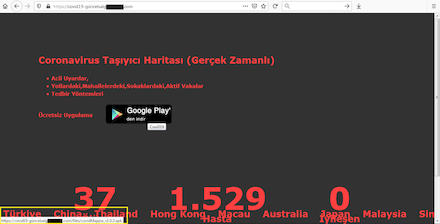

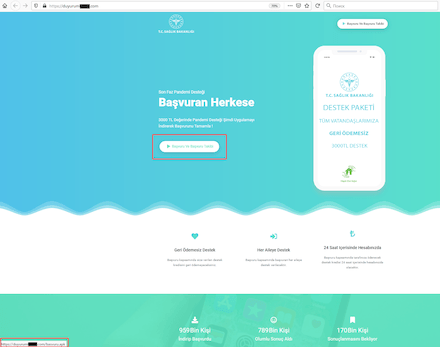

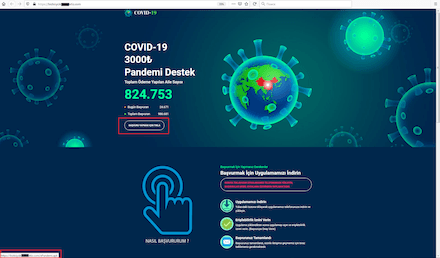

Кроме того, «ковидные» банковские трояны распространялись и под видом приложений, с помощью которых пользователи якобы могли получить материальную поддержку от государства. В условиях пандемии и связанной с ней непростой экономической обстановки правительства многих стран действительно выделяли средства для поддержки населения, чем и воспользовались злоумышленники. Например, под видом приложений для получения социальной помощи распространялись банкеры Android.BankBot.684.origin и Android.BankBot.687.origin, атаковавшие жителей Турции. Они также загружались на Android-устройства жертв с вредоносных веб-сайтов.

Эти трояны пытались похитить логины и пароли от учетных записей мобильного банкинга, показывая фишинговые окна поверх банковских приложений. Кроме того, они могли красть данные о банковских картах, перехватывать и отправлять СМС-сообщения, выполнять USSD-запросы, блокировать экран зараженного устройства и выполнять другие действия по команде киберпреступников.

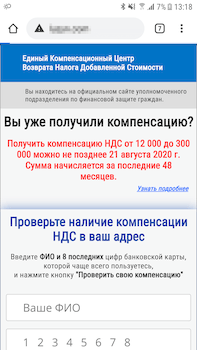

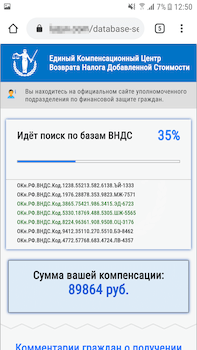

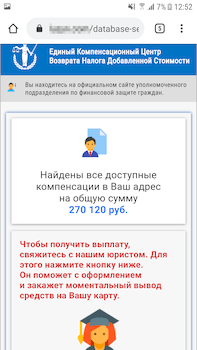

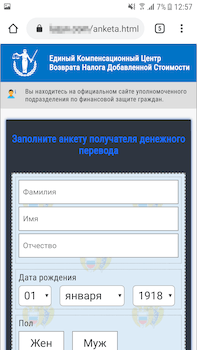

Тему социальных выплат в период пандемии эксплуатировали и более заурядные мошенники. В частности, они активно распространяли различные модификации вредоносных программ семейства Android.FakeApp. В течение 2020 года специалисты компании «Доктор Веб» выявили множество таких троянов в каталоге Google Play. Чаще всего злоумышленники выдавали их за программы-справочники с информацией о получении пособий, различных денежных компенсаций и возврате НДС. Многие из этих троянов предназначались для пользователей из России, где государство тоже оказало поддержку населению. Пытаясь найти информацию о выплатах, жертвы мошенников устанавливали себе троянов.

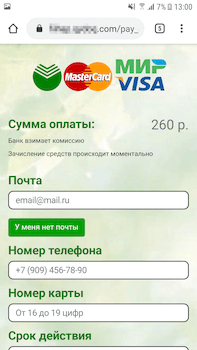

Такие вредоносные приложения загружали мошеннические веб-сайты, на которых предлагалось указать персональные данные — якобы для проверки доступности той или иной компенсации или выплаты. После их ввода имитировался поиск по «базе», и пользователям предлагалось указать данные банковской карты для оплаты комиссии за «перевод» денег на их счет или же оплаты пошлины за «оформление» документов. На самом деле никаких выплат и компенсаций жертвы не получали. Они просто лишались денег и передавали злоумышленникам свои конфиденциальные данные.

Статистика

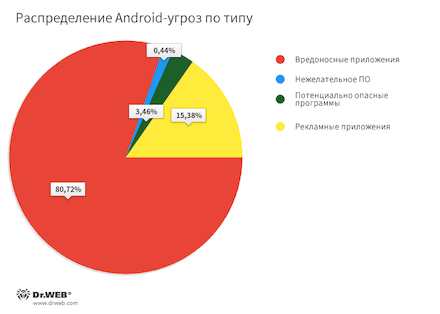

Согласно статистике детектирований антивирусных продуктов Dr.Web для Android, в 2020 году на Android-устройствах чаще всего обнаруживались различные вредоносные программы. На их долю пришлось 80,72% всех выявленных угроз. Вторыми по распространенности стали рекламные приложения с долей в 15,38%. На третьем месте расположились потенциально опасные программы ― они обнаруживались на защищаемых устройствах в 3,46% случаев. Реже всего пользователи сталкивались с нежелательным ПО ― на его долю пришлось 0,44% детектирований.

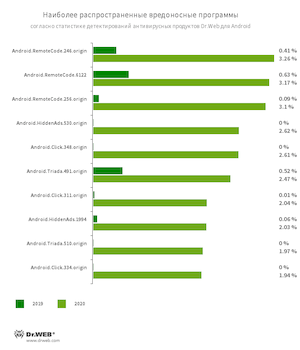

Среди вредоносных приложений преобладали трояны, способные скачивать и выполнять произвольный код, а также загружать и устанавливать другие программы. На их долю пришлось свыше 50% от обнаруженного на Android-устройствах вредоносного ПО. Наиболее распространенными среди них были представители семейств Android.RemoteCode, Android.Triada, Android.DownLoader и Android.Xiny.

Кроме того, в числе самых активных оказались трояны, показывающие нежелательную рекламу. Они составили почти четверть всех выявленных вредоносных приложений. Среди таких троянов были многочисленные представители семейств Android.HiddenAds и Android.MobiDash.

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Трояны для показа навязчивой рекламы. Распространяются под видом популярных приложений, а также другими вредоносными программами, которые в некоторых случаях могут незаметно устанавливать их в системный каталог.

- Android.Triada.491.origin

- Android.Triada.510.origin

- Многофункциональные трояны, выполняющие разнообразные вредоносные действия. Относятся к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- Вредоносные приложения, которые самостоятельно загружают веб-сайты, нажимают на рекламные баннеры и переходят по ссылкам. Могут распространяться под видом безобидных программ, не вызывая подозрений у пользователей.

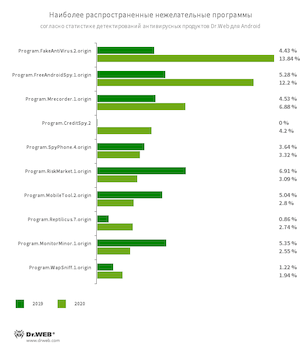

Среди наиболее распространенных нежелательных программ оказались приложения, которые сообщали о несуществующих угрозах и предлагали «вылечить» Android-устройства, купив полную версию этих программ. Кроме того, часто выявлялись различные шпионские приложения.

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.RiskMarket.1.origin

- Магазин приложений, который содержит троянские программы и рекомендует пользователям их установку.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

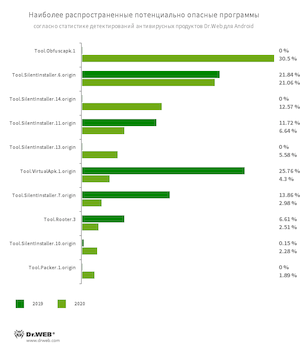

Среди потенциально опасного ПО наиболее распространенными стали программы, способные запускать другое приложения без их установки. Кроме того, антивирусные продукты Dr.Web для Android обнаружили на Android-устройствах множество программ, защищенных специальными упаковщиками и обфускаторами. Такие утилиты часто используют вирусописатели, чтобы защитить вредоносное и нежелательное ПО от обнаружения антивирусами.

- Tool.Obfuscapk.1

- Детектирование приложений, защищенных утилитой-обфускатором Obfuscapk. Эта утилита используется для автоматической модификации и запутывания исходного кода Android-приложений, чтобы усложнить их обратный инжиниринг. Злоумышленники применяют ее для защиты вредоносных и других опасных программ от обнаружения антивирусами.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Rooter.3

- Утилита для получения root-полномочий на Android-устройствах, которая задействует различные эксплойты. Наряду с владельцами Android-устройств ее могут применять злоумышленники и вредоносные программы.

- Tool.Packer.1.origin

- Специализированная утилита-упаковщик, предназначенная для защиты Android-приложений от модификации и обратного инжиниринга. Она не является вредоносной, но может использоваться для защиты вредоносных Android-приложений от обнаружения антивирусами.

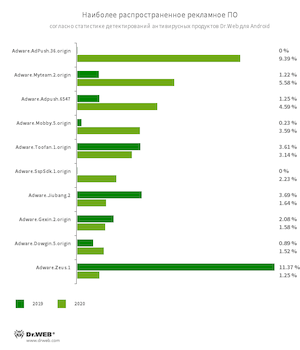

Среди рекламного ПО наибольшее распространение получили программные модули, которые демонстрировали рекламу в панели уведомлений Android-устройств, а также показывали баннеры поверх окон других программ и интерфейса операционной системы.

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- Рекламные модули, которые разработчики встраивают в свои приложения для их монетизации. Такие модули показывают надоедливые уведомления с объявлениями, баннеры и видеорекламу, которые мешают работе с устройствами. Кроме того, они могут собирать конфиденциальную информацию и передавать ее на удаленный сервер.

Банковские трояны

В 2020 году интенсивность атак с применением банковских троянов сохранялась примерно на одном уровне на протяжении первых трех кварталов. В этом временном промежутке лишь весной произошел определенный всплеск их активности, который совпал с началом пандемии.

С наступлением осени и приходом второй волны коронавируса наблюдался значительный рост детектирований этих вредоносных приложений, продолжившийся до конца года. При этом пик распространения банковских троянов пришелся на сентябрь. Это объясняется тем, что в августе в открытый доступ попал исходный код банкера Cerberus, что привело к появлению множества новых вредоносных программ, созданных на его основе. Различные модификации этого трояна детектируются антивирусными продуктами Dr.Web для Android как представители семейства Android.BankBot.

Банкеры попадали на Android-устройства различными способами. В том числе – путем загрузки с вредоносных сайтов. Наряду с отмеченными ранее мошенническими веб-ресурсами с информацией о коронавирусе злоумышленники создавали множество других поддельных сайтов. Например, распространявшийся в мае среди вьетнамских пользователей троян Android.Banker.388.origin скачивался на устройства при посещении поддельного сайта Министерства общественной безопасности.

А киберпреступники, атаковавшие японских пользователей, на протяжении всего года создавали поддельные сайты почтовых сервисов и курьерских компаний, при посещении которых происходила загрузка Android-банкеров.

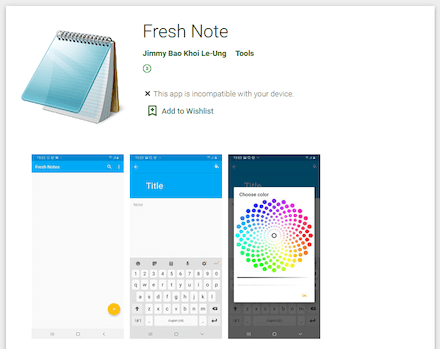

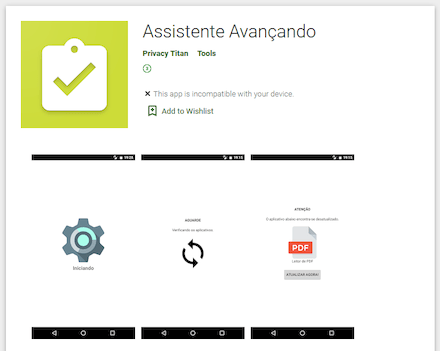

Другой вектор их распространения — через каталог Google Play. Например, в июне вирусные аналитики компании «Доктор Веб» обнаружили там сразу нескольких банковских троянов. Одним из них был Android.BankBot.3260, которого киберпреступники выдавали за приложение для заметок. Другой — Android.BankBot.733.origin — распространялся под видом программы для установки системных обновлений и программ, а также защиты от угроз.

А в июле был найден троян Android.Banker.3259, скрывавшийся в приложении для управления телефонными звонками и СМС.

Перспективы и тенденции

Киберпреступники непрерывно ищут способы защиты вредоносных приложений. В 2021 году можно ожидать появления большего числа многокомпонентных угроз, а также троянов, защищенных различными упаковщиками, затрудняющими обнаружение антивирусами.

Вирусописатели продолжат использовать вредоносные приложения для получения нелегального заработка. В результате пользователи столкнутся с новыми рекламными троянами, всевозможными загрузчиками ПО и кликерами, применяемыми в различных преступных схемах монетизации.

Останется актуальной проблема кибершпионажа и таргетированных атак. Возможно появление вредоносных приложений, которые будут использовать уязвимости ОС Android для заражения устройств. Для защиты от Android-угроз рекомендуется применять антивирусные средства Dr.Web для Android, а также устанавливать все актуальные обновления операционной системы и используемых программ.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web