«Доктор Веб»: обзор вирусной активности для мобильных устройств в октябре 2023 года

22 ноября 2023 года

В течение октября специалисты компании «Доктор Веб» выявили очередные угрозы в каталоге Google Play. Среди них — десятки разнообразных программ-подделок семейства Android.FakeApp, которые злоумышленники используют в мошеннических целях, а также троянские приложения Android.Proxy.4gproxy, превращающие Android-устройства в прокси-серверы.

ГЛАВНЫЕ ТЕНДЕНЦИИ ОКТЯБРЯ

- Рост активности рекламных троянских программ

- Рост активности шпионских и банковских троянских программ

- Появление множества новых вредоносных приложений в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

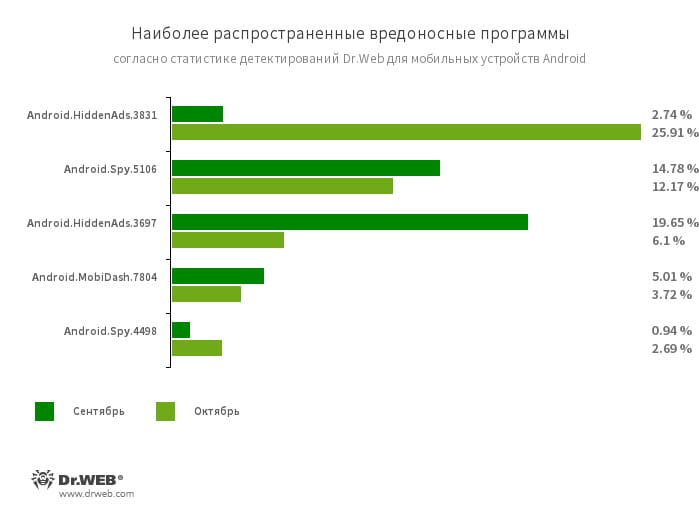

- Android.HiddenAds.3831

- Android.HiddenAds.3697

- Троянские программы для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Spy.4498

- Android.Spy.5106

- Детектирование различных вариантов троянской программы, представляющей собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Она может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.MobiDash.7804

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Program.CloudInject.1

- Детектирование Android-приложений, модифицированных при помощи облачного сервиса CloudInject и одноименной Android-утилиты (добавлена в вирусную базу Dr.Web как Tool.CloudInject). Такие программы модифицируются на удаленном сервере, при этом заинтересованный в их изменении пользователь (моддер) не контролирует, что именно будет в них встроено. Кроме того, приложения получают набор опасных разрешений. После модификации программ у моддера появляется возможность дистанционного управлять ими — блокировать, показывать настраиваемые диалоги, отслеживать факт установки и удаления другого ПО и т. д.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FakeMoney.7

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.wSpy.3.origin

- Коммерческая программа-шпион для скрытого наблюдения за владельцами Android-устройств. Она позволяет злоумышленникам читать переписку (сообщения в популярных мессенджерах и СМС), прослушивать окружение, отслеживать местоположение устройства, следить за историей веб-браузера, получать доступ к телефонной книге и контактам, фотографиям и видео, делать скриншоты экрана и фотографии через камеру устройства, а также имеет функцию кейлоггера.

- Program.SecretVideoRecorder.1.origin

- Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

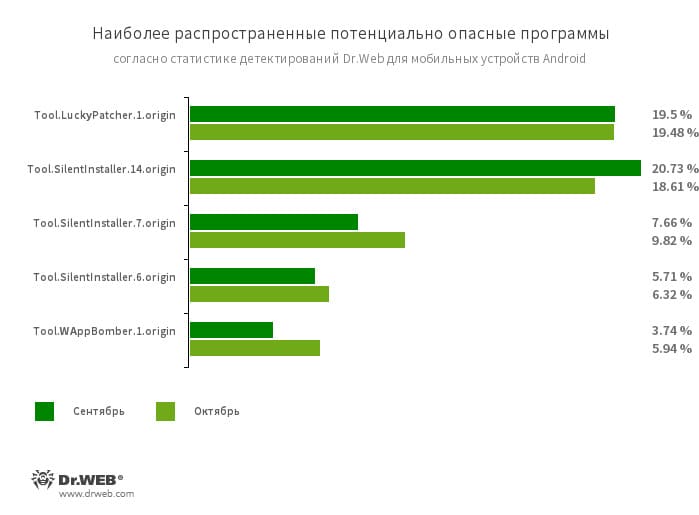

- Tool.LuckyPatcher.1.origin

- Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут попытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать APK-файлы без их установки. Эти платформы создают виртуальную среду исполнения в контексте приложений, в которые они встроены. Запускаемые с их помощью APK-файлы могут работать так, как будто являются частью таких программ, и автоматически получать те же разрешения.

- Tool.WAppBomber.1.origin

- Android-утилита для массовой рассылки сообщений в мессенждере WhatsApp. Для работы ей требуется доступ к списку контактов из телефонной книги пользователя.

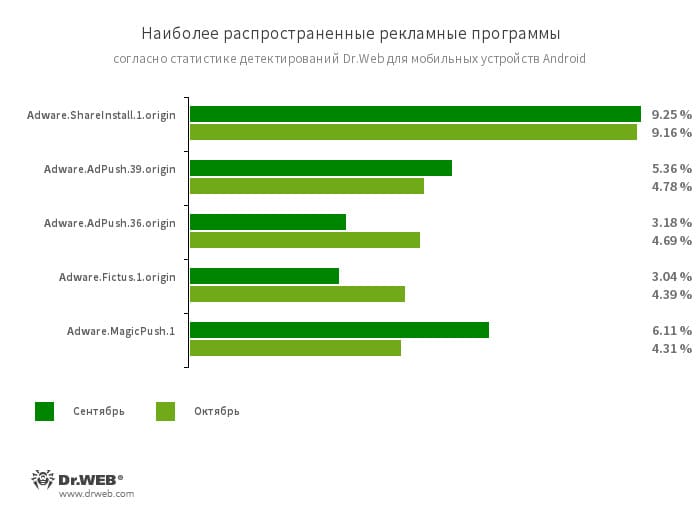

- Adware.ShareInstall.1.origin

- Рекламный модуль, который может быть интегрирован в Android-программы. Он демонстрирует рекламные уведомления на экране блокировки ОС Android.

- Adware.MagicPush.1

- Рекламный модуль, встраиваемый в Android-приложения. Он демонстрирует всплывающие баннеры поверх интерфейса операционной системы, когда эти программы не используются. Такие баннеры содержат вводящую в заблуждение информацию. Чаще всего в них сообщается о якобы обнаруженных подозрительных файлах, либо говорится о необходимости заблокировать спам или оптимизировать энергопотребление устройства. Для этого пользователю предлагается зайти в соответствующее приложение, в которое встроен один из этих модулей. При открытии программы отображается реклама.

- Adware.AdPush.39.origin

- Adware.AdPush.36.origin

- Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут быть похожи на сообщения от операционной системы. Кроме того, эти модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

- Adware.Airpush.7.origin

- Представитель семейства рекламных модулей, встраиваемых в Android-приложения и демонстрирующих разнообразную рекламу. В зависимости от версии и модификации это могут быть рекламные уведомления, всплывающие окна или баннеры. С помощью данных модулей злоумышленники часто распространяют вредоносные программы, предлагая установить то или иное ПО. Кроме того, такие модули передают на удаленный сервер различную конфиденциальную информацию.

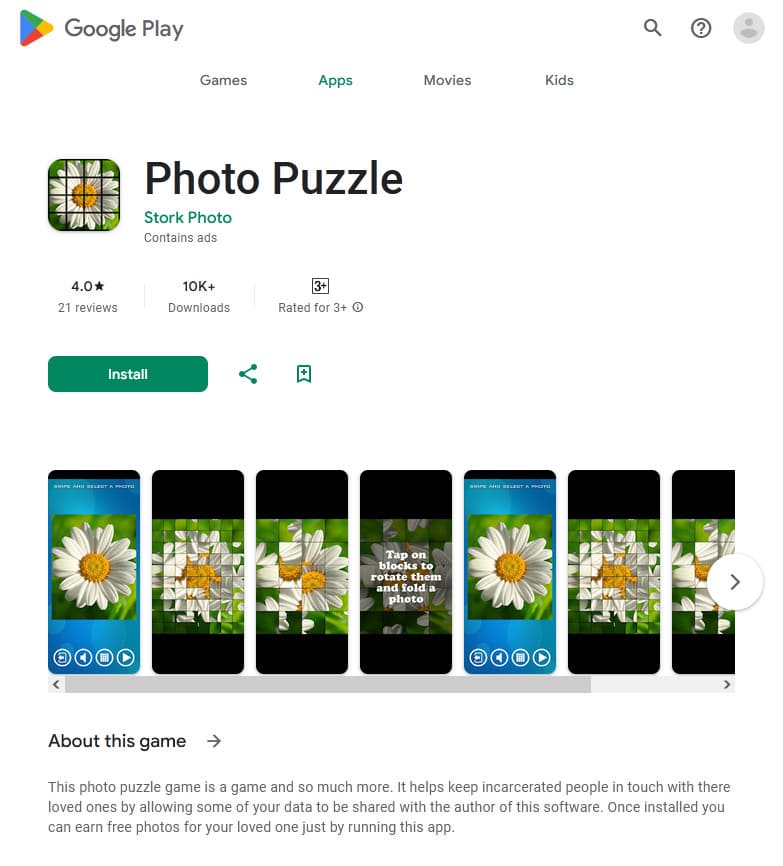

Угрозы в Google Play

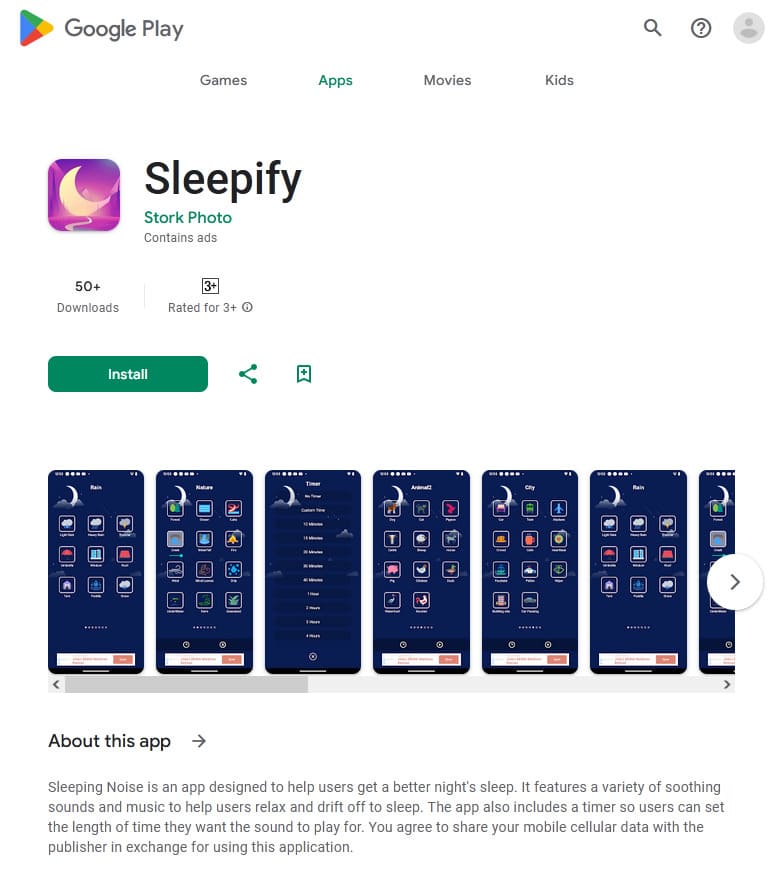

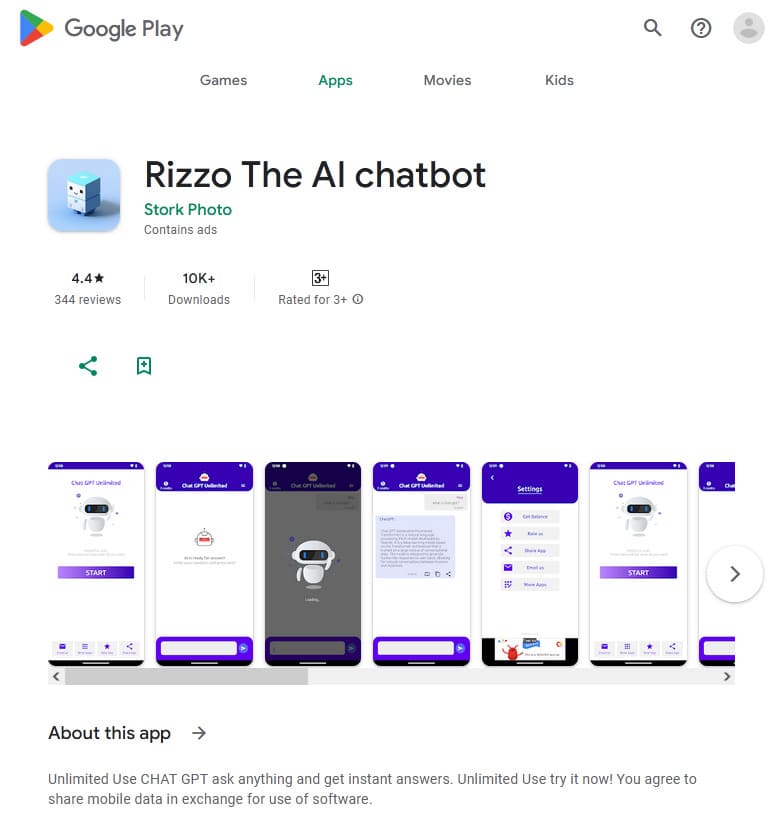

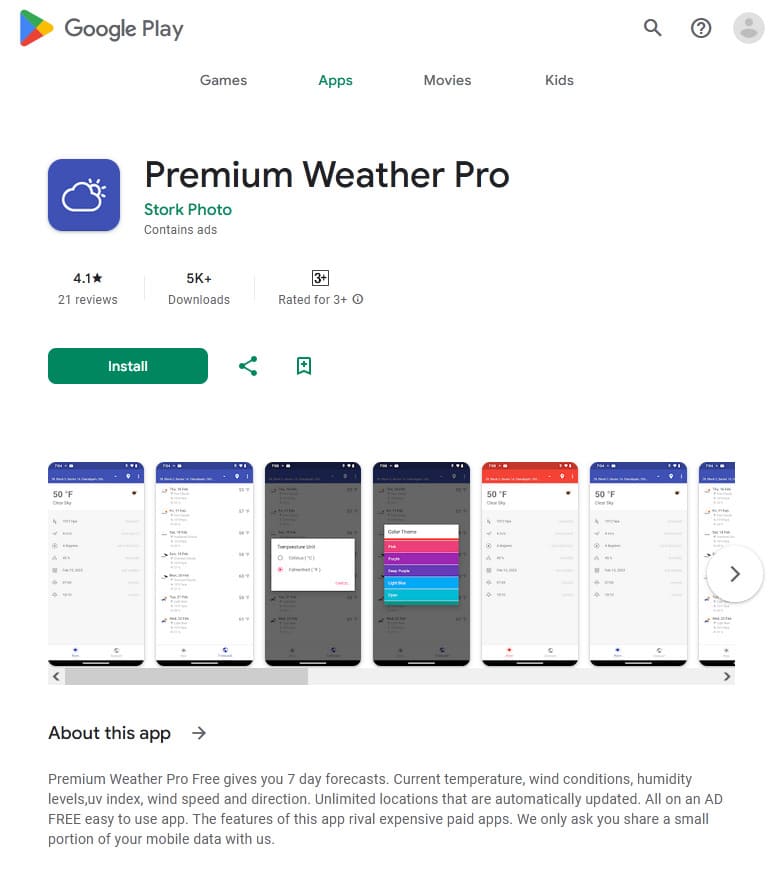

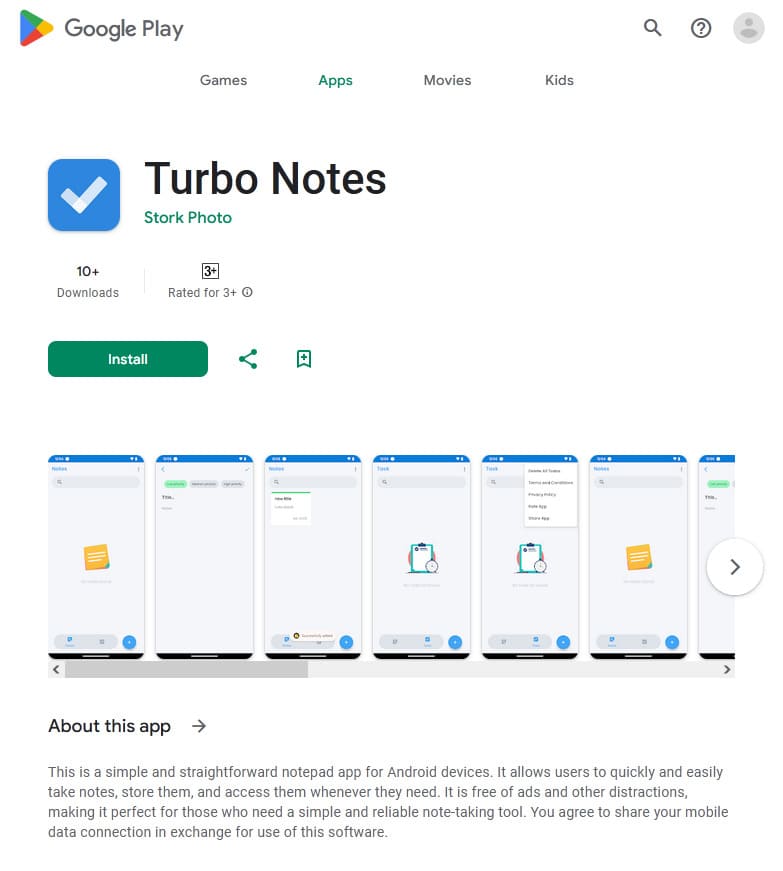

В октябре 2023 года вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play свыше 50 вредоносных приложений. Среди них — трояны Android.Proxy.4gproxy.1, Android.Proxy.4gproxy.2, Android.Proxy.4gproxy.3 и Android.Proxy.4gproxy.4, которые превращали зараженные устройства в прокси-серверы и незаметно передавали через них сторонний трафик. Различные модификации первого трояна распространялись под видом игры Photo Puzzle, программы Sleepify для борьбы с бессонницей и инструмента Rizzo The AI chatbot для работы с чат-ботом. Второй скрывался в приложении для просмотра прогноза погоды Premium Weather Pro. Третий был внедрен в программу — записную книжку Turbo Notes. Четвертого злоумышленники распространяли под видом приложения Draw E для создания изображений при помощи нейросети.

В эти вредоносные программы интегрирована утилита 4gproxy (детектируется Dr.Web как Tool.4gproxy), которая позволяет использовать Android-устройства в качестве прокси-сервера. Сама по себе она не является вредоносной и может применяться в безобидных целях. Однако в случае с указанными троянами работа с прокси выполняется без участия пользователей и их явного согласия.

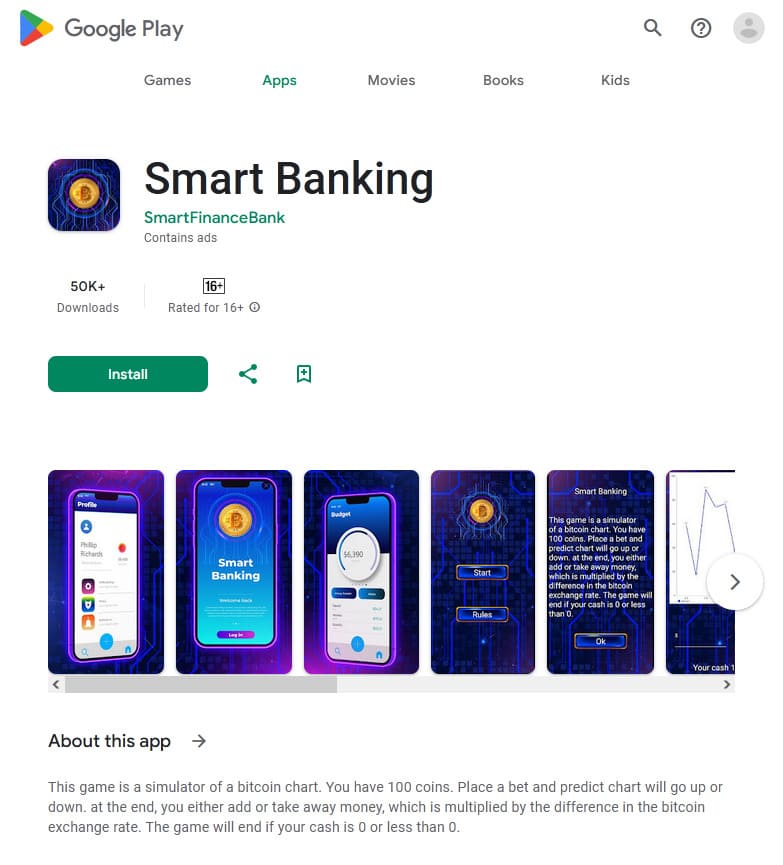

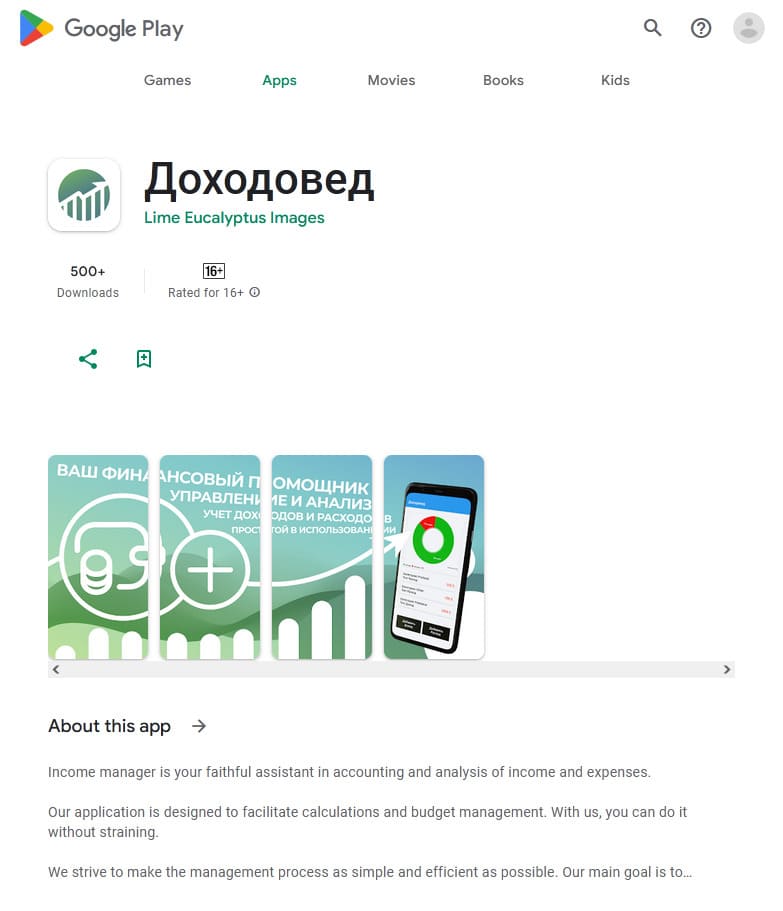

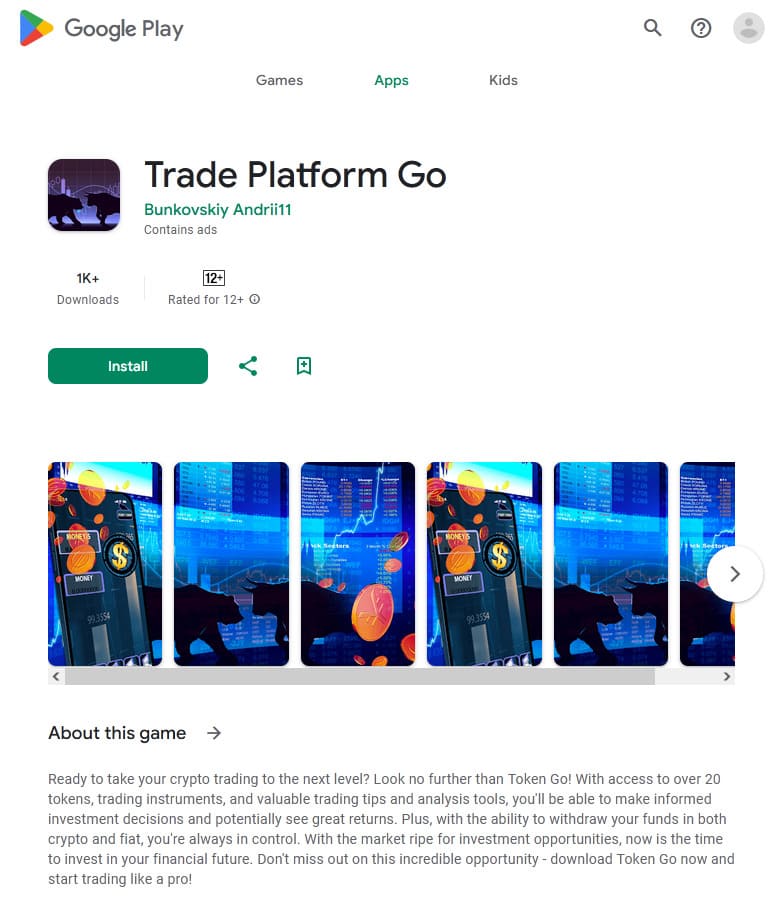

Вместе с тем наши специалисты выявили десятки новых троянских программ семейства Android.FakeApp, часть которых вновь распространялась под видом финансовых приложений (например, Android.FakeApp.1459, Android.FakeApp.1460, Android.FakeApp.1461, Android.FakeApp.1462, Android.FakeApp.1472, Android.FakeApp.1474 и Android.FakeApp.1485). Их главная задача — загрузка мошеннических веб-сайтов, на которых потенциальным жертвам предлагается стать инвесторами. Злоумышленники запрашивают у пользователей персональные данные и приглашают их вложить деньги в якобы выгодные финансовые проекты или инструменты.

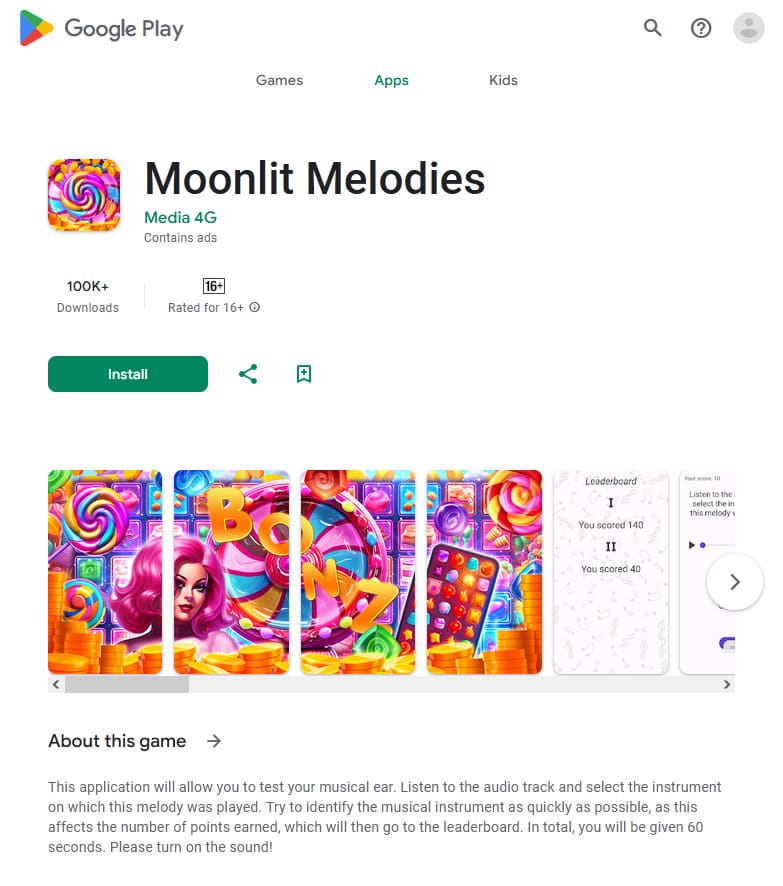

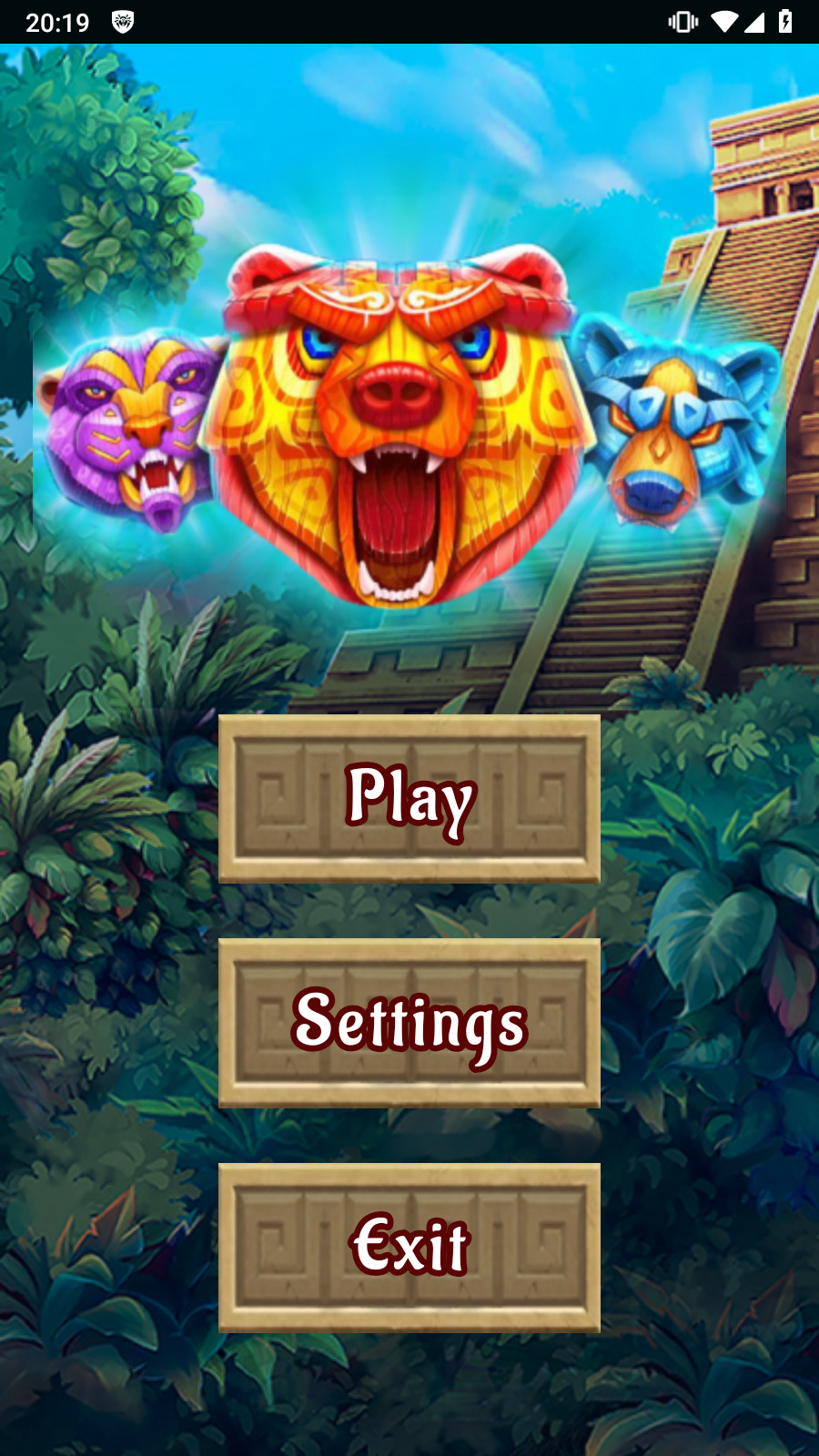

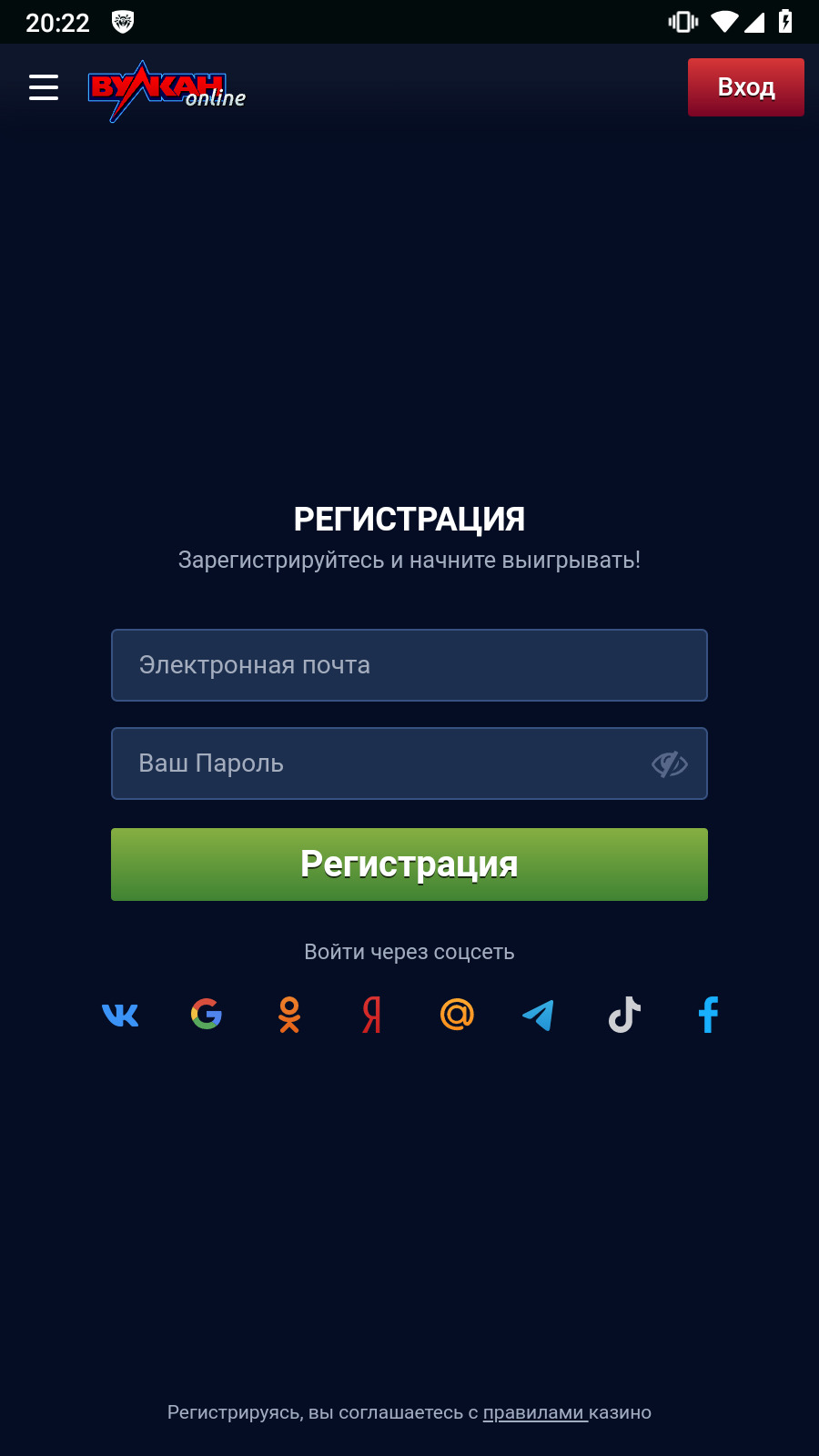

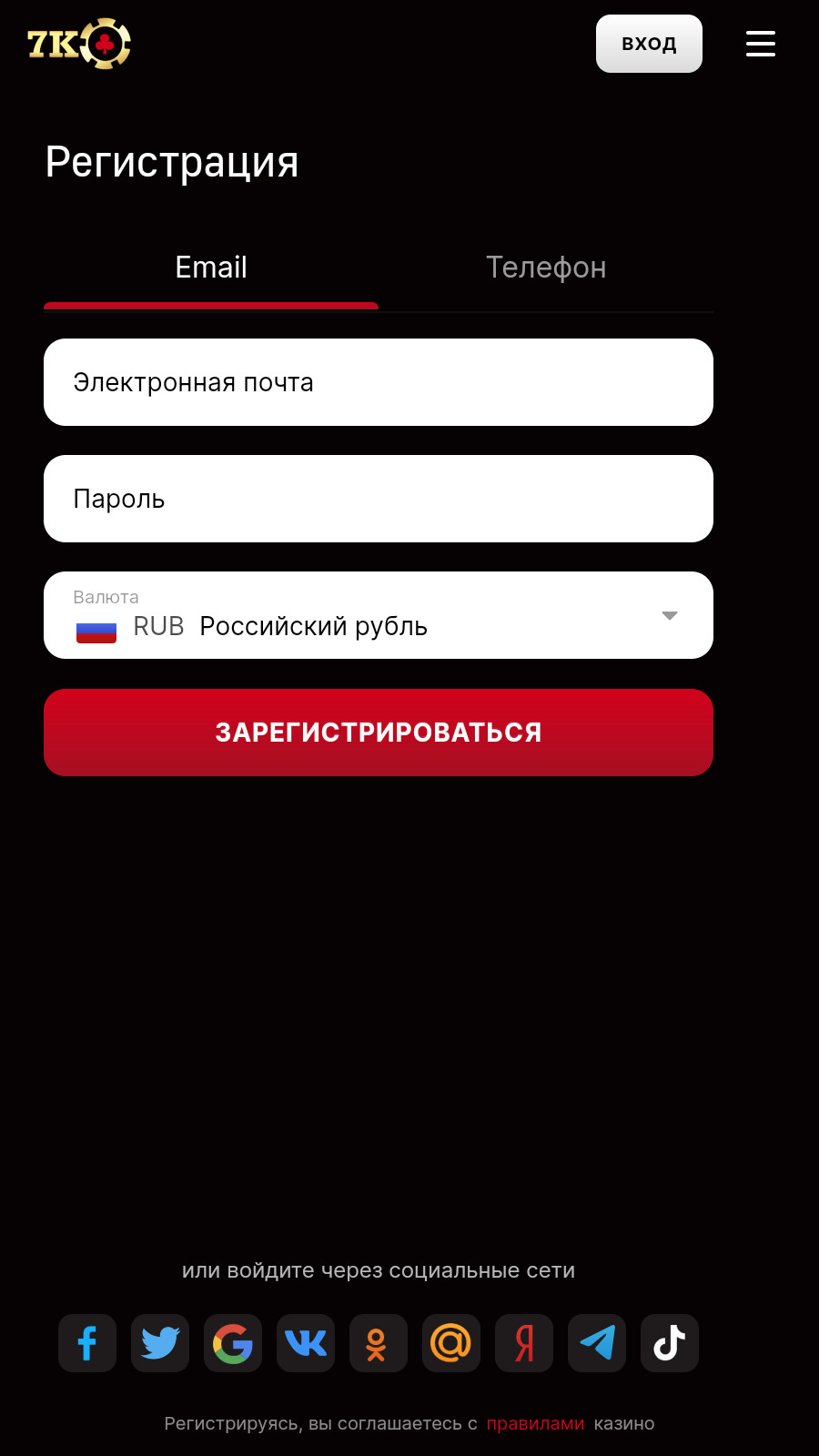

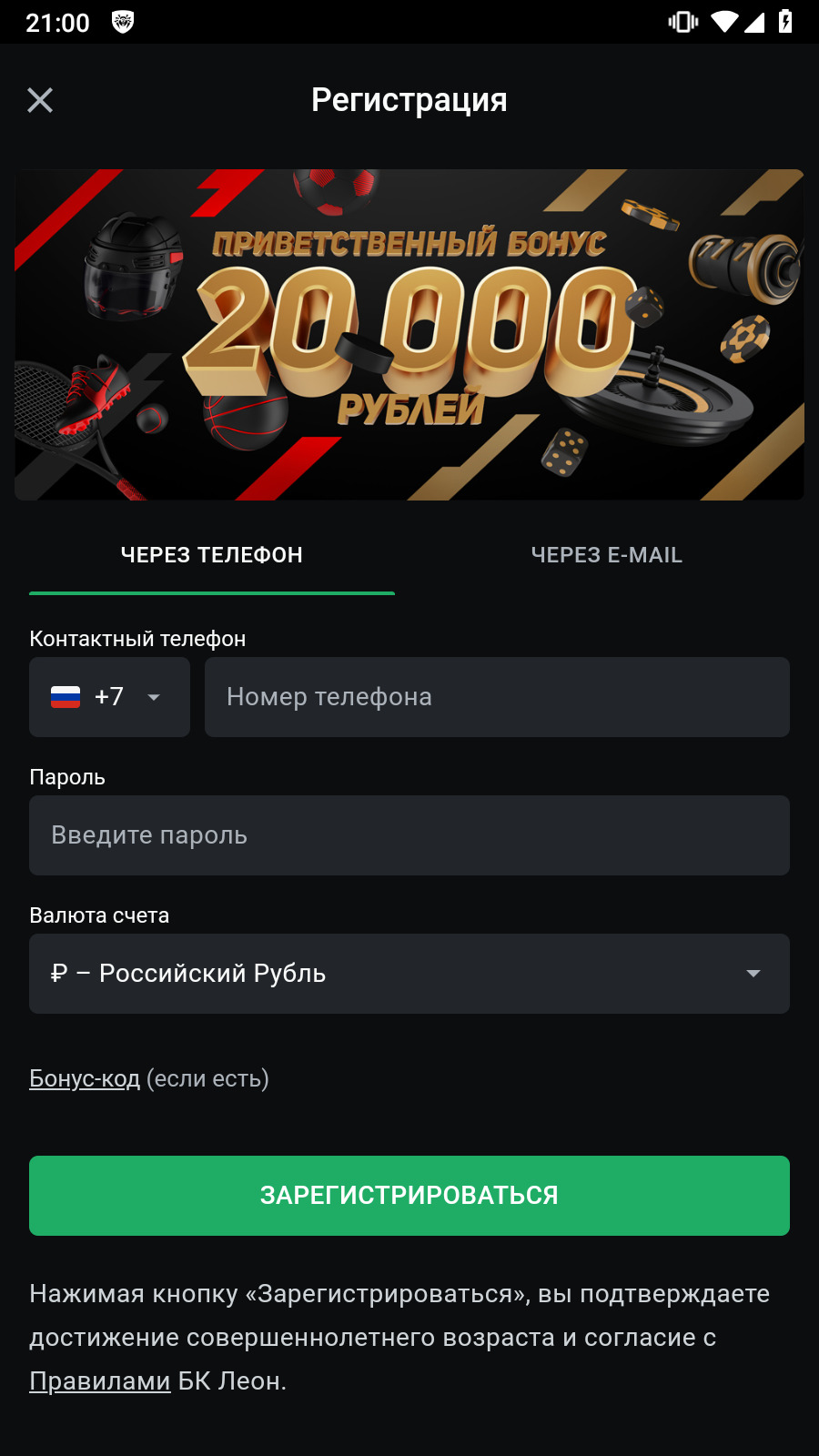

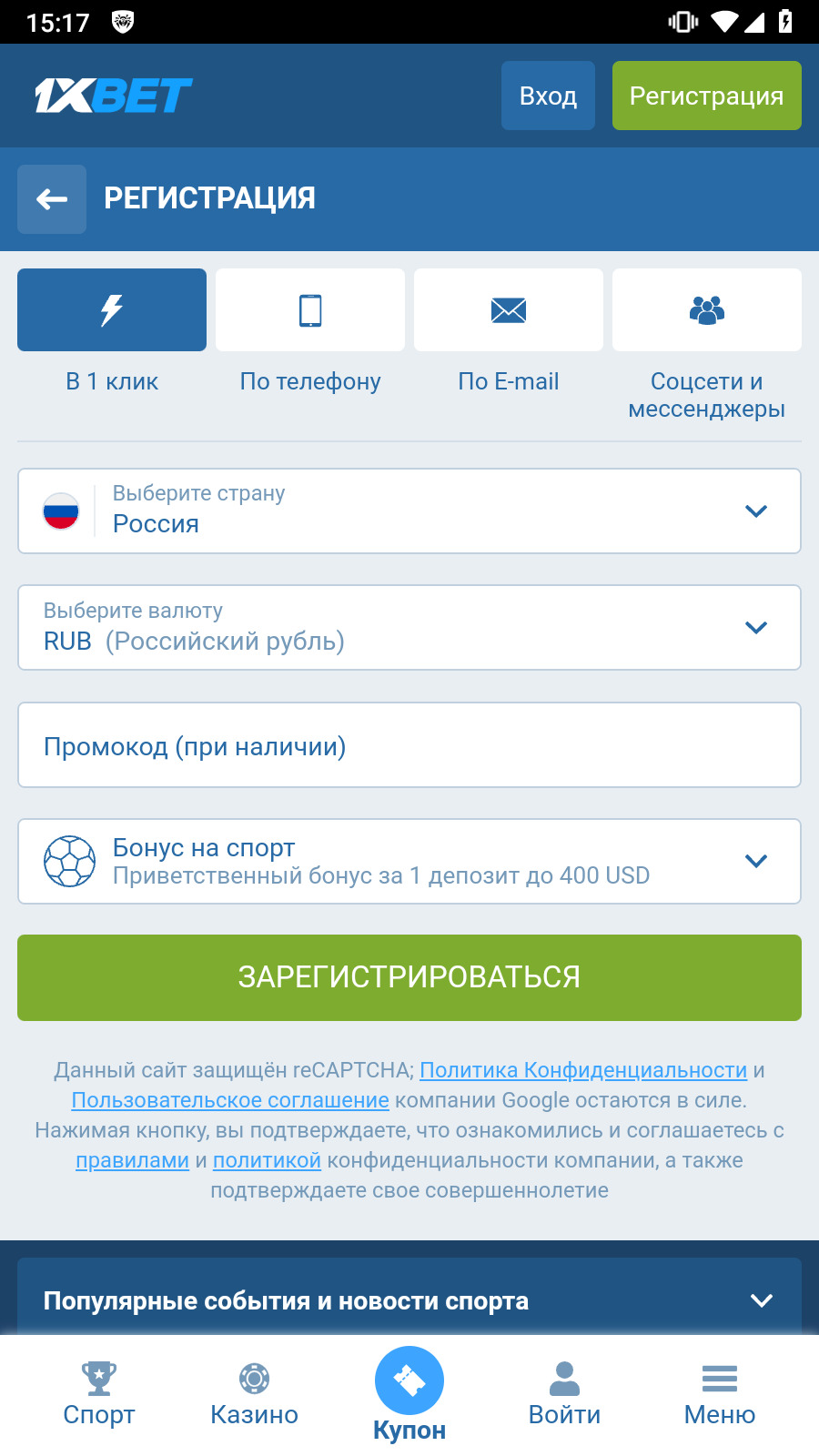

Прочие программы-подделки (Android.FakeApp.1433, Android.FakeApp.1444, Android.FakeApp.1450, Android.FakeApp.1451, Android.FakeApp.1455, Android.FakeApp.1457, Android.FakeApp.1476 и другие) в очередной раз были замаскированы под различные игры. При определенных условиях вместо запуска игр они загружали сайты онлайн-казино или букмекеров.

Примеры работы этих троянских приложений в качестве игр:

Примеры загружаемых ими сайтов онлайн-казино и букмекерских контор:

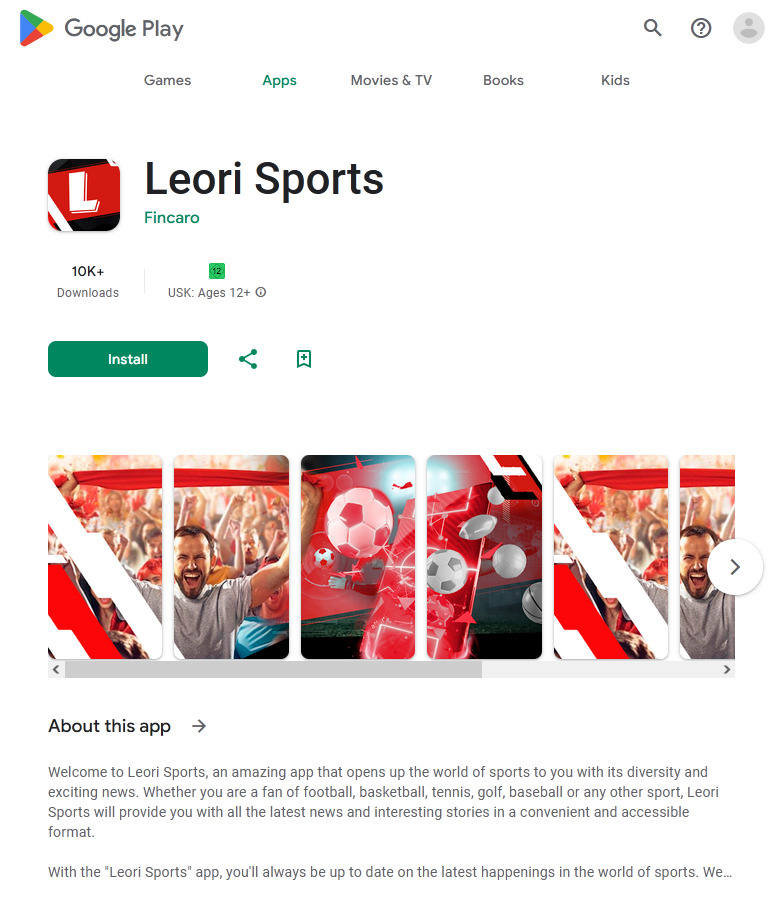

Аналогичную задачу выполнял и троян Android.FakeApp.1478 — он скрывался в программе для чтения новостей и публикаций спортивной тематики и мог загружать сайты букмекеров.

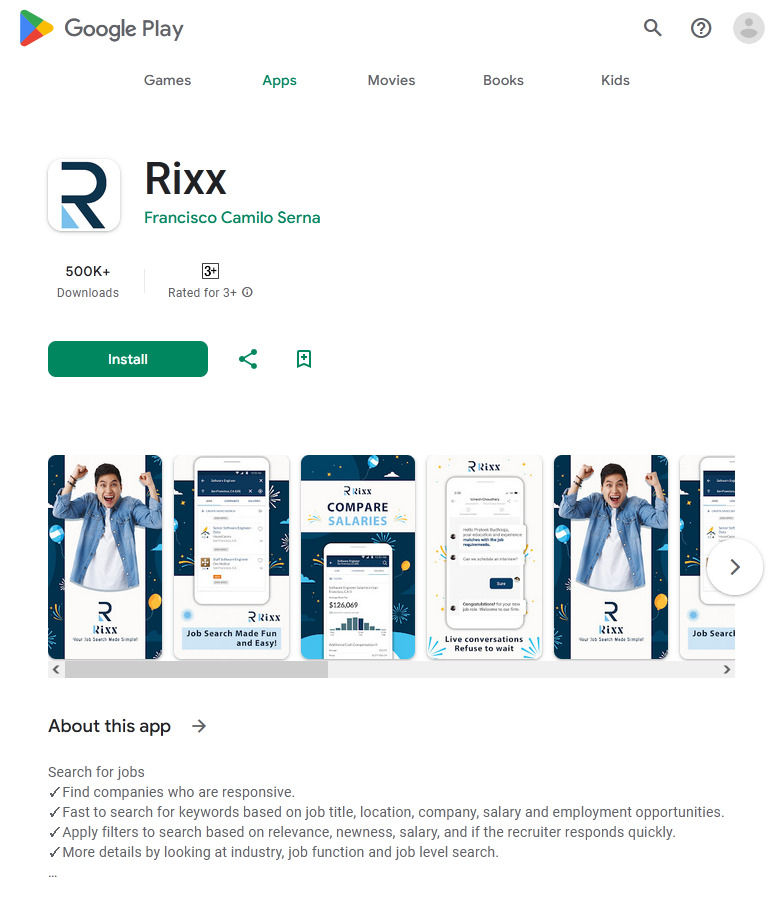

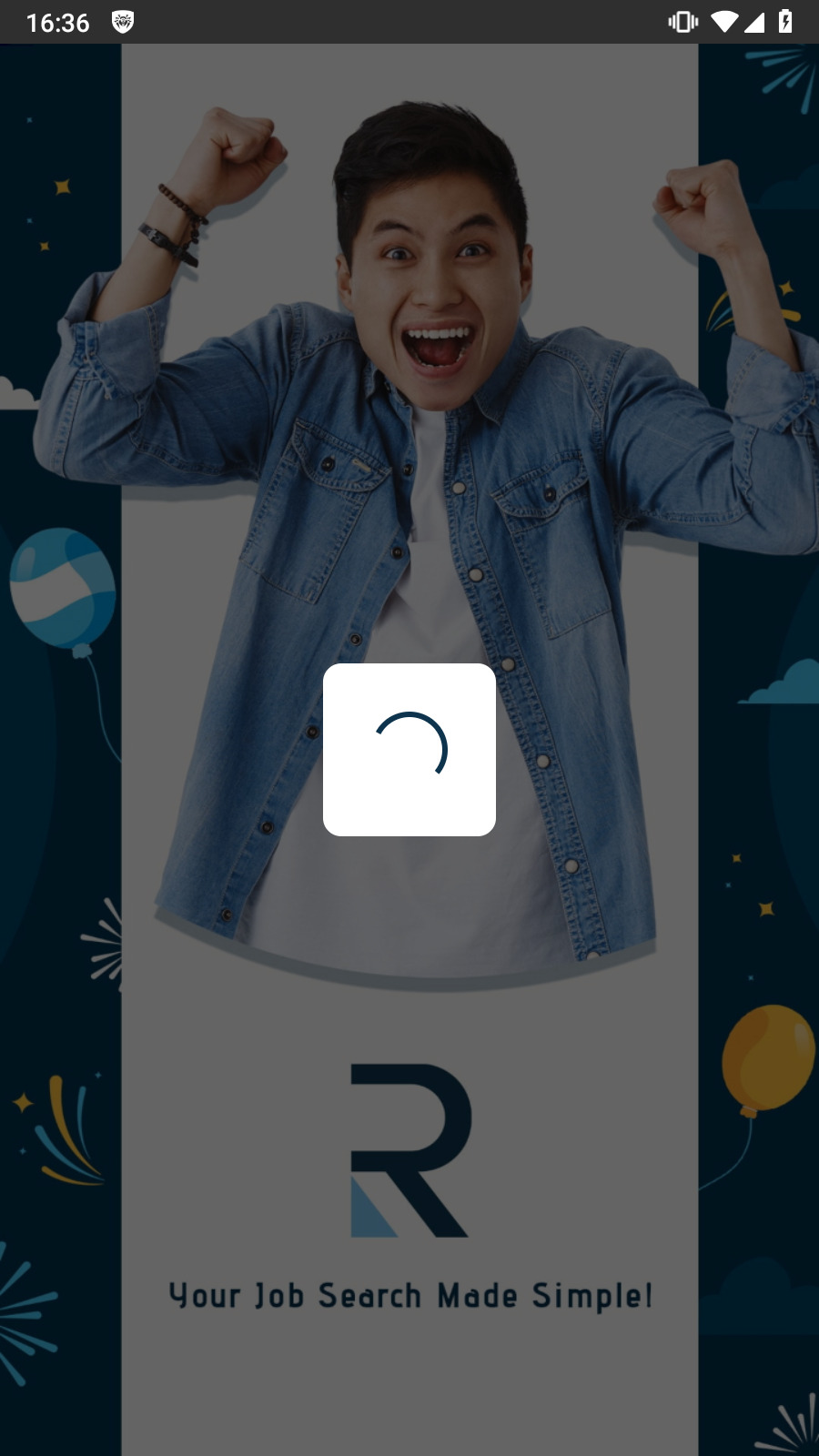

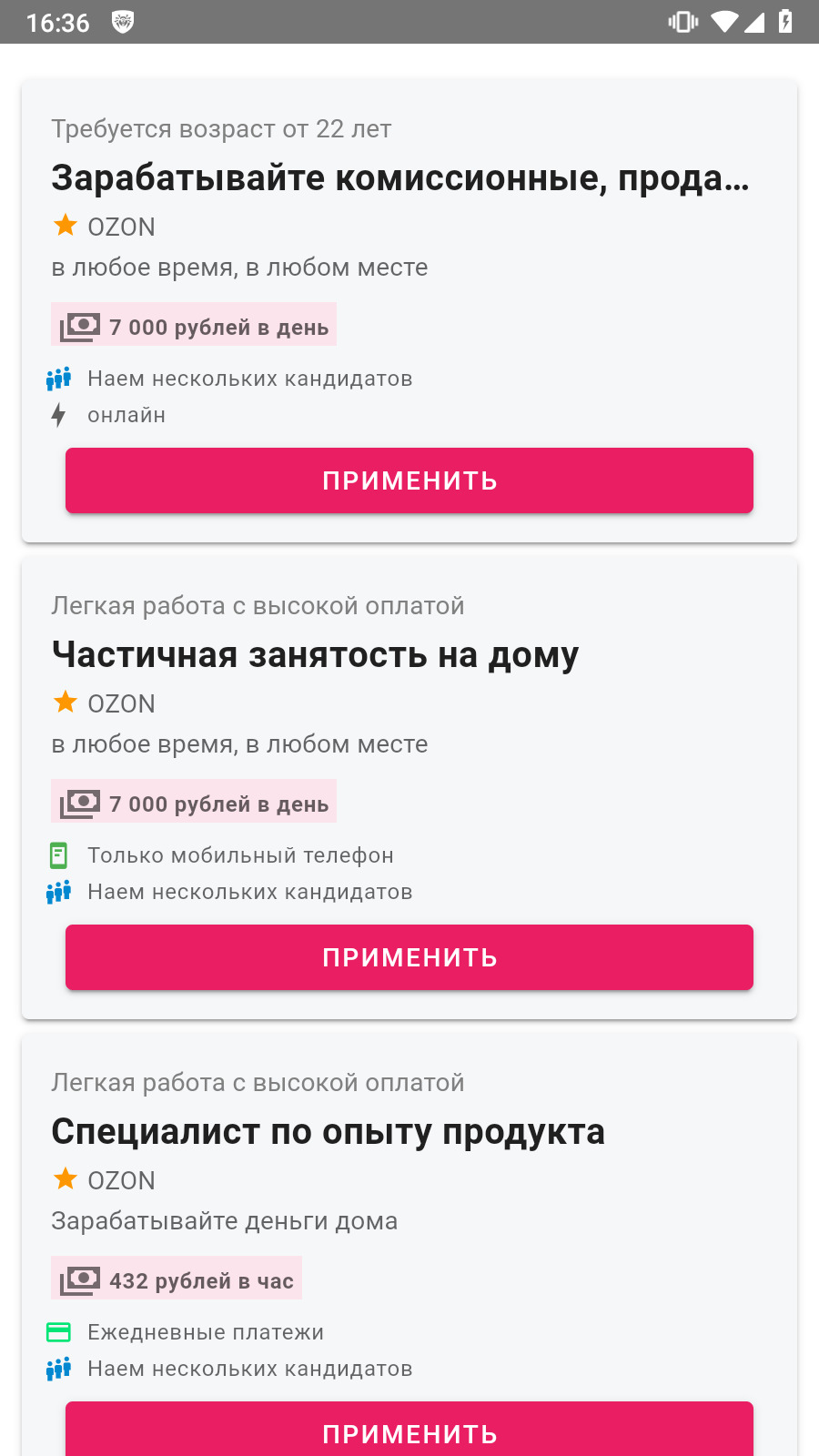

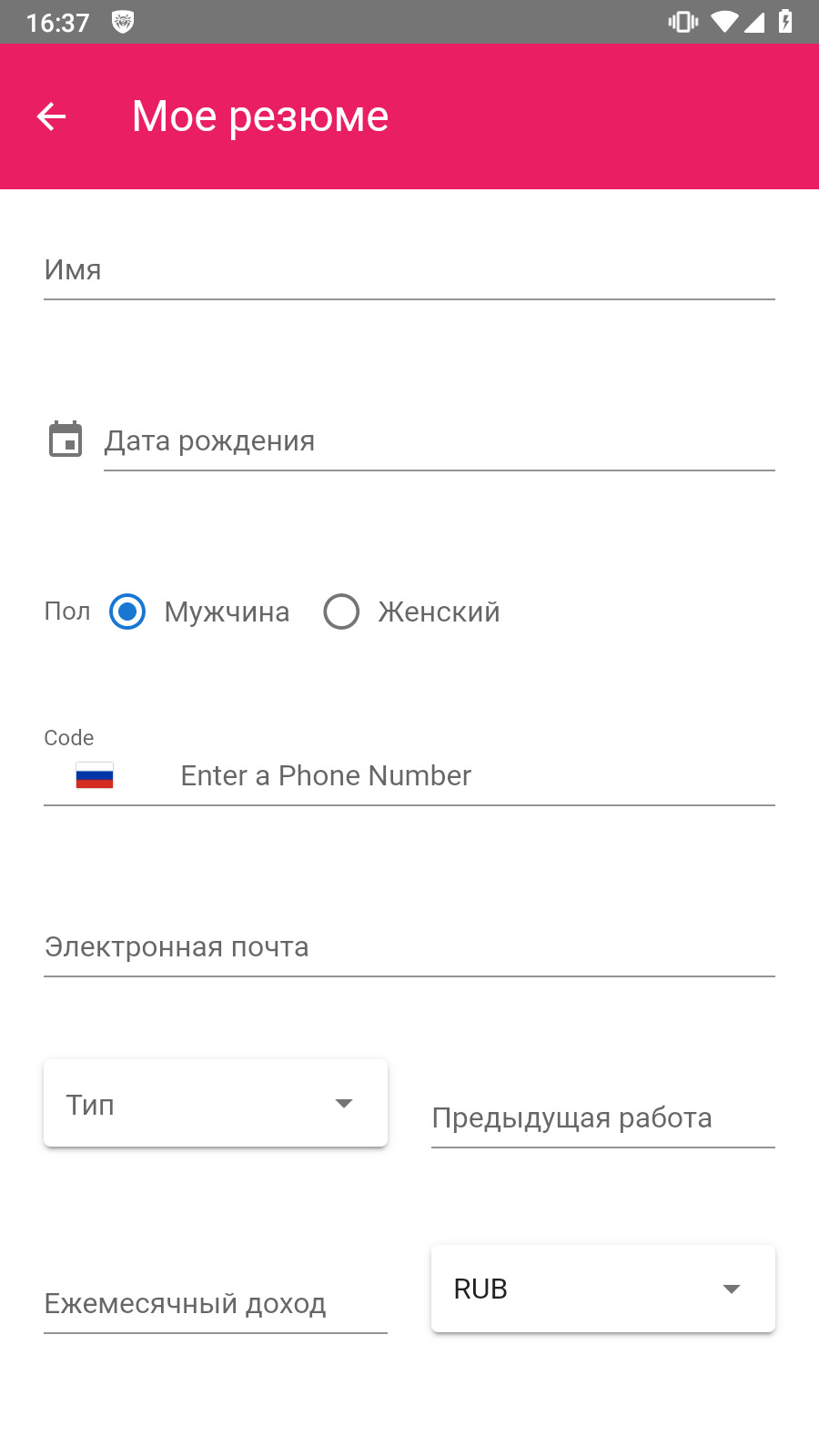

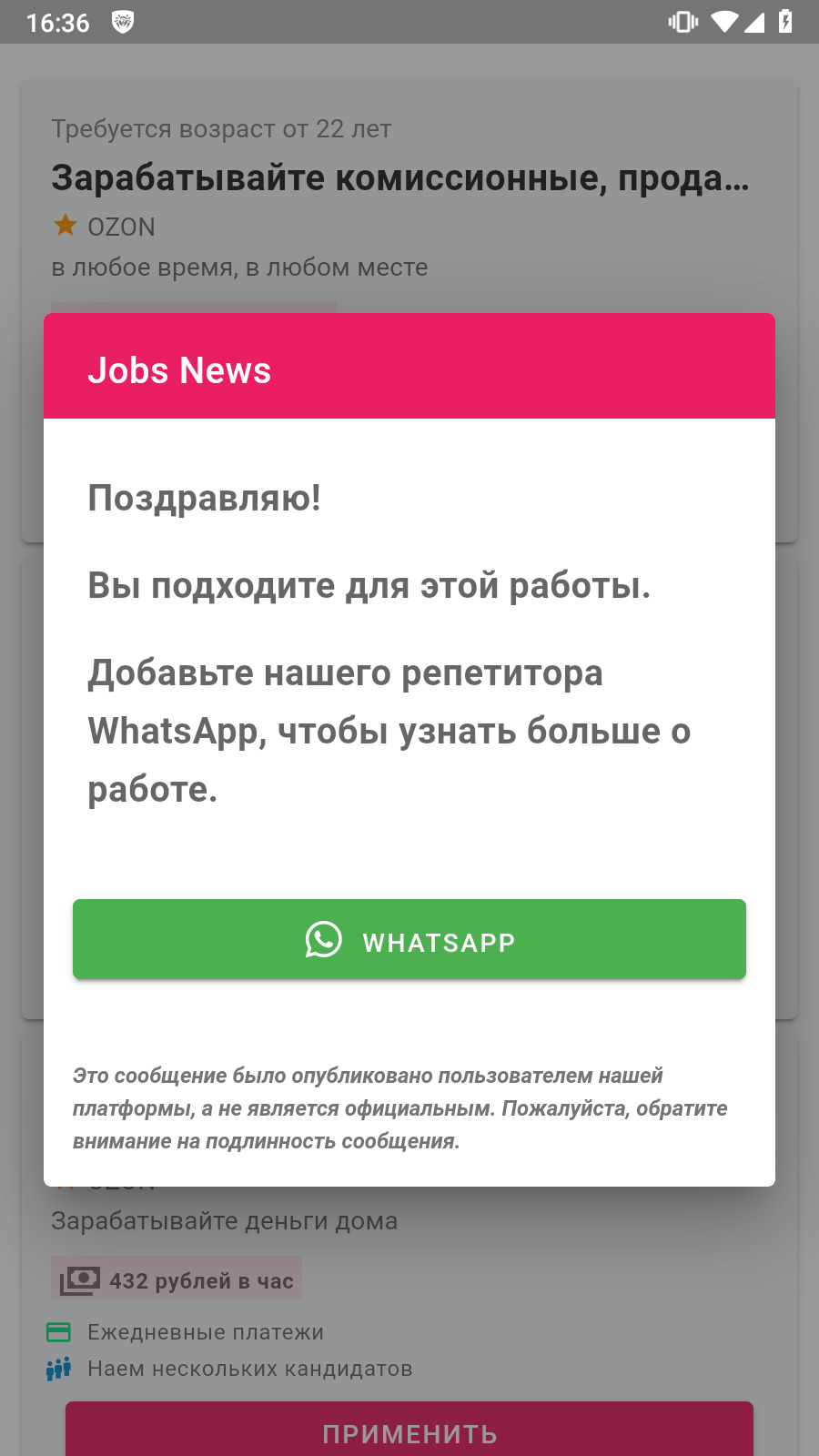

Кроме того, были обнаружены новые троянские программы, якобы помогающие владельцам Android-устройств найти работу. Одна из них называлась Rixx (Android.FakeApp.1468), другая — Catalogue (Android.FakeApp.1471). При запуске эти вредоносные приложения демонстрируют поддельный список вакансий. Когда потенциальные жертвы пытаются откликнуться на одно из объявлений, им предлагается указать персональные данные в специальной форме или связаться с «работодателем» через мессенджеры — например, WhatsApp или Telegram.

Ниже представлен пример работы одной из этих вредоносных программ. Троян демонстрирует фишинговую форму под видом окна для составления резюме или предлагает обратиться к «работодателю» через мессенджер.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web