«Доктор Веб»: обзор вирусной активности в марте 2015 года

2 апреля 2015 года

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Массовые почтовые рассылки, с помощью которых распространяются троянцы-шифровальщики.

- Появление новых вредоносных программ для мобильной платформы Google Android.

Угроза месяца

В марте 2015 года специалисты компании «Доктор Веб» завершили исследование многофункционального троянца-шпиона BackDoor.Yebot. Он распространяется с использованием другой вредоносной программы, добавленной в вирусную базу Dr.Web под именем Trojan.Siggen6.31836. Бэкдор BackDoor.Yebot обладает следующими функциональными возможностями:

- запуск на инфицированном компьютере FTP-сервера;

- запуск на инфицированном компьютере Socks5 прокси-сервера;

- модификация протокола RDP для обеспечения удаленного доступа к инфицированному компьютеру;

- фиксация нажатий пользователем клавиш (кейлоггинг);

- возможность установки обратной связи с инфицированным ПК для FTP, RDP и Socks5, если в сети используется NAT (бэкконнект);

- перехват данных по шаблонам PCRE (Perl Compatible Regular Expressions) — библиотеки, реализующей работу регулярных выражений в среде Perl, для чего троянец перехватывает все возможные функции, связанные с работой в Интернете;

- перехват токенов SCard;

- встраивание в просматриваемые пользователем веб-страницы постороннего содержимого (веб-инжекты);

- расстановка перехватов различных системных функций в зависимости от принятого конфигурационного файла;

- модификация кода запущенного процесса в зависимости от принятого конфигурационного файла;

- взаимодействие с различными функциональными модулями (плагинами);

- создание снимков экрана;

- поиск в инфицированной системе приватных ключей.

Более подробную информацию об этой вредоносной программе, способах ее распространения и методах работы можно получить, ознакомившись с опубликованной на сайте компании «Доктор Веб» информационной статьей.

Троянцы-шифровальщики

В марте активизировались злоумышленники, распространяющие троянцев-шифровальщиков с использованием массовых почтовых рассылок. Так, в минувшем месяце вирусописатели активно рассылали письма с заголовком «Incoming Fax Report» якобы от имени службы по передаче факсов через Интернет. В приложении к письму под видом факсимильного сообщения содержался ZIP-архив, внутри которого располагался вредоносный SCR-файл, детектируемый антивирусным ПО Dr.Web как Trojan.DownLoader11.32458.

При попытке открытия вложения вредоносная программа Trojan.DownLoader11.32458 распаковывает и запускает на атакуемом компьютере троянца-энкодера Trojan.Encoder.514, шифрующего хранящиеся на диске пользовательские файлы и требующего выкуп за их расшифровку. Подробности об этом инциденте рассказаны в опубликованной нами статье.

Количество запросов на расшифровку, поступивших в службу технической поддержки «Доктор Веб»

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 1840 | 2361 | + 28.31% |

Наиболее распространенные шифровальщики в марте 2015 года:

- Trojan.Encoder.761;

- Trojan.Encoder.858;

- BAT.Encoder;

- Trojan.Encoder.741;

- Trojan.Encoder.567.

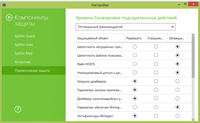

Dr.Web Security Space 10.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Превентивная защита | Защита данных от потери |

|---|---|

|  |

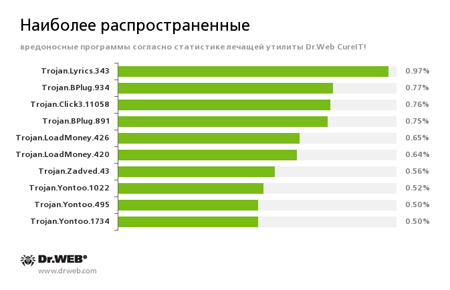

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.Lyrics

Семейство троянцев, способных демонстрировать на экране назойливую рекламу и открывать в окне браузера веб-сайты сомнительного содержания без ведома пользователя.

Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.

Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.

Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

Trojan.Yontoo

Семейство надстроек для популярных браузеров, назначение которых заключается в демонстрации пользователю рекламы при просмотре веб-страниц.

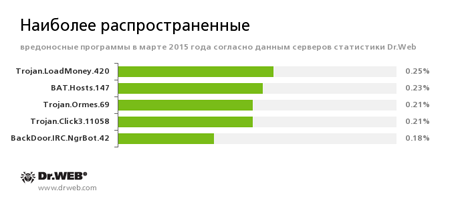

По данным серверов статистики «Доктор Веб»

Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

BAT.Hosts.147

Вредоносный сценарий, позволяющий изменить содержимое файла hosts, расположенного в системной папке Windows и отвечающего за трансляцию DNS-имен сайтов в их сетевые адреса. В результате при попытке перейти на один из указанных в данном файле сайтов браузер автоматически перенаправляется на специально созданную злоумышленниками веб-страницу.

Trojan.Ormes.69

Рекламный троянец, демонстрирующий пользователю назойливую рекламу при просмотре веб-страниц.

Trojan.Click

Семейство вредоносных программ, предназначенных для накрутки посещаемости различных интернет-ресурсов путем перенаправления запросов жертвы на определенные сайты с помощью управления поведением браузера.

BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).

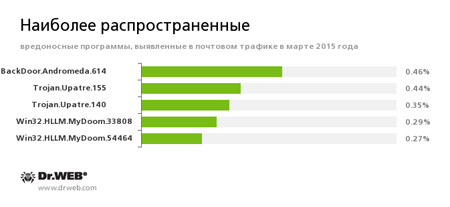

Статистика вредоносных программ в почтовом трафике

BackDoor.Andromeda

Семейство троянцев-загрузчиков, предназначенных для скачивания с удаленных серверов злоумышленников и запуска на инфицированном компьютере других вредоносных программ.

Trojan.Upatre

Семейство троянцев-загрузчиков, предназначенных для скачивания на инфицированный компьютер и скрытной установки других вредоносных приложений.

Win32.HLLM.MyDoom

Давно известное и широко распространенное семейство почтовых червей, способных рассылать себя по каналам электронной почты без участия пользователя, для чего они собирают информацию о почтовых адресах потенциальных жертв непосредственно на инфицированном компьютере.

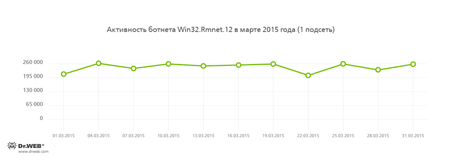

Ботнеты

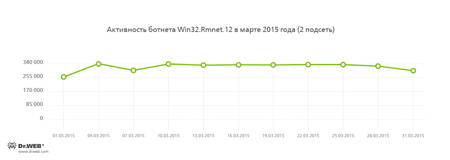

Специалисты компании «Доктор Веб» продолжают следить за деятельностью бот-сети, созданной злоумышленниками с использованием файлового вируса Win32.Rmnet.12. Среднесуточная активность двух подсетей этого ботнета показана на следующих диаграммах:

Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников.

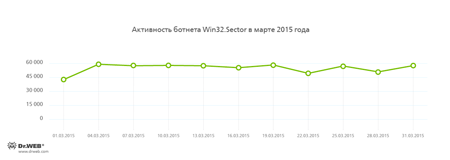

Также продолжает свою деятельность бот-сеть, созданная злоумышленниками с использованием файлового вируса Win32.Sector, реализующего следующие функциональные возможности:

- загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов;

- встраивание в запущенные на инфицированном компьютере процессы;

- возможность останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков;

- инфицирование файловых объектов на локальных дисках и сменных носителях (где в процессе заражения создает файл автозапуска autorun.inf), а также файлов, хранящиеся в общедоступных сетевых папках.

Среднесуточная активность этого ботнета в марте 2015 года показана на следующей диаграмме:

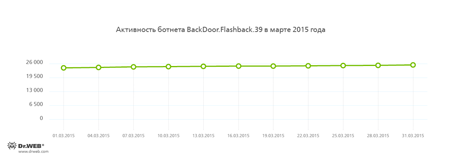

Также специалисты компании «Доктор Веб» продолжают наблюдать за активностью ботнета Back.Door.Flashback.39:

BackDoor.Flashback.39

Троянская программа для Mac OS X, получившая массовое распространение в апреле 2012 года. Заражение осуществлялось с использованием уязвимостей Java. Предназначение троянца — загрузка и запуск на инфицированной машине полезной нагрузки, в качестве которой может выступать любой исполняемый файл, указанный в полученной троянцем от злоумышленников директиве.

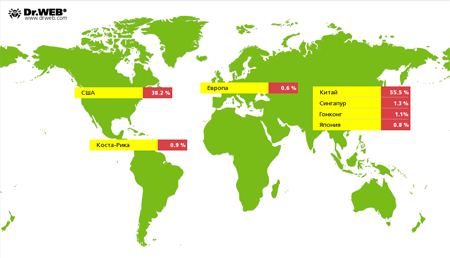

По-прежнему проявляет активность Linux-троянец Linux.BackDoor.Gates.5, продолжающий осуществлять DDoS-атаки на различные интернет-ресурсы. В марте 2015 года специалистами «Доктор Веб» было зафиксировано 2236 уникальных IP-адресов, на которые осуществлялись атаки, что почти в два раза больше по сравнению с прошлым месяцем. Большинство из атакованных ресурсов, как и ранее, расположено на территории Китая, на втором месте располагаются США:

Мошеннические и нерекомендуемые сайты

Для защиты пользователей от различных способов мошенничества в Интернете служат компоненты SpiDerGate и Родительский контроль, входящие в комплект поставки Dr.Web Security Space 10.0. Родительский контроль позволяет ограничивать доступ к интернет-сайтам определенной тематики, осуществляет фильтрацию подозрительного контента, а также, используя базы нерекомендуемых ссылок, защищает пользователя от мошеннических, потенциально опасных сайтов, шокирующего контента и ресурсов, замеченных в распространении вредоносного ПО.

В течение марта 2015 года в базу нерекомендуемых и вредоносных сайтов Dr.Web было добавлено 74 108 интернет-адресов.

| Февраль 2015 | Март 2015 | Динамика |

|---|---|---|

| 22 033 | 74 108 | + 236.35% |

Вредоносное и нежелательное ПО для Android

Прошедший март оказался весьма неспокойным месяцем для владельцев мобильных Android-устройств: злоумышленники не переставали совершать атаки на пользователей и применяли для этого как известные, так и новые вредоносные программы. Самыми актуальными Android-троянцами в марте стали:

- СМС-троянцы

- Троянцы-вымогатели

- Банкеры

Более подробную информацию о вредоносных программах для мобильной платформы Android читайте в нашем специальном обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

[% END %]