«Доктор Веб»: обзор вирусной активности для мобильных Android-устройств в апреле 2015 года

30 апреля 2015 года

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Распространение опасного троянца Android.Toorch.1.origin, способного получить root-доступ для незаметной загрузки, установки и удаления программ

- Обнаружение в каталоге Google play очередных приложений с агрессивным рекламным модулем

- Высокая активность троянцев-банкеров

Количество записей для вредоносных и нежелательных программ под ОС Android в вирусной базе Dr.Web

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 7103 | 7971 | +12,22% |

«Мобильная» угроза месяца

В прошедшем месяце специалисты компании «Доктор Веб» исследовали опасного троянца Android.Toorch.1.origin, предназначенного для незаметной загрузки, установки и удаления приложений, а также способного отображать на экране зараженных мобильных устройств навязчивую рекламу. Особенности троянца:

- распространяется злоумышленниками под видом безобидного приложения-фонарика, в действительности выполняющего указанную функцию;

- передает киберпреступникам различную конфиденциальную информацию, включая GPS-координаты зараженного устройства;

- способен получить root-доступ и по команде вирусописателей незаметно выполнять установку и удаление заданных ими приложений;

- помещает в системный каталог дополнительные вредоносные компоненты;

- может отображать навязчивую рекламу.

В случае обнаружения Android.Toorch.1.origin на мобильном устройстве пользователям настоятельно рекомендуется выполнить полное сканирование системы Антивирусом Dr.Web для Android с целью выявления всех вспомогательных компонентов троянца. Чтобы окончательно удалить инсталлированные вредоносным приложением модули, необходимо загрузить разработанную специалистами компании «Доктор Веб» утилиту, установить ее, запустить и следовать инструкциям на экране. Подробнее об этом троянце можно прочесть в соответствующей публикации.

Агрессивные рекламные модули

В апреле в каталоге Google play вновь были выявлены приложения, содержащие агрессивный рекламный модуль, в частности, Adware.MobiDash.2.origin. Специалисты «Доктор Веб» обнаружили несколько подобных программ, при этом суммарное число их загрузок превысило 2 500 000. Система Adware.MobiDash.2.origin используется разработчиками бесплатного ПО с целью его монетизации и предназначена для показа разнообразной рекламы. Она способна выполнять следующие нежелательные действия:

- отображение на экране мобильного устройства различных баннеров, которые размещаются в том числе и поверх окон других работающих программ;

- открытие в веб-браузере ведущих на рекламные ресурсы ссылок;

- демонстрация рекламных и иных сообщений в панели уведомлений.

|

|

Число записей для "мобильных" рекламных модулей в вирусной базе Dr.Web:

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 123 | 144 | +17,1% |

Банковские троянцы

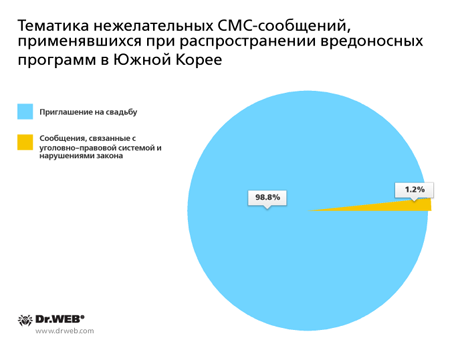

Высокую активность в апреле вновь проявили разнообразные банковские троянцы, заражающие Android-смартфоны и планшеты и атакующие пользователей по всему миру. Так, для распространения банкеров среди жителей Южной Кореи злоумышленники в очередной раз применяли рассылку нежелательных СМС, в которых указывалась ссылка на загрузку того или иного вредоносного приложения. Специалисты компании «Доктор Веб» зафиксировали более 80 подобных спам-кампаний, при этом киберпреступники использовали следующую тематику нежелательных сообщений:

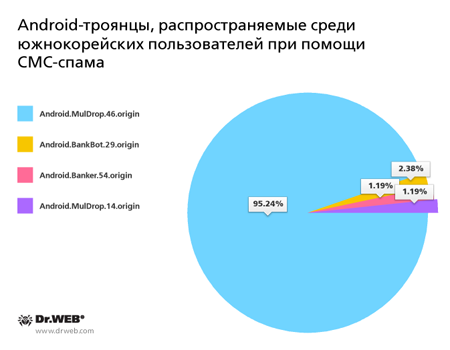

Вредоносные приложения, задействованные в данных атаках:

Android.MulDrop.46.origin

Троянская программа, предназначенная для доставки на мобильные устройства и последующего запуска других вредоносных приложений, в частности, банкеров. Может распространяться злоумышленниками под видом популярного веб-браузера или иного легитимного ПО.

Android.BankBot.29.origin

Банковский троянец, крадущий аутентификационные данные у клиентов ряда южнокорейских кредитных организаций. При запуске оригинальных программ интернет-банкинга подменяет их интерфейс своей поддельной копией, в которой запрашиваются все конфиденциальные сведения, необходимые для доступа к управлению банковским счетом. Введенная пользователем информация в дальнейшем передается злоумышленникам. Под видом подписки на некую банковскую услугу пытается установить вредоносную программу Android.Banker.32.origin.

Android.MulDrop.14.origin

Троянская программа, предназначенная для распространения и установки на мобильные Android-устройства других вредоносных приложений, в частности, различных банковских троянцев. Распространяется преимущественно среди южнокорейских пользователей.

Также в прошедшем месяце специалисты компании «Доктор Веб» зафиксировали высокую активность банковских троянцев семейства Android.BankBot, предназначенных для атаки на клиентов кредитных организаций по всему миру. В начале апреля деятельность распространявшей данные вредоносные приложения преступной группы была пресечена, но это не помешало другим злоумышленникам продолжить использование данного типа банкеров.

Число записей для банковских троянцев Android.BankBot в вирусной базе Dr.Web:

| Март 2015 | Апрель 2015 | Динамика |

|---|---|---|

| 94 | 110 | +17,02% |

Многие троянцы Android.BankBot опасны не только тем, что способны автоматически выполнять кражу денег с банковских счетов пользователей, но также обладают функционалом, позволяющим им блокировать работу популярных антивирусных приложений. Компания «Доктор Веб» выпустила специальное обновление своих антивирусных продуктов для ОС Android, в котором реализован механизм противодействия подобным атакам, поэтому пользователи Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light по-прежнему находятся под надежной защитой.

[% END %]