«Доктор Веб»: обзор вирусной активности в апреле 2016 года

29 апреля 2016 года

В начале апреля 2016 года вирусные аналитики компании «Доктор Веб» обнаружили новую модификацию банковского троянца Gozi, способную создавать одноранговую бот-сеть. А чуть позже был выявлен бэкдор для Linux, распространяющийся с помощью хакерской утилиты. Также в апреле активизировались сетевые мошенники, создающие фиктивные интернет-магазины с целью обмана покупателей, — от действия киберпреступников уже пострадали многие пользователи Всемирной сети.

Главные тенденции апреля

- Появление новой модификации банковского троянца Gozi

- Распространение вредоносной программы для ОС Linux

- Рост активности сетевых мошенников

Угроза месяца

Новые банковские троянцы, предназначенные для хищения денег со счетов своих жертв, появляются нечасто — вирусописатели охотнее модифицируют уже существующие и проверенные в деле вредоносные программы. Одной из таких модификаций стала новая версия троянца Trojan.Gozi, имеющего широкий спектр функциональных возможностей: он может похищать данные, которые пользователи вводят в различные экранные формы, фиксировать нажатия клавиш (кейлоггинг), умеет встраивать постороннее содержимое в веб-страницы на зараженном компьютере (то есть выполнять веб-инжекты). Кроме того, с помощью Trojan.Gozi киберпреступники могут получить удаленный доступ к рабочему столу зараженной машины с использованием технологии Virtual Network Computing (VNC). Этот троянец по команде злоумышленников может запустить на инфицированном ПК прокси-сервер SOCKS, а также загружать и устанавливать различные плагины.

Однако основное отличие новой версии Trojan.Gozi от предшественников — появившаяся возможность формировать одноранговые ботнеты, то есть обмениваться данными с другими зараженными машинами напрямую, посредством создания P2P-сети. Подробнее об этой вредоносной программе читайте в обзорной статье на сайте компании «Доктор Веб».

По данным статистики лечащей утилиты Dr.Web CureIt!

Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений.Trojan.StartPage

Семейство вредоносных программ, способных подменять стартовую страницу в настройках браузера.Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

По данным серверов статистики «Доктор Веб»

Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений.BackDoor.IRC.NgrBot.42

Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat).JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для перенаправления пользователей браузеров на различные (в том числе вредоносные и мошеннические) веб-страницы.JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для загрузки и установки на компьютер других вредоносных программ.Trojan.Zadved

Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах.

Статистика вредоносных программ в почтовом трафике

JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript, предназначенных для загрузки и установки на компьютер других вредоносных программ.Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений.Trojan.PWS.Stealer

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации.

Троянцы-шифровальщики

Наиболее распространенным шифровальщиком в апреле 2016 года является Trojan.Encoder.858.

Dr.Web Security Space 11.0 для Windows

защищает от троянцев-шифровальщиков

Этого функционала нет в лицензии Антивирус Dr.Web для Windows

| Защита данных от потери | |

|---|---|

|  |

Опасные сайты

В течение апреля 2016 года в базу нерекомендуемых и вредоносных сайтов было добавлено 749 173 интернет-адреса.

| Март 2016 | Апрель 2016 | Динамика |

|---|---|---|

| + 458 013 | + 749 173 | +63,6% |

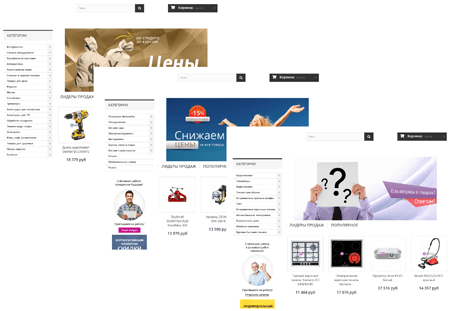

В апреле заметно активизировались сетевые мошенники, создающие фиктивные интернет-магазины с целью обмануть доверчивых пользователей Интернета. Такие сайты имеют практически все элементы, традиционно присутствующие на страницах онлайн-магазинов, однако сделаны они все с использованием одного и того же стандартного шаблона.

О том, каким образом сетевые жулики обманывают своих покупателей и как уберечься от этого способа мошенничества, читайте в опубликованной нами статье.

Другие события

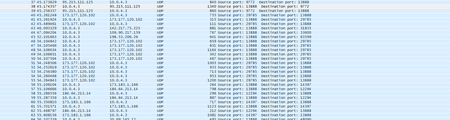

Чтобы проникнуть в сети различных коммерческих предприятий, злоумышленники используют различные методы. Серьезной «дырой» в безопасности, которой могут воспользоваться хакеры, порой становятся неправильные настройки серверных приложений или других программных средств. В апреле 2016 года специалисты компании «Доктор Веб» обнаружили ошибку в конфигурации оборудования одной из зарубежных компаний, предоставляющих услугу DNS-хостинга. В результате клиенты этой фирмы открывали всему миру список зарегистрированных ими поддоменов, в частности используемых для внутренних целей. Такие домены могут быть задействованы, например, для организации непубличных внутренних веб-серверов, систем контроля версий, баг-трекеров, различных служб мониторинга, вики-ресурсов и т. д. С использованием подобного списка адресов злоумышленникам становится значительно проще исследовать сеть потенциальной жертвы для поиска слабых или незащищенных мест. Более подробно о расследовании этого инцидента рассказано в опубликованном на сайте компании «Доктор Веб» новостном материале.

Также в апреле было зафиксировано распространение троянца-бэкдора для ОС Linux, получившего наименование Linux.BackDoor.Xudp.1. Примечательная особенность этой вредоносной программы заключалась в том, что она проникала на компьютер жертвы при помощи хакерской утилиты, предназначенной для организации одной из разновидностей атак на удаленные узлы путем массовой отправки на заданный адрес UDP-пакетов. Иными словами, пользователь Linux, решивший атаковать какой-либо узел Интернета, сам оказывался жертвой атаки троянца.

Среди команд, которые способен выполнять Linux.BackDoor.Xudp.1, исследователи выявили приказ на непрерывную отправку заданному удаленному узлу различных запросов (флуд), осуществление DDoS-атак, выполнение произвольных команд на зараженном устройстве. Также Linux.BackDoor.Xudp.1 способен по команде сканировать порты в заданном диапазоне IP-адресов, может запускать указанные злоумышленником файлы, выслать им какой-либо файл, а также выполнять иные задачи. О других особенностях работы этого бэкдора можно прочитать в соответствующей информационной статье.

В самом конце апреля была зафиксирована атака на пользователей социальной сети Facebook — вредоносная программа Trojan.BPlug.1074, представляющая собой плагин для браузера Google Chrome, рассылала спам в этой социальной сети. Также с ее помощью злоумышленники распространяли другие опасные надстройки для Chrome. По информации, имеющейся у аналитиков «Доктор Веб», на 29 апреля Trojan.BPlug.1074 загрузили более 12 000 пользователей Facebook. Подробная информация об этом инциденте изложена в опубликованном на сайте «Доктор Веб» новостном материале.

Вредоносное и нежелательное ПО для мобильных устройств

Согласно статистике, собранной с использованием антивирусных продуктов Dr.Web для Android, в апреле наблюдалась активность агрессивных рекламных платформ – в прошедшем месяце они обнаруживались чаще других вредоносных и нежелательных программ. Зачастую такие программные модули могут не только показывать навязчивую рекламу, но и красть конфиденциальную информацию, а также загружать и устанавливать всевозможное ПО, принося неплохую прибыль вирусописателям. Кроме того, в апреле специалисты компании «Доктор Веб» обнаружили нового троянца Android.GPLoader.1.origin, предназначенного для несанкционированной установки приложений.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

- активность агрессивных рекламных модулей для ОС Android;

- обнаружение нового троянца, способного устанавливать программы без участия пользователя.

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах

[% END %]