Обзор вирусной обстановки за декабрь 2008 года от компании «Доктор Веб»

Вирусные обзоры | Все новости | О вирусах

Компания «Доктор Веб» представляет обзор вирусной активности в декабре 2008 года. Последний месяц прошедшего года подтвердил прогнозы, которые были даны в обзоре вирусной обстановки за 2008 год. В частности, во второй половине декабря возросло число почтовых рассылок, с помощью которых возобновилось массовое распространение вредоносных программ. Также продолжились фишинг-рассылки, появились новые методы, используемые SMS-мошенниками, по-прежнему кибер-преступниками активно эксплуатируются социальные сети.

Критическое обновление Windows

В декабре вышло очередное критическое обновление для операционных систем семейства Windows, которое закрыло уязвимость в обработчике XML. Причиной оперативного выпуска обновления стало распространение эксплойта, который использовал данную уязвимость. Данный эксплойт по классификации Dr.Web имеет название Exploit.CVE2008.4844. При запуске он осуществляет проверку наличия в системе браузера Internet Explorer 7, а также проверку на то, что он загружен в ОС Windows XP или Windows 2003 Server, после чего создаёт специально подготовленный XML-тег, в результате обработки которого начинается загрузка со специально подготовленного сайта и установка в систему вредоносных программ.

Блокирование доступа к документам

В декабре появилось сразу несколько заметных случаев распространения вредоносных программ, в функционал которых входит блокирование доступа к документам пользователя.

Одной из таких программ стал троянец Trojan.Locker.8, который блокировал доступ к документам и папкам посредством их переименования на имена, не соответствующие стандартам, принятыми в Windows. Этот троянец распространялся в виде генератора серийных номеров на продукты, выпускаемые Adobe Systems.

Trojan.Encoder.33 представлял из себя новую модификацию программ, использующих шифрование пользовательских документов. На этот раз помимо шифрования файлов троянец перемещал их специально создаваемые папки, расположенные в профиле пользователя Windows. Оригинальные файлы заменялись сообщением "FileError_22001", при этом если документ имел текстовые формат, то и сообщение было в текстовом формате, на место же графических файлов помещалось графический файл с тем же сообщением.

Компания «Доктор Веб» в оперативном режиме выпустила утилиты, которые устраняют последствия действия этих двух троянцев - (Trojan.Locker.8 и Trojan.Encoder.33).

Почтовые рассылки

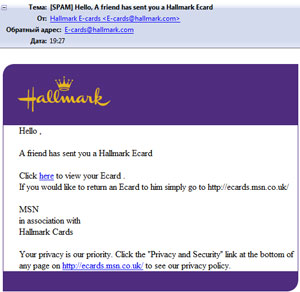

Вирусописатели продолжают рассылать вредоносные программы под видом электронных открыток. Для этого в почтовых сообщениях могут включаться как прямые ссылки на якобы электронные рассылки, так и

В частности, в рассылке от якобы сервиса Hallmark давалась прямая ссылка на самораспаковывающийся архив, который содержал целый набор вполне безвредных системных утилит, которые использовались для своих нужд вредоносной программой, также входящей состав архива. Данная вредоносная программа содержится в вирусной базе Dr.Web под именем Trojan.Runner.15.

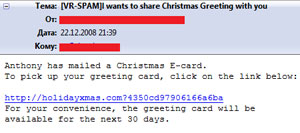

Также авторами «электронных открыток» активно эксплуатировалась тема рождественских праздников. В течение последней декады декабря пользователи электронной почты получили множество писем со ссылкой на сайт, откуда якобы можно скачать рождественскую открытку. На деле же все ссылки на данном подставном сайте вели на различные вредоносные программы, которые определяются Dr.Web как Trojan.Spambot.4202, Trojan.Spambot.4204, Trojan.Spambot.4214, а также Trojan.Promo.42.

С 16 по 23 декабря была заметна русскоязычная рассылка, к которой была приложена якобы фотография. На самом деле в приложенном архиве находился исполняемый файл DC005.JPG[множество символов подчёркивания].exe, который является троянцем Trojan.DownLoad.9125. Данный троянец при запуске загружает из Интернета вредоносную программу Trojan.PWS.GoldSpy.2581, которая, в свою очередь устанавливает в систему ещё два своих компонента - Trojan.PWS.GoldSpy.2579 и Trojan.PWS.GoldSpy.2580. Рассылка данного троянца, к сожалению, подтверждает высказанную ранее тенденцию о том, что почтовые сообщения всё чаще используются в качестве транспорта для троянцев, ворующих пользовательские пароли.

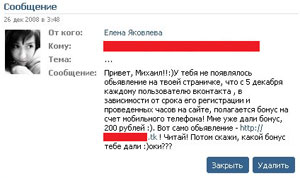

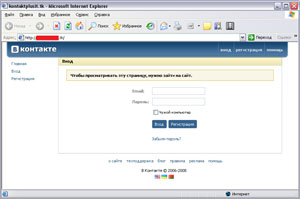

Механизмы личных сообщений, реализованные на сайтах социальных сетей, продолжают использоваться для различных схем мошенничества. В частности, многие пользователи социальной сети «В контакте» получили сообщение от специально созданного для рассылки аккаунта том, что пользователь этой социальной сети может получить денежный бонус.

Подставной сайт имеет дизайн, похожий на официальный сайт социальной сети «В контакте» и предлагает пользователю ввести логин и пароль на свой аккаунт.

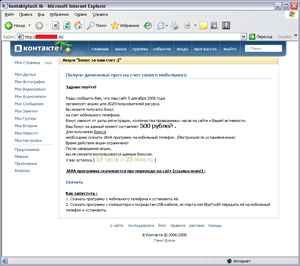

После этого выводится сообщение об условиях «акции», в котором, в частности, предлагается скачать программу и установить её в мобильный телефон.

На самом деле никакого бонуса пользователь в итоге не получал, а программа, установленная в телефон, начинала несанкционированную рассылку платных SMS-сообщений. Данная вредоносная определяется Dr.Web как одна из модификаций Java.SMSSend.

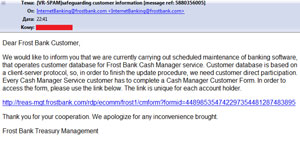

Фишинг

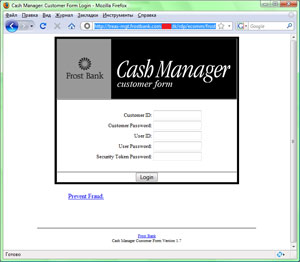

В декабре, как и в предыдущие месяцы, интернет-мошенниками активно использовался метод фишинга. В частности, в прошедшем месяце жертвами фишинга оказались клиенты JPMorgan Chase Bank, Frost Bank, а также пользователи интернет-аукциона eBay.

SMS-мошенничество

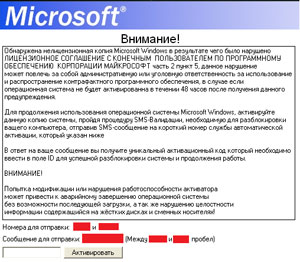

В декабре был зафиксирован примечательный случай SMS-мошенничества, ориентированный на пользователей нелицензионных копий Windows. Trojan.SMSReg.1 при запуске копирует себя папку установки Windows и прописывает себя в автозапуск. После этого троянец убирает с рабочего стола все окна и панели и отображается сообщение от имени корпорации Майкрософт с требованием зарегистрировать используемую копию Windows с помощью SMS-сообщения.