Обзор вирусной активности в январе 2014 года

Вирусные обзоры | «Горячие» новости | Все новости | О вирусах

4 февраля 2014 года

Вирусная обстановка

Согласно статистическим данным, собранным в январе с использованием лечащей утилиты Dr.Web CureIt!, лидером по числу обнаруженных троянцев стал Trojan.Packed.24524 — установщик рекламных программ и сомнительных приложений, который распространяется злоумышленниками под видом легитимного ПО. Второе и третье место занимают широко известные рекламные троянцы Trojan.LoadMoney.1 и Trojan.InstallMonster.38. Также среди часто встречающихся на компьютерах пользователей угроз следует отметить бэкдор BackDoor.Bulknet.1329 и троянец-майнер Trojan.BtcMine.221, предназначенный для добычи электронных криптовалют. Двадцатка наиболее «популярных» вредоносных программ, обнаруженных на жестких дисках пользовательских ПК лечащей утилитой Dr.Web CureIt! в январе 2014 года, приведена в следующей таблице.

| Название | Кол-во | % |

|---|---|---|

| Trojan.Packed.24524 | 50947 | 4.71 |

| Trojan.LoadMoney.1 | 35783 | 3.31 |

| Trojan.InstallMonster.38 | 19558 | 1.81 |

| Trojan.Siggen5.64541 | 17371 | 1.61 |

| BackDoor.Bulknet.1329 | 15929 | 1.47 |

| Trojan.BtcMine.221 | 14100 | 1.30 |

| Trojan.Siggen6.685 | 11673 | 1.08 |

| Trojan.BPlug.10 | 10761 | 0.99 |

| BackDoor.Maxplus.24 | 10622 | 0.98 |

| BackDoor.IRC.NgrBot.42 | 10168 | 0.94 |

| Trojan.InstallMonster.28 | 10039 | 0.93 |

| Trojan.DownLoad.64782 | 10008 | 0.93 |

| Trojan.Fraudster.502 | 9897 | 0.91 |

| Trojan.Fraudster.524 | 9739 | 0.90 |

| Trojan.Hosts.6815 | 9692 | 0.90 |

| Trojan.LoadMoney.76 | 8237 | 0.76 |

| Trojan.Packed.24814 | 8189 | 0.76 |

| Trojan.BPlug.4 | 7435 | 0.69 |

| Trojan.DownLoader10.56820 | 7220 | 0.67 |

| Trojan.DownLoader10.28709 | 6971 | 0.64 |

Ботнеты

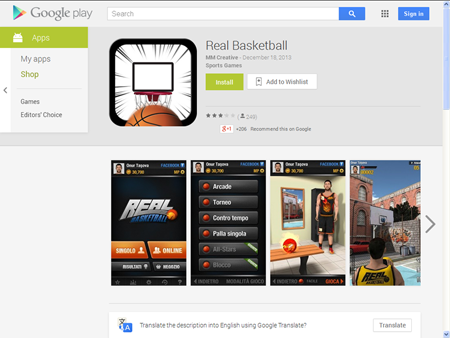

Бот-сеть, созданная злоумышленниками с использованием многокомпонентного файлового вируса Win32.Rmnet.12, обладающего функциями бэкдора и способного похищать пароли от различных прикладных программ, продолжает постепенно расти. Так, в первой из двух контролируемых специалистами «Доктор Веб» подсетей в течение января регистрировалось в среднем 18 000 вновь инфицированных компьютеров в сутки. Динамику данного процесса можно проследить на представленной ниже диаграмме.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в январе 2014 года

(1-я подсеть)

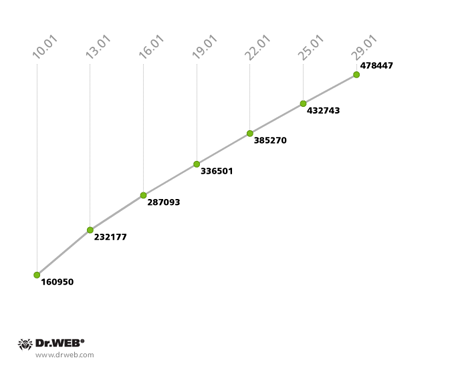

Во второй подсети Win32.Rmnet.12 в текущем месяце наблюдалась почти аналогичная динамика, однако количество ежесуточно подключавшихся к управляющему серверу зараженных компьютеров постепенно снижалось: если в начале месяца оно составляло порядка 20 000 рабочих станций, то в конце января — не более 12 000. Наглядно прирост второй подсети Win32.Rmnet.12 продемонстрирован на следующем графике.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в январе 2014 года

(2-я подсеть)

За истекший месяц почти не изменилось число компьютеров, на которых антивирусное ПО Dr.Web зафиксировало наличие вредоносного модуля, детектируемого как Trojan.Rmnet.19: если в конце декабря оно составляло 2 607 рабочих станций, то на 29 января в этой бот-сети насчитывалось 2 633 инфицированных ПК. Также в течение первого месяца 2014 года сократилось число компьютеров, инфицированных троянцем BackDoor.Dande, — с 1098 до 930. Напомним, что эта вредоносная программа предназначена для хищения информации из автоматизированных систем заказа медикаментов, используемых фармацевтическими компаниями и аптеками.

Число компьютеров, работающих под управлением операционной системы Mac OS X, на которых обнаружено наличие троянской программы BackDoor.Flashback.39, за первые 30 дней 2014 года также практически не изменилось: если в конце декабря 2013 года оно составляло 28 829 инфицированных «маков», то спустя месяц — 28 160. Как и прежде, наибольшее количество случаев заражения — 14 733 — приходится на долю США, за Америкой следуют Канада (5 564 случая), Великобритания (4 120 случаев) и Австралия (1582 случая). На территории России обнаружено всего лишь два инфицированных компьютера под управлением Mac OS X.

Новый рекламный троянец

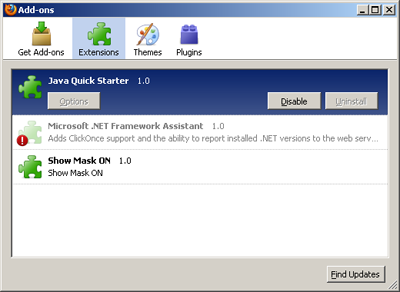

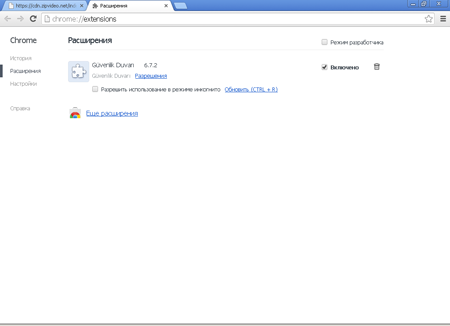

В январе специалисты компании «Доктор Веб» сообщили о распространении нового рекламного троянца Trojan.Zipvideom.1, использовавшего для заражения компьютеров массовые рассылки сообщений в социальной сети Facebook. Вредоносная программа состоит из нескольких компонентов, один из которых загружает с сайта злоумышленников и устанавливает на компьютере жертвы вредоносные плагины к браузерам Mozilla Firefox и Google Chrome.

Опасность этого троянца заключается в том, что загружаемые им плагины мешают свободному просмотру сайтов, демонстрируя назойливую рекламу, а также имеют возможность скачивать на компьютер жертвы другое нежелательное программное обеспечение. Установлено, что при посещении сайтов популярных социальных сетей (Twitter, Facebook, Google, YouTube, «ВКонтакте») эти плагины загружают Java-скрипты сомнительного назначения. Более подробная информация о данной угрозе представлена в опубликованной на сайте компании «Доктор Веб» обзорной статье.

Угрозы для Android

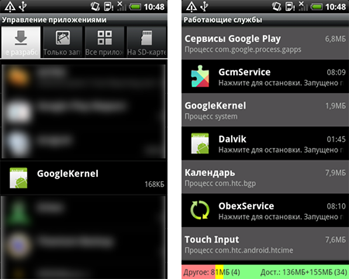

Для пользователей мобильных устройств под управлением ОС Android январь запомнился прежде всего появлением первого в истории буткита для этой платформы. Обнаруженная специалистами по информационной безопасности вредоносная программа, внесенная в вирусную базу Dr.Web под именем Android.Oldboot.1, размещалась злоумышленниками в загрузочной области файловой системы инфицированных устройств, что позволяло ей не только запускаться на ранней стадии загрузки операционной системы, но также и значительно усложняло ее полное удаление. После активации Android.Oldboot.1 извлекал из себя и помещал в системные каталоги несколько компонентов, устанавливая их как обычные приложения. В дальнейшем эти троянские объекты, детектируемые Антивирусом Dr.Web для Android как Android.Oldboot.2 и Android.Oldboot.1.origin, осуществляют подключение к удаленному серверу и, в соответствии с получаемой в ответ командой, могут выполнять различные вредоносные действия, в том числе загрузку, установку и удаление различных программ.

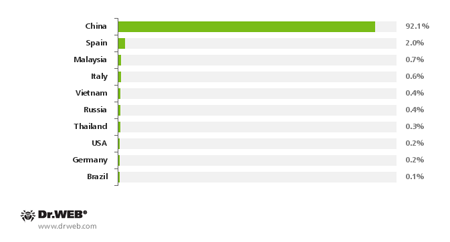

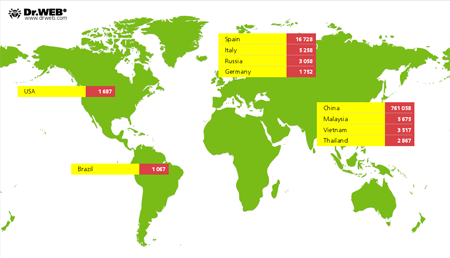

Согласно полученным вирусными аналитиками компании «Доктор Веб» сведениям, число мобильных устройств, инфицированных Android.Oldboot.1, по состоянию на конец января превысило 826 тысяч, а география распространения буткита представлена рядом стран Европы, Юго-Восточной Азии, а также Северной и Южной Америки. При этом стоит отметить, что большая часть зараженных устройств сосредоточена в Китае, рынок которого является основной целью киберпреступников, создавших данную вредоносную программу.

Страны с наибольшим числом инфицированных устройств

Более подробная информация об этой угрозе содержится в соответствующей публикации, размещенной на сайте компании «Доктор Веб».

Еще одной угрозой для китайских пользователей ОС Android в январе стала вредоносная программа Android.Spy.67.origin, которая распространялась в качестве некоего программного обновления и устанавливалась под видом популярных приложений, создавая несколько соответствующих им ярлыков на главном экране мобильного устройства.

При запуске троянец удалял эти ярлыки и выполнял сбор различной конфиденциальной информации пользователя, среди которой была история СМС-сообщений, журнал вызовов и GPS-координаты. Кроме того, вредоносная программа могла активировать камеру и микрофон мобильного устройства, а также выполняла индексацию имеющихся фотографий, создавая для них файлы-миниатюры. Все полученные данные в дальнейшем загружались на принадлежащий злоумышленникам сервер. Ко всему прочему при наличии root-доступа Android.Spy.67.origin нарушал работу ряда популярных в Китае антивирусных продуктов, удаляя их вирусные базы, а также устанавливал находящуюся внутри него вредоносную программу, которая могла осуществлять скрытую инсталляцию различных приложений. Данная вредоносная программа внесена в вирусную базу под именем Android.RootInst.1.origin.

Также в минувшем месяце был зафиксирован очередной случай появления вредоносного приложения в каталоге Google Play. В частности, троянская программа, внесенная в вирусную базу под именем Android.Click.3.origin, позиционировалась разработчиком как игровое приложение Real Basketball, посвященное баскетбольной тематике, однако на самом деле представляла собой бесполезную пустышку, содержащую нежелательный функционал.

Вопреки ожиданиям пользователей, желавшим получить игру, троянец устанавливался под видом приложения для доступа к каталогу Google Play и при запуске активировал его. Одновременно с этим незаметно для владельцев инфицированных устройств вредоносная программа осуществляла скрытый переход по заданным злоумышленниками URL-адресам, тем самым помогая предприимчивым мошенникам заработать на искусственном увеличении популярности соответствующих веб-сайтов, а также на кликах по рекламным объявлениям. Число загрузок троянца из каталога приложений составило как минимум 10 тысяч, поэтому даже в случае своевременного удаления разочарованными пользователями Android.Click.3.origin мог значительно пополнить бюджет своих создателей.

|

|

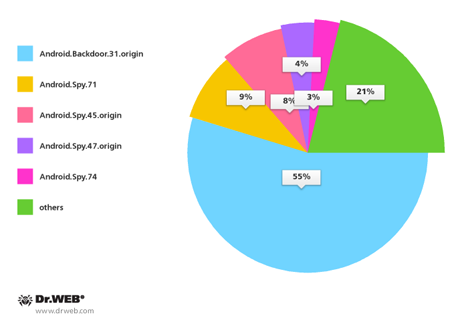

Кроме того, в январе продолжилось распространение вредоносных Android-приложений среди южнокорейских пользователей. За прошедший месяц специалистами компании «Доктор Веб» было зафиксировано более 140 подобных случаев, что несколько меньше аналогичного показателя декабря 2013 года. Наибольшее распространение в минувшем месяце получили троянцы Android.Backdoor.31.origin (55%), Android.Spy.71 (9%), Android.Spy.45.origin (8%), Android.Spy.47.origin (4%), а также Android.Spy.74 (3%). Примечательно, что среди обнаруженных вредоносных программ зафиксировано большое число новых модификаций, что говорит о высокой заинтересованности киберпреступников в присутствии на мобильном рынке Южной Кореи.

Android-угрозы, распространявшиеся в январе среди южнокорейских пользователей при помощи СМС-спама

Вредоносные файлы, обнаруженные в почтовом трафике в январе

| 01.01.2014 00:00 - 31.01.2014 23:00 | ||

|---|---|---|

| 1 | Trojan.DownLoad3.28161 | 0.84% |

| 2 | Trojan.DownLoader9.22851 | 0.78% |

| 3 | Trojan.Inject2.23 | 0.68% |

| 4 | Trojan.DownLoad3.31532 | 0.66% |

| 5 | Trojan.DownLoader9.15291 | 0.64% |

| 6 | Trojan.DownLoad3.31401 | 0.61% |

| 7 | Trojan.DownLoad3.30075 | 0.59% |

| 8 | Trojan.DownLoader9.14962 | 0.50% |

| 9 | Trojan.Siggen6.1747 | 0.48% |

| 10 | Trojan.DownLoad.64857 | 0.40% |

| 11 | Trojan.DownLoad3.31541 | 0.38% |

| 12 | Trojan.DownLoader9.15295 | 0.38% |

| 13 | Trojan.Siggen6.5311 | 0.36% |

| 14 | Trojan.DownLoad3.31617 | 0.36% |

| 15 | Trojan.PWS.Panda.4795 | 0.35% |

| 16 | Trojan.DownLoad3.31533 | 0.30% |

| 17 | Trojan.DownLoad3.31534 | 0.30% |

| 18 | Trojan.PWS.Panda.547 | 0.30% |

| 19 | Trojan.Packed.666 | 0.30% |

| 20 | Trojan.DownLoader9.13584 | 0.29% |

Вредоносные файлы, обнаруженные в январе на компьютерах пользователей

| 01.01.2014 00:00 - 31.01.2014 23:00 | ||

|---|---|---|

| 1 | SCRIPT.Virus | 1.00% |

| 2 | Adware.Downware.915 | 0.63% |

| 3 | Trojan.Fraudster.524 | 0.58% |

| 4 | Tool.Unwanted.JS.SMSFraud.26 | 0.57% |

| 5 | Trojan.Packed.24524 | 0.55% |

| 6 | Trojan.LoadMoney.1 | 0.55% |

| 7 | Tool.Skymonk.14 | 0.53% |

| 8 | Adware.NextLive.2 | 0.52% |

| 9 | Adware.Downware.179 | 0.48% |

| 10 | Trojan.LoadMoney.15 | 0.45% |

| 11 | Trojan.Fraudster.502 | 0.41% |

| 12 | JS.Redirector.209 | 0.41% |

| 13 | Trojan.InstallMonster.47 | 0.40% |

| 14 | Tool.Skymonk.17 | 0.39% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.37% |

| 16 | Trojan.Packed.24814 | 0.37% |

| 17 | Adware.InstallCore.90 | 0.36% |

| 18 | BackDoor.PHP.Shell.6 | 0.34% |

| 19 | Adware.NextLive.1 | 0.31% |

| 20 | Adware.Downware.1655 | 0.31% |