«Доктор Веб»: обзор вирусной активности за 2020 год

29 декабря 2020 года

В 2020 году одними из самых распространенных угроз, с которыми массово сталкивались пользователи, стали трояны-дропперы, распространяющие и устанавливающие другое вредоносное ПО, многочисленные рекламные приложения, мешающие нормальной работе устройств, а также различные модификации троянов-загрузчиков, запускающих в инфицированной системе исполняемые файлы с набором вредоносных функций. Кроме того, на протяжении всего года хакерские группировки активно распространяли троянские программы, использующие функциональность популярных утилит для удаленного администрирования. Так, вирусная лаборатория «Доктор Веб» зафиксировала несколько атак с использованием RAT-троянов, которые позволяют злоумышленникам дистанционно управлять зараженными компьютерами и доставлять на них вредоносную нагрузку.

Также в этом году вирусные аналитики «Доктор Веб» расследовали несколько масштабных целевых атак, направленных на корпоративный сектор. В ходе работы были выявлены несколько семейств троянов, которыми были инфицированы компьютеры различных государственных учреждений.

В почтовом трафике самыми активными угрозами оказались банковские трояны, стилеры, различные модификации бэкдоров, написанные на VB.NET, а также вредоносные сценарии, перенаправляющие пользователей на опасные и нежелательные сайты. Кроме того, посредством электронной почты злоумышленники активно распространяли программы, эксплуатирующие уязвимости документов Microsoft Office.

Несмотря на то, что большая часть выявленных угроз представляла опасность для пользователей ОС Windows, владельцы компьютеров под управлением macOS также были в зоне риска. В течение года были обнаружены трояны-шифровальщики и шпионские программы, работающие под управлением macOS, а также руткиты, которые скрывали работающие процессы. Также под видом разнообразных приложений активно распространялись рекламные установщики, которые загружали на компьютеры различную потенциально опасную нагрузку. В большинстве случаев под угрозой находились те пользователи, которые отключали встроенные системы безопасности и загружали приложения из недоверенных источников.

Пользователям мобильных устройств на базе ОС Android угрожали рекламные, шпионские и банковские троянские программы, а также всевозможные загрузчики, которые скачивали другие вредоносные приложения и выполняли произвольный код. Значительная часть вредоносного ПО распространялась через каталог Google Play.

Главные тенденции года

- Рост числа таргетированных атак, в том числе атак троянов-вымогателей

- Рост числа фишинговых атак и спам-кампаний с применением социальной инженерии

- Появление новых угроз для macOS

- Активное распространение вредоносных программ для ОС Android в каталоге Google Play

Наиболее интересные события 2020 года

В феврале вирусные аналитики «Доктор Веб» сообщили о компрометации ссылки на скачивание программы для обработки видео и звука VSDC в каталоге популярного сайта CNET. Вместо оригинальной программы посетители сайта загружали измененный установщик с вредоносным содержимым, позволяющим злоумышленникам дистанционно управлять инфицированными компьютерами. Управление было реализовано при помощи компонентов программы TeamViewer и троянской библиотеки семейства BackDoor.TeamViewer, которая устанавливала несанкционированное соединение. При помощи бэкдора злоумышленники могли доставлять на зараженные устройства полезную нагрузку в виде других вредоносных приложений.

В марте специалисты «Доктор Веб» рассказали о компрометации ряда сайтов, созданных на CMS WordPress. JavaScript-сценарий, встроенный в код взломанных страниц, перенаправлял посетителей на фишинговую страницу, где пользователям предлагалось установить важное обновление безопасности для браузера Chrome. Загружаемый файл представлял собой установщик вредоносного ПО, которое позволяло дистанционно управлять инфицированными компьютерами. В этот раз злоумышленники вновь использовали легитимные компоненты TeamViewer и троянскую библиотеку, которая устанавливала соединение и скрывала от пользователей работу программы.

Летом вирусная лаборатория «Доктор Веб» выпустила масштабное исследование вредоносного ПО, применявшегося в APT-атаках на государственные учреждения Казахстана и Киргизии. В рамках расследования аналитики обнаружили ранее неизвестное семейство мультимодульных троянских программ XPath, предназначенных для несанкционированного доступа к компьютерам с последующим выполнением различных вредоносных действий по команде злоумышленников. Представители семейства использовали сложный механизм заражения, при котором работа каждого модуля соответствовала определенной стадии работы вредоносной программы. Кроме того, трояны обладали руткитом для сокрытия сетевой активности и следов присутствия в скомпрометированной системе.

Позже в вирусную лабораторию «Доктор Веб» поступили новые образцы ВПО, обнаруженные на одном из зараженных компьютеров локальной сети госучреждения Киргизии. Самой интересной находкой оказался многокомпонентный троян-бэкдор ShadowPad, который, по нашим данным, может являться эволюцией другого мультимодульного APT-бэкдора — PlugX, ранее также обнаруженного в скомпрометированных сетях пострадавших организаций. Сходствам в коде образцов ShadowPad и PlugX, а также некоторым пересечениям в их сетевой инфраструктуре было посвящено отдельное исследование.

В сентябре компания «Доктор Веб» сообщила о выявлении спам-кампании с элементами социнженерии, нацеленной на ряд предприятий топливно-энергетического комплекса России. Для первичного заражения злоумышленники использовали электронные письма с вредоносными вложениями, при открытии которых устанавливались бэкдоры, позволяющие управлять инфицированными компьютерами. Анализ документов, вредоносных программ, а также использованной инфраструктуры свидетельствует о возможной причастности к этой атаке одной из китайских APT-групп.

В ноябре вирусные аналитики «Доктор Веб» зафиксировали рассылку фишинговых писем корпоративным пользователям. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. Чтобы заставить потенциальных жертв открыть вложения, злоумышленники применяли методы социальной инженерии.

Вирусная обстановка

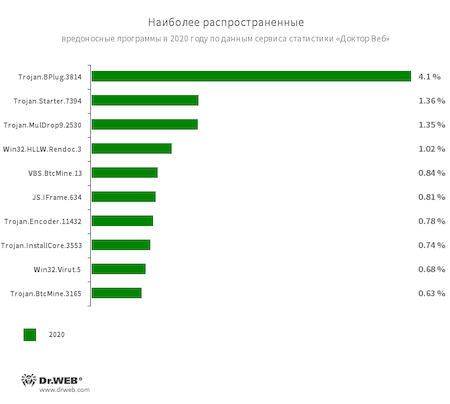

Анализ данных статистики Dr.Web показал, что в 2020 году пользователей чаще всего атаковали трояны-дропперы и загрузчики, которые устанавливали другие вредоносные приложения и выполняли произвольный код. Кроме того, пользователям по-прежнему угрожали трояны и скрипты, выполняющие скрытый майнинг криптовалют.

- Trojan.BPlug.3867

- Вредоносное расширение для браузера, предназначенное для веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

- Trojan.Starter.7394

- Представитель семейства троянов, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- Trojan.MulDrop9.2530

- Дроппер, распространяющий и устанавливающий другое вредоносное ПО.

- Win32.HLLW.Rendoc.3

- Сетевой червь, распространяющийся в том числе через съемные носители информации.

- VBS.BtcMine.13

- Вредоносный сценарий на языке VBS, выполняющий скрытую добычу криптовалют.

- JS.IFrame.634

- Скрипт, который злоумышленники внедряют в html-страницы. При открытии таких страниц скрипт выполняет перенаправление на различные вредоносные и нежелательные сайты.

- Trojan.Encoder.11432

- Многокомпонентный сетевой червь, известный под именем WannaCry. Вредоносная программа имеет несколько компонентов, троян-шифровальщик — лишь один из них.

- Trojan.InstallCore.3553

- Семейство обфусцированных установщиков рекламного и нежелательного ПО, использующее недобросовестные методы распространения.

- Win32.Virut.5

- Полиморфный вирус, заражающий исполняемые файлы. Содержит функции управления инфицированными компьютерами с использованием IRC-канала.

- Trojan.BtcMine.3165

- Троянская программа, выполняющая на зараженном устройстве скрытую добычу криптовалют.

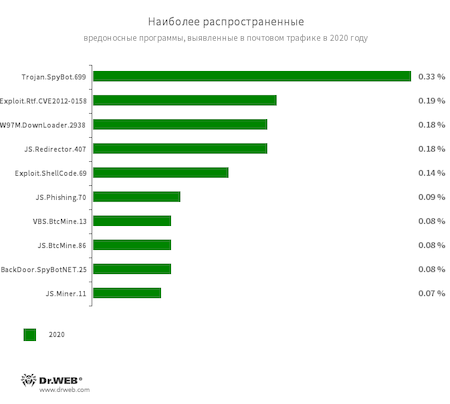

В почтовом трафике преобладали трояны-банкеры, бэкдоры и вредоносное ПО, использующее уязвимости офисных документов. Кроме того, злоумышленники распространяли скрипты для скрытого майнинга и фишинга, а также перенаправления пользователей на нежелательные и потенциально опасные сайты.

- Trojan.SpyBot.699

- Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код.

- Exploit.CVE-2012-0158

- Измененный документ Microsoft Office Word, для выполнения вредоносного кода использующий уязвимость CVE-2012-0158.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- JS.Redirector.407

- Вредоносный сценарий на языке JavaScript, размещаемый в коде веб-страниц. Предназначен для перенаправления пользователей на фишинговые или рекламные сайты.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

- JS.Phishing.70

- Вредоносный сценарий на языке JavaScript, формирующий фишинговую веб-страницу.

- VBS.BtcMine.13

- Вредоносный сценарий на языке VBS, выполняющий скрытую добычу криптовалют.

- JS.BtcMine.86

- Вредоносный сценарий на языке JavaScript, выполняющий скрытую добычу криптовалют.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- JS.Miner.11

- Семейство сценариев на языке JavaScript, предназначенных для скрытой добычи криптовалют.

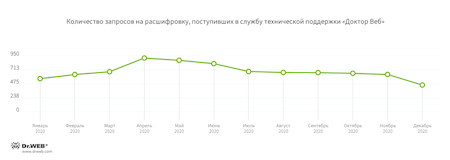

Шифровальщики

По сравнению с 2019 годом, в 2020 году число запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков, в антивирусную лабораторию «Доктор Веб» поступило на 18,4% меньше. Динамика регистрации таких запросов в 2020 году показана на графике:

Наиболее распространенные шифровальщики в 2020 году:

- Trojan.Encoder.26996

- Шифровальщик, известный как STOP Ransomware. Пытается получить приватный ключ с сервера, а в случае неудачи пользуется зашитым. Один из немногих троянов-вымогателей, который шифрует данные поточным алгоритмом Salsa20.

- Trojan.Encoder.567

- Шифровальщик, написанный на Delphi. История развития трояна насчитывает множество версий с использованием различных алгоритмов шифрования. Как правило, распространяется в виде вложений к электронным письмам.

- Trojan.Encoder.29750

- Шифровальщик из семейства Limbo/Lazarus. Несет в себе зашитый авторский ключ, применяемый в случае отсутствия связи с управляющим сервером и возможности выгрузить приватную часть сгенерированного ключа.

- Trojan.Encoder.858

- Шифровальщик, известный как Troldesh Ransomware. Скомпилирован с использованием Tor — cразу после запуска инициализируется Tor, при этом подключение происходит к одному из мостов, адрес которого зашит в трояне. Для шифрования данных используется алгоритм AES в режиме CBC.

- Trojan.Encoder.11464

- Шифровальщик, также известный как Scarab Ransomware. Впервые обнаружен в июне 2017 года. Изначально распространялся через ботнет Necurs. Для шифрования пользовательских файлов программа использует алгоритмы AES-256 и RSA-2048.

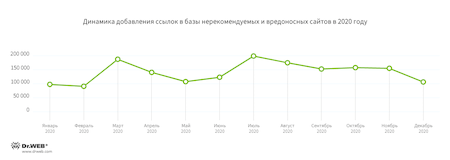

Опасные и нерекомендуемые сайты

Базы Родительского (Офисного) контроля и веб-антивируса SpIDer Gate в продуктах Dr.Web регулярно пополняются новыми адресами нерекомендуемых и потенциально опасных сайтов. Среди них — мошеннические и фишинговые ресурсы, а также страницы, с которых распространяется вредоносное ПО. Наибольшее число таких ресурсов было зафиксировано в третьем квартале, а наименьшее — во втором. Динамика пополнения баз нерекомендуемых и опасных сайтов в уходящем году показана на диаграмме ниже.

Сетевое мошенничество

В феврале специалисты компании «Доктор Веб» предупредили пользователей о запуске в социальной сети Instagram масштабной фишинговой кампании, основанной на сообщениях о единовременной выплате всем гражданам Российской Федерации. Злоумышленники подавали информацию в виде отрывков из выпусков новостей, используя подходящие по смыслу фрагменты из настоящих эфиров. При этом в видеоряд были вставлены дополнительные кадры, содержащие инструкции по заполнению форм на фишинговых сайтах, которые маскировались под официальные ресурсы Минэкономразвития России.

В течение 2020 года интернет-аналитиками компании было выявлено множество мошеннических сайтов, маскирующихся под официальные ресурсы государственных организаций. Чаще всего мошенники предлагали получить несуществующую компенсацию или инвестировать в крупные компании.

Для получения обещанных выгод посетителям чаще всего требовалось ввести свои данные, включая данные банковских карт, и предварительно внести оплату. Таким образом, пользователи теряли не только деньги, но и передавали свои персональные данные злоумышленникам.

Для мобильных устройств

В 2020 году владельцам Android-устройств угрожали различные вредоносные и нежелательные приложения. Например, пользователи часто сталкивались со всевозможными рекламными троянами, которые показывали надоедливые уведомления и баннеры. Среди них было множество вредоносных программ семейства Android.HiddenAds, распространявшихся в том числе через каталог Google Play. В течение года вирусные аналитики «Доктор Веб» выявили в нем десятки этих троянов, которых загрузили более 3 300 000 пользователей. На долю таких вредоносных приложений пришлось свыше 13% от общего числа угроз, выявленных на Android-устройствах.

Кроме того, в марте вирусные аналитики обнаружили в Google Play многофункционального трояна Android.Circle.1, которой получал команды с BeanShell-скриптами и также мог показывать рекламу. Помимо этого, он мог переходить по ссылкам, загружать веб-сайты и нажимать на размещенные там баннеры. Позднее были найдены и другие вредоносные программы, принадлежащие к этому семейству.

Другой угрозой, с которой часто сталкивались пользователи, стали всевозможные трояны-загрузчики. Среди них были многочисленные представители семейства Android.RemoteCode, скачивающие и выполняющие произвольный код. На их долю пришлось более 14% угроз, выявленных антивирусными продуктами Dr.Web для Android. Кроме того, владельцам Android-устройств угрожали трояны семейств Android.DownLoader и Android.Triada, загружавшие и устанавливавшие другие приложения.

Наряду с троянами-загрузчиками широкое распространение получили потенциально опасные утилиты, позволяющие запускать программы без их установки. Среди них — утилиты Tool.SilentInstaller и Tool.VirtualApk. Вирусописатели активно применяли их для распространения различного ПО, получая вознаграждение от партнерских сервисов.

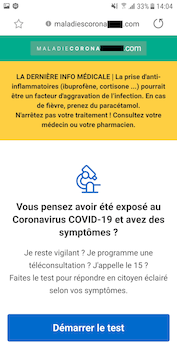

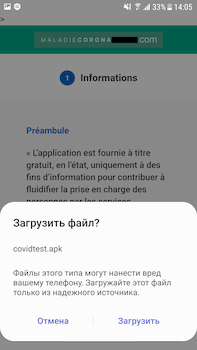

Для распространения вредоносных и нежелательных приложений злоумышленники активно эксплуатировали тему пандемии коронавируса. Например, они создавали различные мошеннические сайты, на которых жертвам предлагалось установить справочные или медицинские программы, связанные с коронавирусной инфекцией, а также приложения для получения материальной помощи. В действительности с таких сайтов на Android-устройства загружались шпионские программы, различные банковские трояны, трояны-вымогатели и другое вредоносное ПО.

В течение года вирусные аналитики «Доктор Веб» выявили в каталоге Google Play множество вредоносных приложений семейства Android.FakeApp, предназначенных для загрузки мошеннических сайтов. Злоумышленники выдавали этих троянов за справочники с информацией о социальных выплатах и компенсациях. В период пандемии и непростой экономической ситуации пользователей интересовали такие сведения, и на уловку киберпреступников попалось множество владельцев Android-устройств.

Также в 2020 году на Android-устройствах было выявлено множество приложений, позволяющих следить за их владельцами. Они могли применяться для кибершпионажа и собирать широкий спектр персональной информации — переписку, фотографии, документы, список контактов, информацию о местоположении, сведения о контактах, телефонных разговорах и т. д.

Перспективы и вероятные тенденции

Прошедший год продемонстрировал устойчивое распространение не только массового вредоносного ПО, но и APT-угроз, с которыми сталкивались организации по всему миру.

В 2021 году следует ожидать дальнейшего распространения цифрового вымогательства, при этом целевым атакам с использованием троянов-шифровальщиков все чаще будут подвержены частные компании и корпоративный сектор. Этому способствует развитие модели RaaS (Ransomware as a Service — вымогательство как услуга), а также ощутимый для хакерских группировок результат, стимулирующий их преступную деятельность. Возможное сокращение расходов на информационную безопасность также может привести к стремительному росту числа подобных инцидентов.

Пользователям по-прежнему будет угрожать массовое вредоносное программное обеспечение —банковские и рекламные трояны, майнеры и шифровальщики, а также шпионское ПО. Стоит также готовиться к появлению новых мошеннических схем и фишинговых кампаний, с помощью которых злоумышленники будут пытаться завладеть не только деньгами, но и персональными данными.

Владельцы устройств под управлением macOS, Android, Linux и других операционных систем останутся под пристальным вниманием вирусописателей, и вредоносное ПО продолжит свое распространение на эти платформы. Также можно ожидать, что участятся и станут более изощренными атаки на устройства интернета вещей. Можно с уверенностью сказать, что киберпреступники продолжат использовать для своего обогащения любые методы, поэтому пользователям необходимо соблюдать правила информационной безопасности и применять надежные антивирусные средства на всех устройствах.